Wifislax инструкция по взлому WIFI

Сегодня мы расcкажем о еще одном дистрибутиве который позволяет проверить безопасность вашей WIFI точки доступа и взломать шифрование WPAPSK в качестве проверки. Итак встречайте –

Wifislax – специализированный Live-дистрибутив с подборкой инструментов для проверки безопасности систем, изучения работы WiFi-сетей и проведения криминалистического анализа.

Дистрибутив построен на пакетной базе Slackware и предлагает варианты графических окружений, на базе KDE 4, Xfce и Openbox. Размер iso-образа 700 Мб. Новый выпуск примечателен обновлением версий программ, включая ядро Linux 3.13.11, KDE 4.10.5, Xfce 4.10.2, OpenSSL 1.0.1h, GCC 4.8.3, Hydra 8.0, Crunch 3.6, FFmpeg 2.2.2, Firefox 29.0.1 и Wireshark 1.10.7.

Wifislax подготовлен для работы в версии Live CD или для установки на жесткий диск. Установку также можно произвести после запуска с Live CD версии.

Как всегда, важно помнить, что такие дистрибутивы должны использоваться для улучшения безопасности вашей собственной сети, а не для каких-нибудь нелегальных действий как кража паролей к WiFi или перехват данных, властями всё это считается как серьезные преступления.

Итак с чего начать? Нам необходимо:

- Флешка, больше 1 ГБ;

- Дистрибутив Wifislax записаная на CD или флеш накопитель.

- Компьютер и WiFi;

- Руки откуда надо.

Необходимые требования к железу – наличия WI-FI чипа с поддержкой режима монитора. К примеру IPW3945. Чтобы узнать, есть ли он на вашем компьютере, нажмите кнопку «Пуск» – «Командная строка», затем введите CMD в поле Поиск или в окне Run. Если у вас есть доступ к командной строке введите “ipconfig /all”. Найдите “Intel PRO/Wireless 3945ABG Network Connection”. Этот чипсет чаще других используется на ноутбуках.

- В других операционных системах, таких как Linux, чтобы получить полный список технического обеспечения компьютера, вы можете скачать программу наподобие hardinfo .

Этапы взлома WiFi-сети с шифрованием WPA/WPA2

Записываем образ на флешку, отправяем компьютер на перезагрузку и стартуем его с флешки.

Далее, запускаем программу Wifi metropolic 3 (Пуск>Wifislax>Wireless>Wifi metropolic 3 (gui…));

На вкладке config подменить MAC-адрес своей WiFi-карточки (Fake mac должно стать enable);

Перевести карту в режим мониторинга (на вкладке config wificard выберите вашу WiFi-карту нажмите disable, должно стать enable);

На вкладке Scanner произведем поиск всех доступных беспроводных сетей нажав кнопку All;

Как только подходящая сеть обнаружена (к сети должны быть подключен хотя бы один клиент) закрываем окно поиска;

На вкладке Scanner выбираем точку доступа которую хотим взломать и его клиента (клиенты в нижнем списке); На вкладке WPA начинаем записывать все исходящие от точки доступа данные в файл, нажав кнопку capture data;

Не закрывая только что открывшегося окна возвращаемся к программе и отключаем клиента нажав кнопку Death Auntetication;/p>

Повторяем с периодичностью в 5-10 сек. до тех пор пока в окне записи данных от точки доступа не увидите надпись WPA Handshake;

После этого можно зарыть окно записи и вернуться к программе Wifi metropolic 3.

Теперь требуется расшифровать пароль. На вкладке WPA в области Aircrack NG выбираем диапазон длины паролей генерируемого словаря и символы, которые будут использоваться в нем. Например для перебора всех чисел длинной от 5 до 8 символов нужно вписать 5 8 и 0123456789. в основном WPA пароли это 8 знаков то есть надо вписать от 8 до 8 (8 8) и выбрать набор символов, что зачастую это цифры и английский алфавит в нижнем регистре.

В случае успешного перебора, вы увидите надпись key found , что и будет ключом к закрытой точке доступа. Мы постарались описать как взломать wifi без словаря,а не весь функционал crunch. Если бы ты немного погуглил или выполнил crunch –help или crunch –fullhelp,то узнал бы:

Остановка crunch в заданное время (на определенном слове)

Опция -r (resume – возобновление):

Останавливаем выполнение команды нажатием Crtl + C, после чего добавляем в предыдущую команду опцию -r:

Если словарь начинается с определенной позиции, то при возобновлении, опция -s не должна выводиться. Для этого создаем список слов (словарь) с фиксированным начальным пределом, опция -s:

После чего останавливаем выполнение (Crtl + C) и запускаем команду с опцией -r, но уже без опции -s:

Запуск с определенной позиции

Если нужно создать список слов (словарь) с определенной позиции, используйте опцию -s. Допустим, что при создании словаря у вас закончилось место на HDD или еще что то случилось, после чего вы остановили работу crunch. В этом случае вам поможет временный файл “START”, который находится в директории /pentest/passwords/crunch/.

1. создаем список слов (словарь):

1# ./crunch 7 7 0123456789 -o test.txt

2. останавливаем выполнение программы – Ctrl + C

3. проверяем последние две записи:

4. копируем/переименовываем словарь:

5. возобновляем работу crunch с последней записи:

# ./crunch 7 7 0123456789 -s 9670549 -o test.txt

Важно!

crunch перезапишет временный файл START, когда начнется новый процесс создания списка слов (словаря), поэтому не забудьте скопировать/переименовать файл START, если вы хотите сохранить предыдущую работу.

Crunch можно использовать как словарь на лету,без сохранения, с программой pyrit:

crunch 8 10 abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ1234567890 | pyrit -r

/Svet28.cap —all-handshakes -i- attack_passthrough

Официальный сайт – www. wifislax .com

Взламываем пароль точки доступа Wi-Fi c Wifislax

Мы уже не представляем нашу жизнь без Wi-Fi, который сейчас повсюду, дома, на работе, в кафе или ресторане. О технологии Wi-Fi знает или по крайней мере что-то слышал, практически любой человек на земле. Любое устройство типа Wi-Fi модема или роутера способное создать беспроводную точку, становится уязвимым, если пользователь не устанавливает сложный пароль.

На примере использования Live Wifislax, который по сути является загрузочным Linux дистрибутивом с набором специальных программ и утилит, предназначенных для проверки и сбора различной информации по беспроводным сетям Wi-Fi, я покажу простой способ получения пароля от не слишком защищенной (слабый пароль) беспроводной точки доступа.

Я сознательно не использую утилиты с графическим интерфейсом, так как пошаговый ввод команд, более наглядно демонстрирует процесс получения пароля и не привязывает пользователя к отдельному дистрибутиву. То есть, вы можете использовать любую версию Linux с установленным набором утилит Aircrack-ng.

Скачайте и установите загрузочный дистрибутив Wifislax на USB-носитель (флешка). Затем перезагрузите компьютер, не вынимая «флешку», и не забыв в BIOS установить возможность загрузки с USB устройства. В загрузочном меню выберите русский язык и нажмите Ввод (Enter).

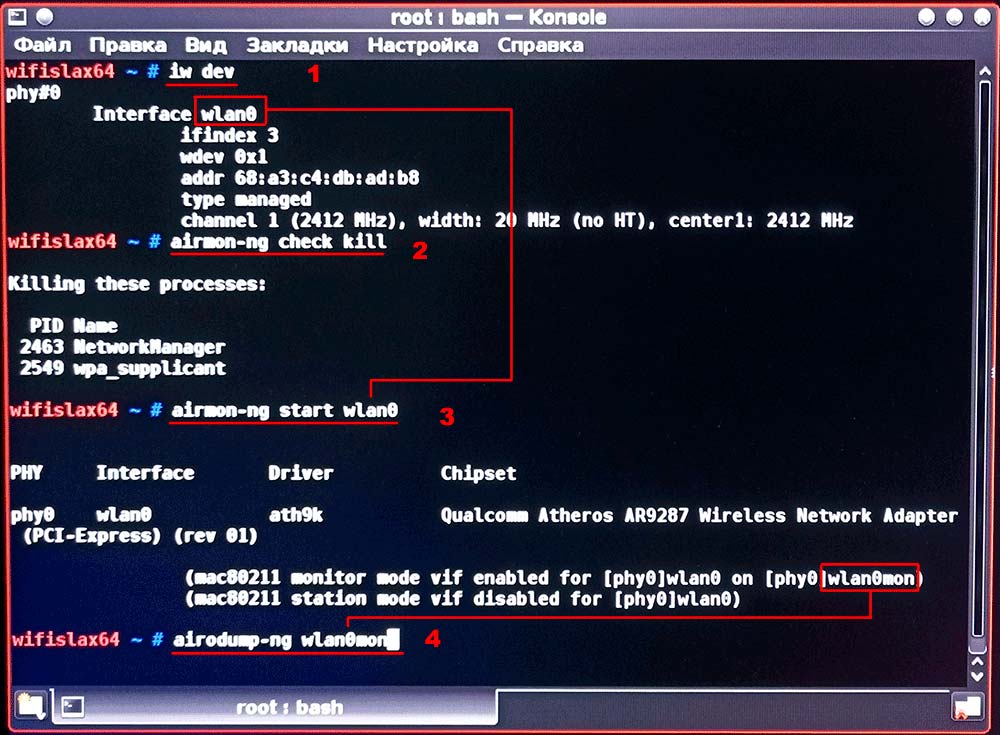

1. Запустите терминал и введите команду «iw dev» или «iwconfig», для определения интерфейса беспроводной сетевой карты.

В полученной информации, нас интересует название и режим работы беспроводного сетевого интерфейса. На моих снимках с экрана, название интерфейса «wlan0» который находится в режиме «Managed».

2. Убиваем все процессы мешающие переводу интерфейса командой.

После удаления процесса «NetworkManager», вы не сможете подключить Интернет, пока снова не запустите его командой «systemctl start NetworkManager».

3. Переводим режим беспроводного интерфейса «Managed» в режим наблюдения «Monitor», для этого введите команду.

Обратите внимание, что после перевода в режим наблюдения «Monitor» у меня изменился интерфейс на «wlan0mon». Для возврата введите команду «airmon-ng stop wlan0mon».

4. После включения режима наблюдения, запускаем прослушивание всех доступных WiFi сетей командой.

Для остановки процесса прослушивание, нажмите клавиши Ctrl+C.

5. Выберите точку для взлома и запустите перехват зашифрованного пароля командой.

Замените данные на выбранную вами точку доступа.

6. Для принудительного разрыва выбранной вами точки доступа и подключенного к ней клиента выполните команду разрыва соединения.

Дожидаемся перехвата зашифрованного пароля, как только напротив надписи “WPA handshake” появится BSSID прослушиваемой точки доступа, можно завершать перехват, нажав Ctrl+C.

Файл с зашифрованным паролем, сохранится в папке пользователя root, под именем выбранной вами точки доступа, в моем случае это MPSP-01.cap

Взламываем перехваченный «WPA handshake»

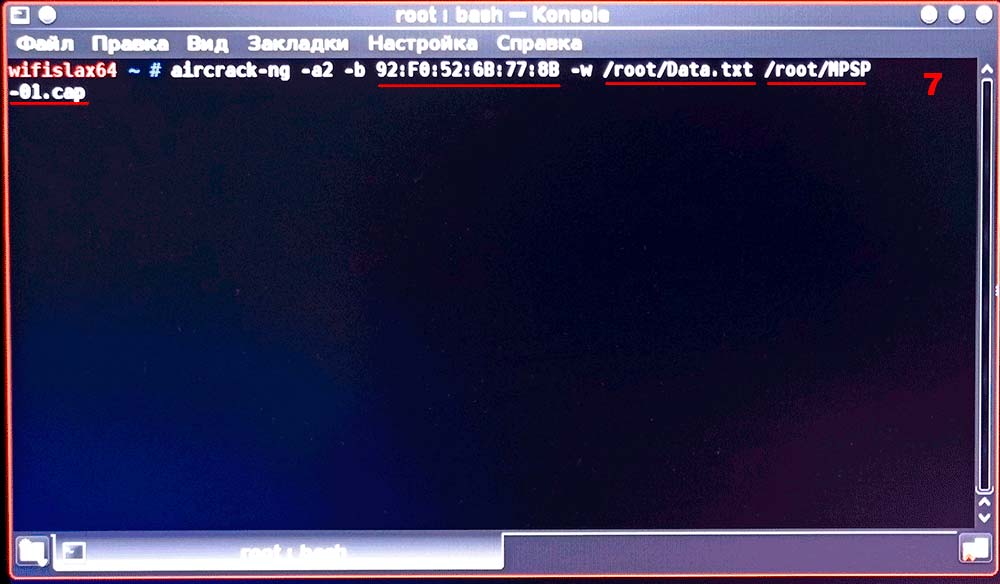

Для взлома перехваченного пароля, методом перебора из словаря, необходимо запустить команду:

Замените на свой путь к словарю и файлу .cap

Для самостоятельного создания словаря существует огромное количество программ и утилит, но я использую скаченные из Интернета. Поместите файл словаря в папку пользователя root или укажите путь к файлу на вашем жестком диске. Для более легкого ввода команды, переименуйте во что-то более короткое, например data, dic или просто 1, 2.

Процесс перебора, может очень сильно затянутся, поэтому рекомендую попробовать сначала, небольшие словари и только потом использовать огромные словари.

Как только пароль будет найден он отобразится надписью KEY FOUND! ( 18041972 ).

Вот так легко, можно взломать не уникальный пароль, если он находится в словаре. Поэтому создавайте уникальные пароли, содержащие не менее 12 знаков, включая цифры, символы, маленькие и большие буквы.