Отказано в доступе к каталогам NETLOGON и SYSVOL из Windows 10

Заметил некоторые странности при доступе к каталогам SYSVOL и NETLOGON в домене из Windows 10 / Windows Server 2016. При доступе к контроллеру домена с клиента по UNC пути \\ \SYSVOL или по IP адресу контроллера домена \\192.168.1.10\Netlogon появляется ошибка “Отказано в доступе” (Access is denied) с запросом ввода учетной записи и пароля. При указании учетной записи доменного пользователя или даже администратора домена, каталоги все равно не открываются.

При этом тот же самый каталог Sysvol/Netlogon открывается нормально (без запроса пароля), если указать имя контроллера домена: \\dc1.domain.ru\sysvol или просто \\dc1\sysvol .

Кроме того, на проблемных компьютерах с Windows 10 могут наблюдаться проблемы с применением групповых политик. В журнале можно найти ошибки с EventID 1058:

Все это связано с новыми настройками безопасности, которые предназначены для защиты доменных компьютеров от запуска кода (логон скриптов, исполняемых файлов) и получения конфигурационных файлов политик из недоверенных источников — UNC hardening. Настройки безопасности Windows 10 / Windows Server 2016 требуют, чтобы для доступа к UNC каталогам с усиленной защитой (SYSVOL и NETLOGON) использовались следующие уровни безопасности:

- Mutual Authentication — взаимная аутентификация клиента и сервера. Для аутентификации используется Kerberos (NTLM не поддерживается). Именно поэтому вы не можете подключиться к каталогам SYSVOL и NETLOGON на контроллере домена по IP адресу. По-умолчанию RequireMutualAuthentication=1 .

- Integrity – проверка подписи SMB. Позволяет убедиться, что данные в SMB сесии не модифицированы при передаче. Подпись SMB поддерживается только в версии SMB 2.0 и выше (SMB 1 не поддерживает SMB подписи для сессии). По-умолчанию RequireIntegrity=1 .

- Privacy – шифрование данных в SMB сессии. Поддерживается начиная с SMB 3.0 (Windows 8 / Windows Server 2012 и выше). По-умолчанию RequirePrivacy=0.

Изначально эти изменения были внесены в Windows 10 еще в 2015 году в рамках бюллетеней безопасности MS15-011 и MS15-014. В результате был изменен алгоритм работы Multiple UNC Provider (MUP), который теперь использует особые правила для доступа к критичным каталогам на контроллерах домена \\*\SYSVOL и \\*\NETLOGON.

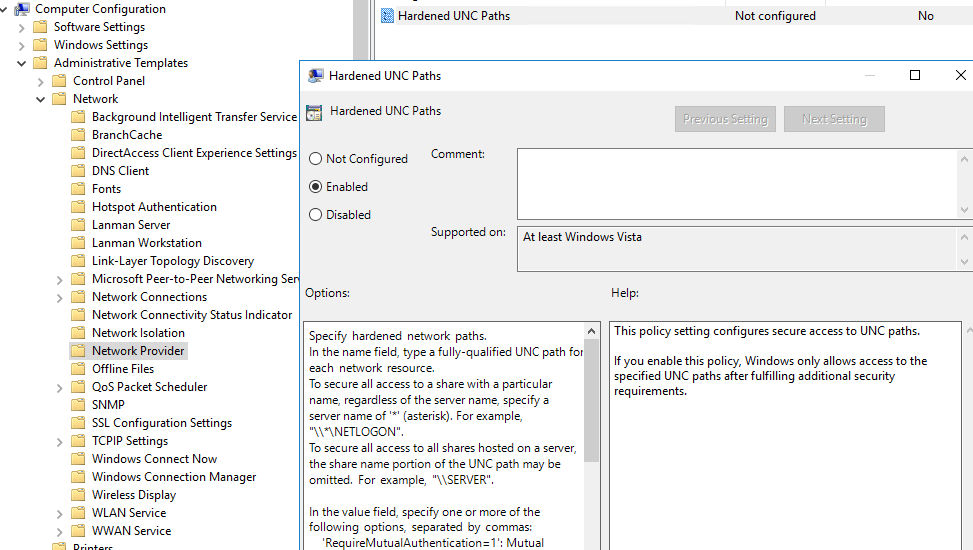

Изменить настройки UNC hardening в Windows 10 для доступа к SYSVOL и NETLOGON можно через групповые политики. Вы можете использовать различные настройки безопасности для доступа к разным UNC-путям с помощью политики Hardened UNC Paths (UNC пути с усиленной защитой).

- Откройте редактор локальной политики безопасности gpedit.msc;

- Перейдите в раздел политик Computer Configuration -> Administrative Templates -> Network -> Network Provider;

- Включите политику Hardened UNC Paths;

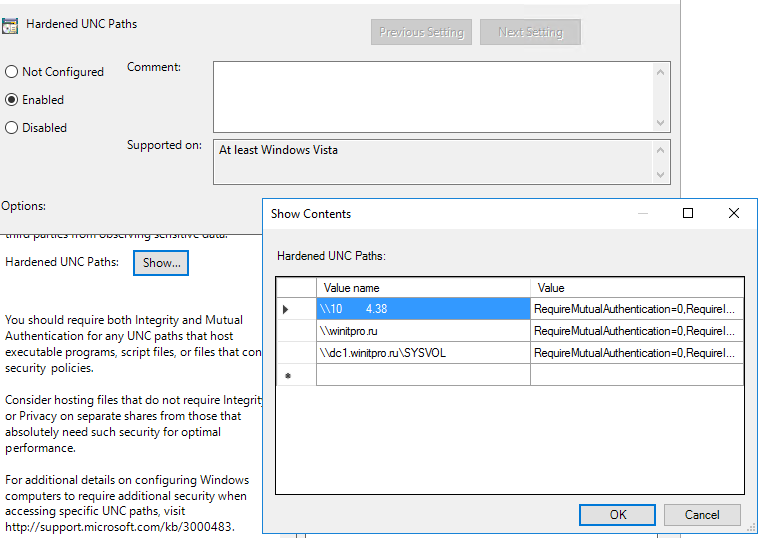

- Нажмите на кнопку Show и создайте записи для UNC путей к каталогам Netlogon и Sysvol. Для полного отключения UNC hardering для определенных каталогов (не рекомендуется!!), укажите значение RequireMutualAuthentication=0,RequireIntegrity=0,RequirePrivacy=0

Или можно разрешить доступ к каталогам Sysvol и Netlogon независимо от UNC пути:

Нужно указать все необходимые вам имена доменов (контроллеров домена) или IP адреса.

- \\*\NETLOGON RequireMutualAuthentication=1, RequireIntegrity=1

- \\*\SYSVOL RequireMutualAuthentication=1, RequireIntegrity=1

Осталось обновить политики на компьютере с помощью команды gpupdate /force и проверить, что у вас появился доступ к каталогам Sysvol и Netlogon.

Вы можете настроить эти параметры с помощью централизованной доменной политики. Или с помочью следующих команд на клиентах. (Эти команды отключат Kerberos аутентификацию при доступе к указанным каталогам на DC. Будет использоваться NTLM, в результате вы сможете открыть защищённые каталоги на DC по IP адресу):

reg add HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\NetworkProvider\HardenedPaths /v «\\*\SYSVOL» /d «RequireMutualAuthentication=0» /t REG_SZ /f

reg add HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\NetworkProvider\HardenedPaths /v «\\*\NETLOGON» /d «RequireMutualAuthentication=0» /t REG_SZ /f

- у вас старая версия административных шаблонов на контроллере домена (DC со старой Windows Server 2008 R2/ Windows Server 2012), в которых отсутствует параметр политик Hardened UNC Paths;

- из-за недоступности каталога Sysvol клиенты не могут получить доменные политики, и вы не можете распространить эти настройки реестра.

Windows 10 настройка unc hardening

The following forum(s) have migrated to Microsoft Q&A: All English Windows 10 IT Pro forums!

Visit Microsoft Q&A to post new questions.

Answered by:

Question

So maybe not denying it would be the right way to put this one but that’s the best I can see that happening at the current time. I have a test network setup all with a local admin account in the following configurations 2x Windows 10 Pro and 2x Windows 7 Pro all using the same local admin login account between them with the same exact setup.

The two Win7 machines can UNC between each other with no issues and the two Win10 machines can UNC into the Win7 with no issues using the local account created. But when the Win7 machine tries to UNC into the Win10 machine or the two Win10 machines try to UNC into each other they get the login prompt and using the login still get’s an access denied.

I have checked the sharing on the root drive which shows both Win 10 machine that c$ is already enabled and cannot be created. Advanced Sharing options seem to mirror those of Win7 for file sharing aspects and I don’t remember of anyone or maybe I missed it during the Win Insiders testing of issues nor did I test that feature in my VMs during that time.

Answers

Hi, first of all, please check the sharing settings, make sure the account have permission to access.

Then try to use IP address access to the sharing file for test. If failed, this can be DNS problem.

On the other hand, please also check NTFS Permission, make sure there is no problem with it.

Please remember to mark the replies as answers if they help, and unmark the answers if they provide no help. If you have feedback for TechNet Support, contact tnmff@microsoft.com.

All replies

Have you checked that the file and printer sharing is turned on?

Hi, first of all, please check the sharing settings, make sure the account have permission to access.

Then try to use IP address access to the sharing file for test. If failed, this can be DNS problem.

On the other hand, please also check NTFS Permission, make sure there is no problem with it.

Please remember to mark the replies as answers if they help, and unmark the answers if they provide no help. If you have feedback for TechNet Support, contact tnmff@microsoft.com.

Sorry for being late to the party, but did you ever get this sorted?

I have the same issue. I can get to \\Win10Machine and see the Documents and Users shares, but if I try to go to C$ or D$ I am asked for a username and password. And typing in either MACHINE\USERNAME or the email address I log on with doesn’t work.

I got the Access is denied issue solved when i tried to access a Netowrk share on another computer

It seemed to be a UAC issue. The below Link helped.

We will need to add a new DWORD

- Click Start , click Run , type regedit , and then press ENTER.

- Locate and then click the following registry subkey: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

- If the LocalAccountTokenFilterPolicy registry entry does not exist, follow these steps:

- On the Edit menu, point to New , and then click DWORD Value .

- Type LocalAccountTokenFilterPolicy , and then press ENTER.

- Right-click LocalAccountTokenFilterPolicy , and then click Modify .

- In the Value data box, type 1 , and then click OK .

- Exit Registry Editor.

I had a case where simply accessing the properties of a directory, clicking on the sharing tab, going to advanced sharing, checking «share this folder», clicking OK, worked fine on my Win7 machine. But doing those same steps on my Win10 machine didn’t work, and I got a «cannot access» error message when doing \\computername\foo or \\internal_ipv4_addr\foo in file explorer (with the exception of \\localhost\foo or \\127.0.0.1\foo which would work fine as expected).

I tried completely turning off my firewall and anti-virus, giving everyone full access to that shared folder, double checking sharing settings in control panel to make sure it was set to completely loose/insecure settings. None of those let me access my shared folder over LAN, so I reverted those back.

What somewhat fixed this for me was going to Control Panel, Network and Internet, Network and Sharing Center, clicking on the network connection name which opens the connection status window, clicking on properties, then disabling «File and Printer Sharing for Microsoft Networks», click OK, then re-enabling that same item, click OK. I have to do this every time I reboot unfortunately. Seems like a bug.

I’m running Windows 10 Pro x64 with a TP Link Wireless Adapter, driver version 1030.3.831.2015 as shown in device manager for the Archer T9UH. Windows updates are all up to date.

Обязательные (read-only) профили пользователей Windows 10

Обязательный (Mandatory) профиль пользователя — это специальный преднастроенный тип перемещаемого профиля, вносить изменения в который могут только администраторы. Пользователям, которым назначен обязательный профиль могут полноценно работать в Windows в течении сессии, но любые изменения в профиле не сохраняются после выхода пользователя из системы. При следующем входе обязательный профиль загружается заново.

Каталог с обязательным профилем можно разместить в сетевой папке и назначить сразу множеству пользователей домена: например, для пользователей терминальных сервером, в информационных киосках, или для пользователей, которым не нужен личный профиль (школьники, студенты, посетители). Администратор может настроить для mandatory-профилей перенаправляемые папки, в которых пользователи могут хранить личные документы на файловых серверах (конечно, следует включать квотирование на уровне NTFS или FSRM, чтобы пользователь на забил диски мусором).

Виды обязательный профилей пользователей в Windows

Существует два типа обязательный профилей пользователей Windows:

- Обычный обязательный профиль пользователя (Normal mandatory user profile) – администратор переименовывает файл NTuser.dat (содержит ветку реестра пользователя HKEY_CURRENT_USER) в NTuser.man. При использовании файла NTuser.man система считает, что этот профиль доступен только для чтения и не сохраняет в нем изменения. В том случае, если обязательный профиль хранится на сервере, и сервер стал недоступен – пользователи с таким типом обязательного профиля могут войти в систему с закэшированной ранее версией обязательного профиля.

- Принудительный обязательный профиль (Super mandatory user profile) — при использовании этого типа профиля, переименовывается сам каталог с профилем пользователя, в конец также добавляется .man . Пользователи с этим типом профиля не смогут войти в систему, если недоступен сервер, на котором хранится профиль.

В некоторых сценариях допустимо использовать обязательные профили и для локальных пользователей, например на общих компьютерах (киоски, залы совещаний и т.д.), чтобы любой пользователь работает всегда в одном и том же окружении, любые модификации в котором не сохраняются при выходе пользователя из системы (вместо использования UWF фильтра ).

Далее мы покажем, как использовать создать нормальный обязательный профиль в Windows 10 и назначить его пользователю. В этом примере мы покажем, как создать обязательный профиль на локальной машине (профиль будет хранится локально на компьютере), однако по тексту поясним, как назначить обязательный профиль для доменных аккаунтов.

Создаем обязательный профиль в Windows 10

- Войдите в компьютер под учетной запись с правами администратора и запустите консоль управления локальным пользователями и группами ( lusrmgr.msc ).

Совет . В Windows 10 1709 и выше при копировании шаблона профиля появилась отдельная опция «Mandatory Profile». При использовании этой опции на папку выдаются права на чтение выбранной группе пользователей.

Назначаем обязательный профиль пользователям

Теперь вы можете назначить обязательный профиль нужному пользователю.

Если у вас используется локальный обязательный профиль, нужно в свойствах пользователя на вкладку Profile в поле Profile Path указать путь к каталогу C:\ConfRoom.v6.

Если вы настраиваете перемещаемый обязательный профиль пользователя в домене AD, то UNC путь к каталогу с профилем нужно указать в свойствах учетной записи в консоли ADUC .

Теперь авторизуйтесь в системе под новым пользователем и выполните необходимые настройки (внешний вид, разместите ярлыки, нужные файлы, настройте ПО и т.д.).

Завершите сеанс пользователя и войдите в систему под администратором и в каталоге с профилем переименуйте файл NTUSER.dat в NTUSER.man .

Теперь попробуйте авторизоваться в системе под пользователем с обязательным профилем и проверьте, что после выхода из системы все изменения в его профиле не сохранится.

Если при попытке входа в систему под обязательным пользователем у вас появилась ошибка:

The User Profile Service service failed the sign-in.

User profile cannot be loaded.

И в журнале системы появляется событие Event ID:

Windows could not load your roaming profile and is attempting to log you on with your local profile. Changes to the profile will not be copied to the server when you log off. Windows could not load your profile because a server copy of the profile folder already exists that does not have the correct security. Either the current user or the Administrators group must be the owner of the folder.

Убедитесь, что на каталог с профилем назначены следующие разрешения (с наследованием разрешений вниз):

- ALL APPLICATION PACKAGES – Full Control (без этого некорректно работает стартовое меню)

- Authenticated Users – Read и Execute

- SYSTEM – Full Control

- Administrators – Full Control

Аналогичные разрешения нужно установить на ветку реестра пользователя, загрузив файл ntuser.dat профиля с помощью меню File -> Load Hive в regedit.exe.

При использовании перемещаемых профилей для корректного отображения стартового меню нужно на всех устройствах задать ключ реестра типа DWORD с именем SpecialRoamingOverrideAllowed и значением 1 в разделе LM\Software\Microsoft\Windows\CurrentVersion\Explorer\.

Если вам понадобится внести изменения в обязательный профиль, нужно переименовать файл ntuser.man в ntuser.dat и выполнить настройку среды под пользователем, после чего переименовать файл обратно.

При использовании mandatory-профиля на RDS серверах можно воспользоваться следующими политиками, в которых можно указать путь к каталогу профиля и включить использование обязательных профилей. Раздел GPO: Computer Configuration -> Policies -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Session Host -> Profiles.

- Use mandatory profiles on the RD Session Host server = Enabled

- Set path for Remote Desktop Services Roaming User Profile = Enabled + укажите UNC путь

Также обратите внимание, что, если вы решили использовать перенаправляемые папки совместно с обязательным профилем, не рекомендуется перенаправлять каталог AppData (Roaming).