Настройка Windows в режиме аудита

В этом разделе описывается, как выполнить загрузку в режиме аудита, настроить компьютер и подготовить компьютер для пользователей.

Загрузка в режиме аудита

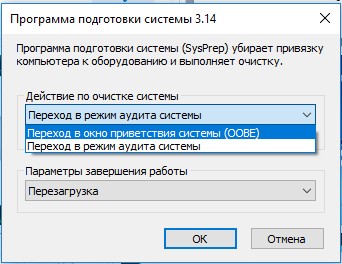

Существует два способа для загрузки в режиме аудита:

- При ручной установке во время отображения экрана приветствия Windows® нажмите сочетание клавиш SHIFT+CTRL+F3.

Чтобы настроить компьютер для запуска в режиме аудита, выполните команду Sysprep с параметром /audit.

При автоматической установке задайте для параметра Microsoft-Windows-Deployment \Reseal\Mode значение audit. Дополнительные сведения об этих параметрах см. в разделе Справочник по автоматической установке Windows®.

Если компьютер настроен на загрузку в режиме аудита, он будет загружаться в режиме аудита до тех пор, пока не будет выполнена настройка на запуск, использующий экран приветствия Windows.

Работа в режиме аудита

Режим аудита позволяет добавить дополнительные драйверы устройств, установить приложения и проверить правильность установки. Изготовителям оборудования (OEM) и организациям следует использовать режим аудита для выполнения ручной настройки перед поставкой компьютера пользователю.

| Внимание! | |||||||||||||||||

Чтобы отключить экранную заставку, необходимо изменить схему управления питанием в панели управления Windows или настроить и развернуть настраиваемую схему управления питанием. Дополнительные сведения см. в разделе Настройка схем управления питанием. Параметры, заданные в файле ответов автоматической установки для этапа настройки oobeSystem, в режиме аудита не отображаются. Изменение параметров автоматической установки в режиме аудитаЧтобы изменить параметры системы в режиме аудита, создайте новый файл автоматической установки.

В созданный файл ответов добавьте только те параметры, которые необходимо изменить. Сохраните файл на переносном запоминающем устройстве, например USB-устройстве флэш-памяти. Пример: F:\Unattend-NewSettings.xml , где F: — это буква диска переносного устройства. Отключите переносное запоминающее устройство и подключите его к компьютеру-образцу или конечному компьютеру. В командной строке запустите средство Sysprep, указав в параметре /unattend путь к файлу. Пример: sysprep.exe /audit /reboot /unattend:F:\Unattend-NewSettings.xml , где F: — это буква диска переносного устройства. Эта команда выключает компьютер, применяет новые параметры автоматической установки и перезагружает компьютер в режиме аудита.

Управление политикой Policy managementВ этом разделе описаны компоненты, средства и рекомендации, которые помогут в управлении этой политикой. This section describes features, tools, and guidance to help you manage this policy. Для активации этого параметра политики не требуется перезагрузка компьютера. A restart of the computer is not required for this policy setting to be effective. Изменения прав пользователя вступают в силу при его следующем входе в учетную запись. Any change to the user rights assignment for an account becomes effective the next time the owner of the account logs on. Аудит для доступа к объектам не выполняется до тех пор, пока вы не включите их с помощью редактора локальных групповых политик, консоли управления групповыми политиками (GPMC) или средства командной строки Auditpol. Audits for object access are not performed unless you enable them by using the Local Group Policy Editor, the Group Policy Management Console (GPMC), or the Auditpol command-line tool. Дополнительные сведения о политике аудита доступа к объектам можно найти в разделе Аудит доступа к объектам. For more information about the Object Access audit policy, see Audit object access. Групповая политика Group PolicyПараметры применяются в указанном ниже порядке с помощью объекта групповой политики (GPO), который будет перезаписывать параметры на локальном компьютере при следующем обновлении групповой политики: Settings are applied in the following order through a Group Policy Object (GPO), which will overwrite settings on the local computer at the next Group Policy update:

Если локальная настройка недоступна, это указывает на то, что объект GPO, который в настоящее время управляет этим параметром. When a local setting is greyed out, it indicates that a GPO currently controls that setting. Вопросы безопасности Security considerationsВ этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации. This section describes how an attacker might exploit a feature or its configuration, how to implement the countermeasure, and the possible negative consequences of countermeasure implementation. Уязвимость VulnerabilityЛюбой пользователь, имеющий право управления аудитом и журналом безопасности , может очистить журнал безопасности, чтобы стереть важные доказательства о несанкционированном действии. Anyone with the Manage auditing and security log user right can clear the Security log to erase important evidence of unauthorized activity. Противодействие CountermeasureУбедитесь в том, что только локальная группа администраторов имеет право пользователя Управление аудитом и журналом безопасности . Ensure that only the local Administrators group has the Manage auditing and security log user right. Возможное влияние Potential impactНастройка по умолчанию для ограничения прав пользователя на Управление аудитом и журналом безопасности для локальной группы администраторов. Restricting the Manage auditing and security log user right to the local Administrators group is the default configuration.

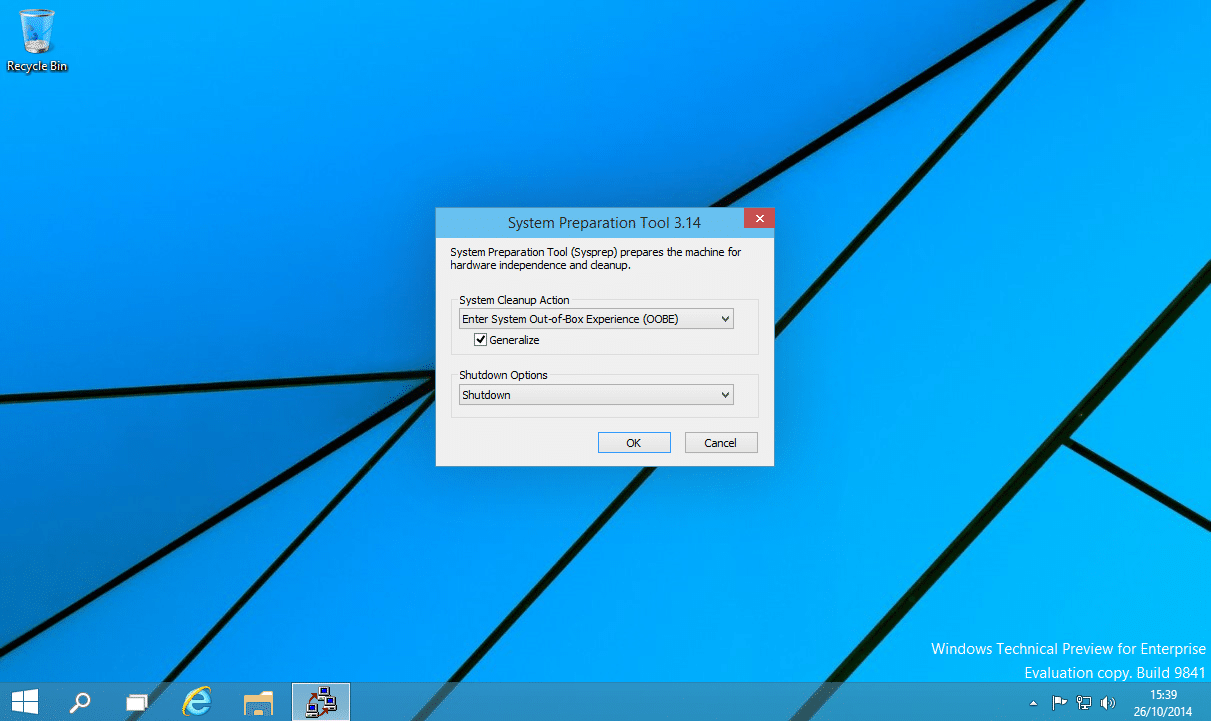

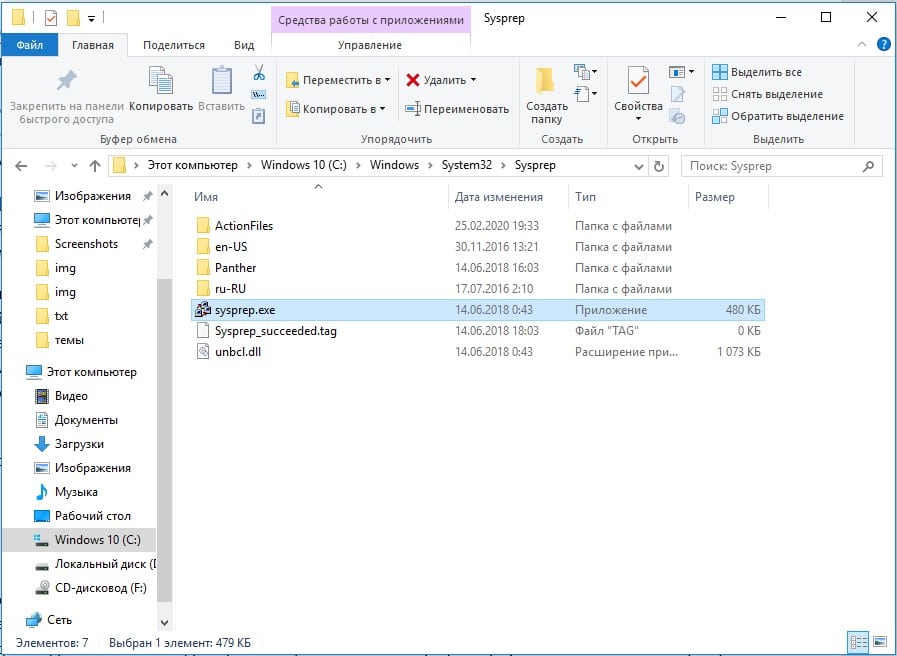

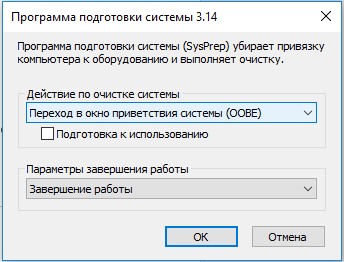

Sysprep Windows 10: пошаговая инструкцияSysprep является штатным средством, помогающим при развертывании новой Windows. В корпоративной среде неприемлемо вручную выполнять все настройки компьютеров в подчинении, которых может быть 100 или больше. Чтобы автоматизировать процесс, используются специальные программы, созданные на основе уже готовых операционных систем (ОС). Однако, слепок одного компьютера не может работать на другом устройстве без соответствующих корректив. Как раз и помогает сделать утилита Sysprep. Дальше представлена S ysprep Windows 10 пошаговая инструкция . Sysprep – что это?Большая часть программ по умолчанию имеют привязку к железу или конкретному дистрибутиву ОС. Если перенести утилиты в том виде, в котором они есть на другом ПК, скорее всего они не смогут работать и будут выдавать ошибки. Sysprep нужен для того, чтобы удалить подобную привязку и обеспечить беспроблемную работу приложений с новой программной средой. Для этого средство проводит очистку драйверов отдельных комплектующих, обнуляет SID, очищает журнал системы, убирает содержимое временной папки Temp, форматирует точки восстановления и сбрасывает активацию (максимум 3 раза). Главная задача утилиты – позаботиться о том, чтобы операционная система была чистой, но с предустановленными параметрами. Принципы работы утилитыЕсли просто, то Sysprep помогает освободить Windows от привязки к конкретным комплектующим ПК. Все коррективы, вроде удаления драйверов, временных данных и прочих, проводятся без изменения пользовательских параметров. Утилита не воздействует на уже ранее установленные программы, ярлыки, персонализацию ОС и подобные сферы. Изначально пользователь должен создать эталонную ОС Windows на одном компьютере. Затем формируется ее образ, в который входит программное обеспечение, глобальные системные настройки, права пользователей. И только сейчас нужна Sysprep для устранения привязок приложений к оборудованию. Последний этап – использование программы для создания бекапа. Когда образ готов, его можем быстро развернуть на любом компьютере практически без участия человека. Системному администратору потребуется только установить правильные драйвера на оборудование. По необходимости, можем добавлять дополнительный софт для конкретного устройства. Sysprep Windows 10: инструкция по использованиюУтилита имеет базовый функционал и интерфейс, в котором есть несколько доступных параметров. Однако, более практичный способ для большинства специалистов – запуск через консоль с помощью дополнительных ключей.

Сейчас на практике рассмотрим 2 основных действия с Sysprep: перезапуск активации и удаление аппаратной привязки. Как сбросить активацию ОС:

Создание независимого софта:

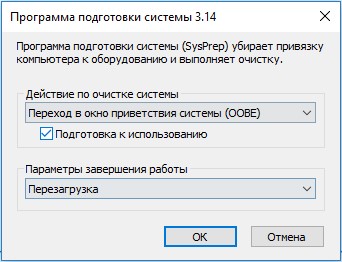

Режим аудита Windows 10Аудит – специальный режим, необходимый для системных администраторов во время генерирования эталонного образа системы. В будущем его сможем использовать для автоматического развертывания ОС. Обычным пользователям утилита пригодится для запуска системы с правами предустановленного Администратора.

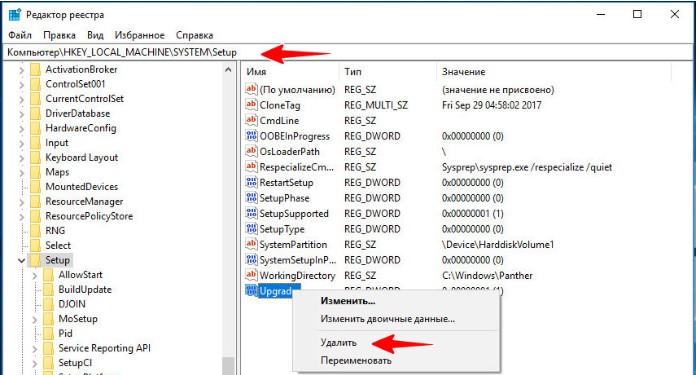

Что делать при возникновении ошибки?При выполнении Sysprep могут появляться неполадки. Самая частая из ошибок « Sysprep не удалось проверить установку Windows ». Она отображается при попытке включения программы на клонированной или недавно обновленной системе. Хорошая новость – неисправность легко устраняется. «Sysprep не удалось проверить установку Windows 10 », как исправить:

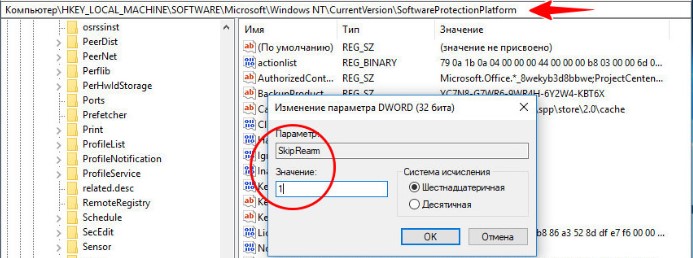

Непонимания особенностей функционирования программы, многие пользователи сталкиваются с проблемами. К примеру, часто жалуются на сообщение « произошла неустранимая ошибка при выполнении программы sysprep ». Проблема только в использовании более 3 раз программы Windows Software Licensing Rearm в одном и том же образе. Избежать многих других неполадок поможет общее представление о принципе работы средства (описан выше). В данном случае помогает сброс счетчика.

Существует и более радикальный и в то же время эффективный вариант исправления – переустановка службы MSDTC:

Порой источник неполадки кроется в конфликтах, тогда рекомендуем удалить средства по генерации виртуальных приводов, а также службы Windows Media и Internet Explorer 10. Это все необходимые сведения для комфортной работы с Sysprep. Нам удалось разобраться с особенностями утилиты, принципом использования и способами устранения основных неполадок. |