Ошибка Данное задание требует, чтобы указанная учетная запись пользователя имела права вход в качестве пакетного задания в планировщике windows 2008r2 / 2012r2

Ошибка Данное задание требует, чтобы указанная учетная запись пользователя имела права вход в качестве пакетного задания в планировщике windows 2008r2 / 2012r2

ошибка Данное задание требует, чтобы указанная учетная запись пользователя имела права вход в качестве пакетного задания-01

При создании в планировщике windows задания и попытке его запустить выскакивает ошибка Данное задание требует, чтобы указанная учетная запись пользователя имела права вход в качестве пакетного задания. Дело в том что учетной записи от имени которой пытаюсь запустить не хватает прав.

Эта настройка безопасности позволяет пользователю входить в систему с помощью средства обработки пакетных заданий.

Например, если пользователь инициирует задание с помощью планировщика заданий, планировщик обеспечивает ему вход в систему как пакетному пользователю, а не как интерактивному.

Примечание

- В операционных системах Windows 2000 Server, Windows 2000 Professional, Windows XP Professional. и семейства Windows Server 2003 планировщик заданий автоматически предоставляет это право как обязательное.

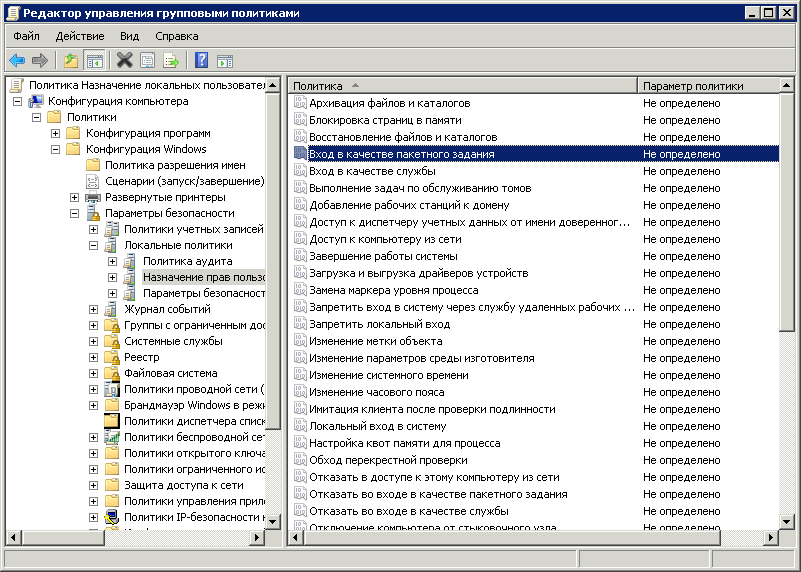

Решить данную проблему можно либо в локальной либо в групповой политике прописать нужный параметр и дать нужному пользователю права по пути Учетной записи, от имени которой должно выполнятся задание, в «Локальной политике безопасности\Конфигурация компьютера\Конфигурация Windows\Параметры безопасности\Локальные политики\Назначение прав пользователя» должно быть выделено право «Вход в качестве пакетного задания» (В аноязычном интерфейсе будет в «Local policy\Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment\» выделятся «Log on as a batch job» ).

ошибка Данное задание требует, чтобы указанная учетная запись пользователя имела права вход в качестве пакетного задания-02

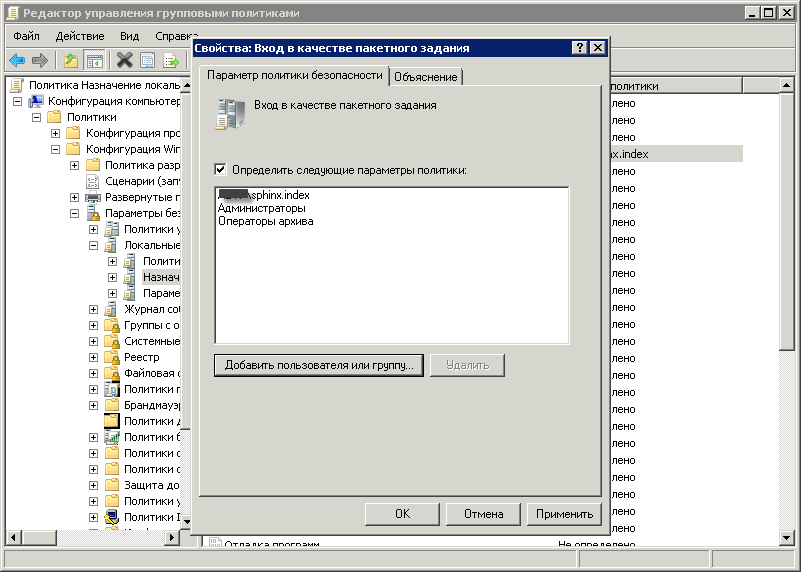

по умолчанию права в этой группе имеют Администраторы и Операторы архива, их не забудьте сюда добавить в групповой политике, а то затрете их права.

ошибка Данное задание требует, чтобы указанная учетная запись пользователя имела права вход в качестве пакетного задания-03

и еще В свойствах задания (на первой странице) НЕ ДОЛЖЕН БЫТЬ ВКЛЮЧЕН пункт «Выполнять только при выполненном входе в систему» или Выполнять вне зависимости от регистрации пользователя («Run if user logon»), в самом задании.

Вход в качестве пакетного задания Log on as a batch job

Относится к: Applies to

Содержит описание рекомендаций, расположения, значений, управления политикой и вопросов безопасности для параметра политики безопасности Вход в качестве пакетного задания . Describes the best practices, location, values, policy management, and security considerations for the Log on as a batch job security policy setting.

Справочные материалы Reference

Этот параметр политики определяет, какие учетные записи могут войти в систему с помощью средства пакетной очереди, например службы планировщика заданий. This policy setting determines which accounts can log on by using a batch-queue tool such as the Task Scheduler service. Если вы используете мастер добавления запланированных задач, чтобы запланировать задачу, которая будет выполняться под именем и паролем конкретного пользователя, право Вход в качестве пакетного задания автоматически назначается этому пользователю. When you use the Add Scheduled Task Wizard to schedule a task to run under a particular user name and password, that user is automatically assigned the Log on as a batch job user right. Когда наступает запланированное время, служба планировщика заданий входит в систему как пакетное задание, а не интерактивный пользователь, а задача выполняется в контексте безопасности пользователя. When the scheduled time arrives, the Task Scheduler service logs on the user as a batch job instead of as an interactive user, and the task runs in the user’s security context.

Константа: SeBatchLogonRight Constant: SeBatchLogonRight

Возможные значения Possible values

- Определяемый пользователей список учетных записей User-defined list of accounts

- Значения по умолчанию Default values

- Не определено Not Defined

Рекомендации Best practices

- По соображениям безопасности следует быть осторожным, назначая это право пользователям. Use discretion when assigning this right to specific users for security reasons. В большинстве случаев параметров по умолчанию достаточно. The default settings are sufficient in most cases.

Location Location

Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment

Значения по умолчанию Default values

По умолчанию этот параметр доступен администраторам, операторам архива и пользователям журнала производительности на контроллерах домена и автономных серверах. By default, this setting is for Administrators, Backup Operators, and Performance Log Users on domain controllers and on stand-alone servers.

В следующей таблице приведены фактические и действующие значения по умолчанию для этой политики. The following table lists the actual and effective default policy values. Значения по умолчанию также можно найти на странице свойств политики. Default values are also listed on the policy’s property page.

| Тип сервера или объект групповой политики Server type or GPO | Значение по умолчанию Default value |

|---|---|

| Default Domain Policy Default Domain Policy | Не определено Not defined |

| Политика контроллера домена по умолчанию Default Domain Controller Policy | Администраторы Administrators Операторы архива Backup Operators Пользователи журналов производительности Performance Log Users |

| Параметры по умолчанию для автономного сервера Stand-Alone Server Default Settings | Администраторы Administrators Операторы архива Backup Operators Пользователи журналов производительности Performance Log Users |

| Действующие параметры по умолчанию для контроллера домена Domain Controller Effective Default Settings | Администраторы Administrators Операторы архива Backup Operators Пользователи журналов производительности Performance Log Users |

| Действующие параметры по умолчанию для рядового сервера Member Server Effective Default Settings | Администраторы Administrators Операторы архива Backup Operators Пользователи журналов производительности Performance Log Users |

| Действующие параметры по умолчанию для клиентского компьютера Client Computer Effective Default Settings | Администраторы Administrators |

Управление политикой Policy management

В этом разделе описаны компоненты, средства и рекомендации, которые помогут в управлении этой политикой. This section describes features, tools, and guidance to help you manage this policy.

Для активации этого параметра политики не требуется перезагрузка компьютера. A restart of the computer is not required for this policy setting to be effective.

Изменения прав пользователя вступают в силу при его следующем входе в учетную запись. Any change to the user rights assignment for an account becomes effective the next time the owner of the account logs on.

Групповая политика Group Policy

Планировщик заданий автоматически предоставляет это право, когда пользователь планирует задачу. Task Scheduler automatically grants this right when a user schedules a task. Чтобы изменить это поведение, используйте параметр Отказать во входе в качестве пакетного задания назначения прав пользователя. To override this behavior use the Deny log on as a batch job User Rights Assignment setting.

Параметры групповой политики применяются в указанном ниже порядке, который переопределит параметры на локальном компьютере во время следующего обновления групповой политики. Group Policy settings are applied in the following order, which will overwrite settings on the local computer at the next Group Policy update:

- Параметры локальной политики Local policy settings

- Параметры политики сайта Site policy settings

- Параметры политики домена Domain policy settings

- Параметры политики подразделения OU policy settings

Вопросы безопасности Security considerations

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации. This section describes how an attacker might exploit a feature or its configuration, how to implement the countermeasure, and the possible negative consequences of countermeasure implementation.

Уязвимость Vulnerability

Право пользователя Вход в качестве пакетного задания представляет собой уязвимость с низким уровнем риска. The Log on as a batch job user right presents a low-risk vulnerability. В большинстве организаций параметров по умолчанию достаточно. For most organizations, the default settings are sufficient. По умолчанию это право получают члены локальной группы «Администраторы». Members of the local Administrators group have this right by default.

Противодействие Countermeasure

Вам следует разрешить компьютеру управлять этим правом автоматически, если вы хотите разрешить выполнение запланированных задач для определенных учетных записей пользователей. You should allow the computer to manage this user right automatically if you want to allow scheduled tasks to run for specific user accounts. Если вы не хотите использовать планировщик заданий таким образом, настройте право пользователя Вход в качестве пакетного задания только для учетной записи «Локальная служба». If you do not want to use the Task Scheduler in this manner, configure the Log on as a batch job user right for only the Local Service account.

Для серверов IIS следует настроить эту политику локально, не используя параметры групповой политики на основе домена, чтобы назначить это право пользователя локальным учетным записям IUSR_ и IWAM_ . For IIS servers, you should configure this policy locally instead of through domain–based Group Policy settings so that you can ensure the local IUSR_ and IWAM_ accounts have this user right.

Windows 2008 вход в качестве пакетного задания

Вопрос

Возникла проблема с продуктом Microsoft Server 2003 R 2 Standard x 64 Edition . Назначенные задания запускаются на исполнение только если аккакунт того пользователя, под которым задание выполняется залогинен. Если профиль аккаунта не загружен, то задача не выполняется. Прошу подсказать возможные причины возникновения и пути решения проблемы.

Ответы

2 osr_

Я тоже как-то раз столкнулся с таким же, мягко говоря, «странным» поведением планировщика задач. У Rustam4ik скорее всего проблема выглядит таим образом: пользователь непривилигированнй, от его имени создается ЛЮБОЕ задание, но выполняется оно только при интерактивном входе на сервер от имени этого пользователя. Я как-то решил эту задачу, но это было уже больше года назад и сейчас подробно не вспомню, но постараюсь.

2 Rustam4ik

Проверьте, пожалуйста, соблюдены ли у Вас следующие условия:

1. Учетной записи, от имени которой должно выполнятся задание, в «Локальной политике безопасности\Конфигурация компьютера\Конфигурация Windows\Параметры безопасности\Локальные политики\Назначение прав пользователя» должно быть выделено право » Вход в качестве пакетного задания » (В аноязычном интерфейсе будет в «Local policy\Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment\» выделятся » Log on as a batch job » ). Обратите внимание, чтобы в этой же ветке не установливалось для данной учетной записи запрещение: » Отказ во входе в качестве пакетного задания » (» Deny log on as a batch job «).

2. В свойствах задания (на певой странице) НЕ ДОЛЖЕН БЫТЬ ВКЛЮЧЕН пункт «Выполнять только при выполненном входе в систему» («Run if user logon»).

Если же эти условия Вами соблюдены, и пакетное задание все равно выполняется только при полном входе пользователя в систему локально или терминально (я встречался с таким парадоксом), а Вам необходимо выполнение именно при неинтерактивном режиме, то могу предложить такой «обхдной маневр» (пока не разберемся с Вашей проблемой)

1. Создайте учетную запись, от имени которой никто и никогда не должен работать инетрактивно (у меня такими записями являются учетнные записи для выполнения каких-либо неинтерактивных сервисных операция, например: выполнение резервного копирования, доступ в интернет для служб WSUS, систем обновления антивирусных программ, выполнение сервисных операций по обслуживанию серверов и пользовательских компьютеров и так далее).

2. Добавьте учетную запись, от имени которой выполняется задание, в группу «локальные администраторы»

3. В локальных политиках безопасности отберите у этой учетно записи «Разрешение локального входа» и «Разрешение входа в систему через службы терминалов»

4. Если эта учетная запись нужна должна быть локальной и не должна работать в сети, то отнимите также право «Доступ к этому компьютеру из сети».

Лучше (если не уверенны четко), то эти действия выполняйте пока не через GPO, а напрямую редактируя локальные политики, а то можете затереть уже установленные на сервере параметры.

Попробуйте отработать задание именно в таких условиях.

PS.

Обязательно напишите, удалось ли Вам что-нибудь решить (с нашей помощью или самостоятельно).