Установка своего сертификата для RDP

Чисто для себя заметка

Можно ли каким-то образом, в клиентской винде не входящей в AD, для сервера удалённых рабочих столов установить свой сертификат?

Немного подробнее:

После запуска службы (или если она у вас запущена, то после установки соответствующей галки на вкладке «Удалённый доступ» ) «Службы удаленных рабочих столов» создаётся самоподписанный сертификат (который помещается в хранилище Удалённый рабочий стол > Сертификаты) — хотелось бы его заменить на свой.

Чего только не перепробовал, но после удаления сертификата и перезапуска «Службы удаленных рабочих столов» создаётся новый самоподписанный сертификат, а все мои игнорируются.

1. Идем (gpedit.msc) по пути PC Configuration\Administrative Templates\Windows Components\Remote Desktop Services\Remote Desktop Session Host\Security: Require use of specific security layer for remote (RDP) connections выбираем SSL (TLS 1.0).

2. Импортируем сертификат в «Сертификаты (локальный компьютер)\Personal\Registry\Certificates. Сертификат должен быть в формате PKCS12 (.p12). Выбираем, щелчок — All Tasks — Manage Private Keys. Добавляем NETWORK SERVICE (права Чтение). Сохраняем.

3. Идем в реестр «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp», добавляем Binary Value (Value name: SSLCertificateSHA1Hash ; Value data: ). Сохраняем.

4. Идем в «Сертификаты (локальный компьютер)»\Remote Desktop\Registry\Certificates. Удаляем сертификат ПК. Перезагружаем ПК. (Сертификат ПК создастся заново автоматом (после рестарта компьютера), но использоваться уже не будет).

Собственно все!

Цитата:

Добавляем NETWORK SERVICE (права Чтение).

Про это я не знал!

Цитата:

Идем в реестр . добавляем Binary Value (Value name: SSLCertificateSHA1Hash ; Value data: ).

Для этого дела есть скрипт — запускать с такими параметрами:

Код:

cscript rdconfig.js

(если лень пробелы их хеша убирать, то можно в кавычки его)

Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

Защита RDP соединения при помощи SSL.

Какие преимущества дает нам защита RDP при помощи SSL? Во первых надежное шифрование канала, проверку подлинности сервера на основании сертификата и проверку подлинности пользователя на уровне сети. Последняя возможность доступна начиная с Windows Server 2008. Проверка подлинности на уровне сети позволяет повысить безопасность сервера терминалов за счет того, что проверка происходит еще до начала сеанса.

Проверка подлинности на уровне сети производится до подключения к удаленному рабочему столу и отображения экрана входа в систему, это снижает нагрузку на сервер и значительно увеличивает его защиту от злоумышленников и вредоносных программ, а также снижает вероятность атак типа «отказ в обслуживании».

Для полноценного использования всех возможностей RDP через SSL клиентские ПК должны работать под управлением Windows XP SP3, Windows Vista или Windows 7 и использовать RDP клиент версии 6.0 или более поздней.

При использовании Windows Server 2003 SP1 и более поздних версий, будут доступны шифрование канала при помощи SSL (TLS 1.0) и проверка подлинности сервера, клиентские ПК должны иметь версию RDP клиента 5.2 или более позднюю.

В нашей статье мы будем рассматривать настройку терминального сервера на базе Windows Server 2008 R2, однако все сказанное будет справедливо и для Windows Server 2003 (за исключением отсутствующих возможностей).

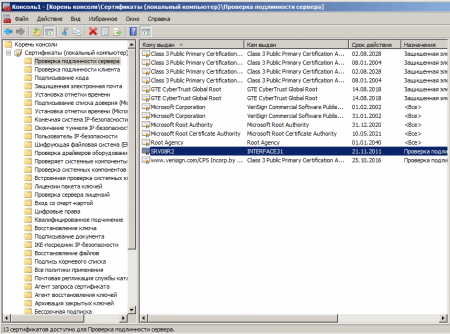

Для успешной реализации данного решения в вашей сети должен находиться работающий центр сертификации, настройку которого мы рассматривали в предыдущей статье. Для доверия сертификатам выданным данным ЦС на терминальный сервер необходимо установить сертификат ЦС (или цепочку сертификатов) в хранилище Доверенные корневые центры сертификации.

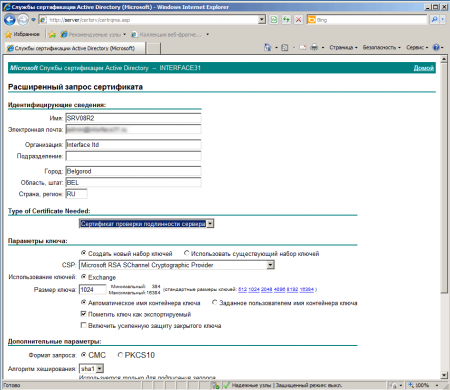

Затем следует выполнить запрос сертификата подлинности сервера со следующими параметрами:

- Тип сертификата — Сертификат проверки подлинности сервера

- Установите опцию Создать новый набор ключей

- CSP — Microsoft RSA SChannel Cryptographic Provider.

- Установите флажок Пометить ключ как экспортируемый.

- Для ЦС предприятия установите флажок Использовать локальное хранилище компьютера для сертификата. (В автономном ЦС данная опция недоступна).

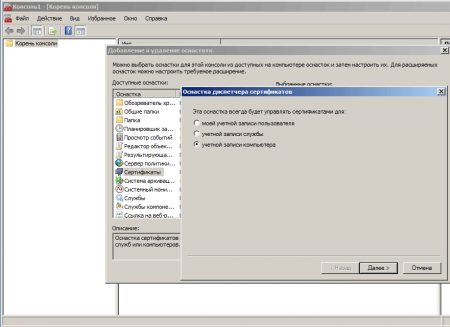

Отправьте запрос центру сертификации и установите выданный сертификат. Данный сертификат должен быть установлен в локальное хранилище компьютера, иначе он не сможет быть использован службами терминалов. Чтобы проверить это запустим консоль MMC (Пуск — Выполнить — mmc) и добавим оснастку Сертификаты (Файл — Добавить или удалить оснастку) для учетной записи компьютера.

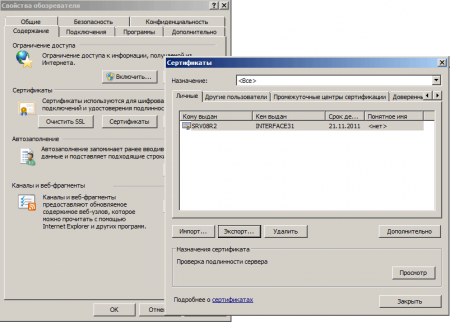

Откройте Internet Explorer — Свойства обозревателя — Содержимое — Сертификаты, выданный сертификат должен быть установлен в хранилище Личные.

- Да, экспортировать закрытый ключ

- Удалить закрытый ключ после успешного экспорта

После чего удалите сертификат из данного хранилища. В оснастке Сертификаты (локальный компьютер) выберите раздел Проверка подлинности сервера, щелкните на него правой кнопкой мыши Все задачи — Импорт и импортируйте сертификат.

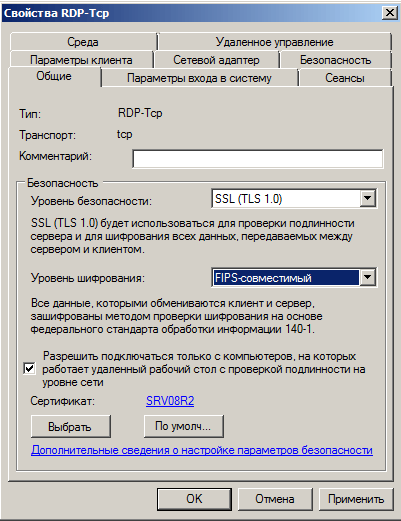

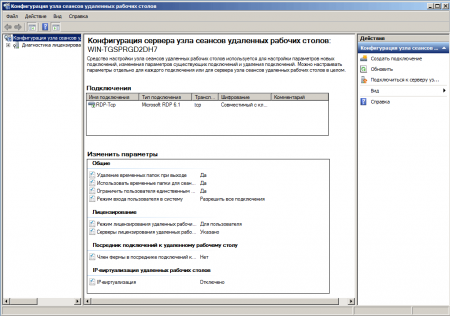

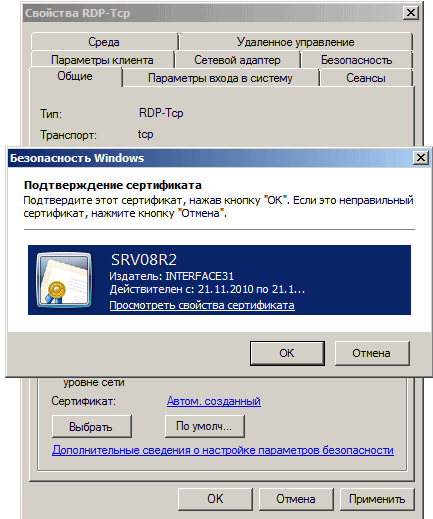

Теперь в Администрирование — Службы удаленных рабочих столов откройте Конфигурация узла сеансов удаленных рабочих столов ( в Windows Server 2003 Администрирование — Настройка служб терминалов).

- Уровень безопасности SSL

- Уровень шифрования Высокий или FIPS—совместимый

- Установите флажок Разрешить подключаться только с компьютеров. (недоступно в Windows Server 2003)

Сохраните введенный параметры, на этом настройка сервера закончена.

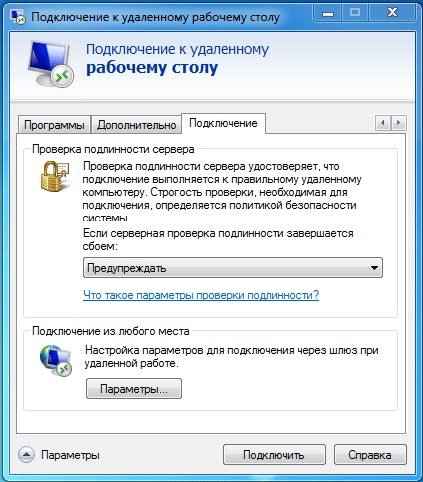

На клиентском ПК создайте подключение к удаленному рабочему столу, в качестве адреса используйте полное имя сервера, которое указано в сертификате. Откройте свойства подключения и на закладке Подключение — Проверка подлинности сервера установите опцию Предупреждать.

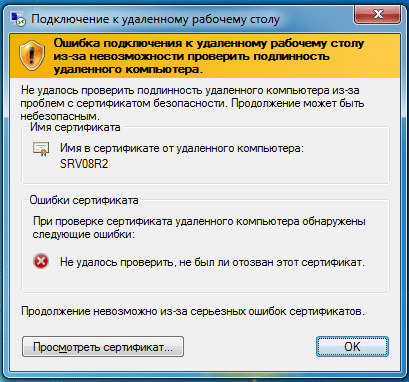

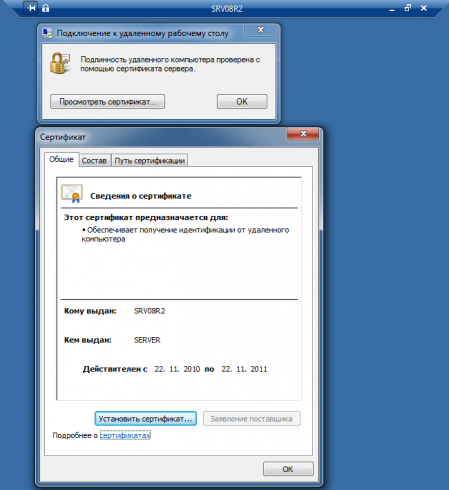

В Windows 7 (при использовании RDP клиента версии 7) данный сертификат требуется установить в хранилище учетной записи компьютера, для этого импортируйте его через оснастку Сертификаты (локальный компьютер) в консоли MCC, аналогично тому, как это делали выше. В противном случае подключение будет невозможно и вы получите следующую ошибку:

И напоследок капля дегтя в бочке меда. Терминальные службы Windows не умеют проверять подлинность подключающихся клиентов, поэтому если стоит такая необходимость следует использовать дополнительные методы защиты, такие как SSH туннель или IPSec VPN.

RDP: Установка SSL сертификата

Сайт является не обновляемой с 20.07.2019 копией сайта alex-white.ru

Решение: Получаем сертификат. Как это сделать, описал в другой статье или тут почитать. Далее по инструкции от MS или тут или здесь.

1 В групповых политиках

Computer Policy > Administrative Templates > Windows Components > Remote Desktop Services > Remote Desktop Session Host, and then > Security.

Включаем политику «Require use of specific security layer for remote (RDP) connections» указав значение SSL (TLS 1.0) . Теперь сервер будет устанавливать соединение только по SSL (TLS 1.0).

wmic /namespace:\\root\cimv2\TerminalServices PATH Win32_TSGeneralSetting Set SSLCertificateSHA1Hash=» THUMBPRINT »

Где « THUMBPRINT » = без пробелов.

3 Нужно применить групповые политики для этого выполним

Удалим старый сертификат который находится в хранилище сертификатов «Remoter Desktop» перезагрузимся (вроде не обязательно). Сертификат в хранилище «Remoter Desktop» сгенерируется заново, но использоваться будет новый, thumbprint которого будет указан в реестре

Registry path: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

Value name: SSLCertificateSHA1Hash

Value type: REG_BINARY

Value data: certificate thumbprint