Windows 7 smb patch не работает служба рабочая станция

Общие обсуждения

После очередной перезагрузки перестала запускаться служба «РАбочая станция»

Получена ошибка:

Имя журнала: System

Подача: Service Control Manager

Дата: 14.03.2011 18:11:15

Служба «Рабочая станция» является зависимой от службы «SMB 2.0 MiniRedirector», которую не удалось запустить из-за ошибки

Указанная служба не может быть запущена, поскольку она отключена или все связанные с ней устройства отключены.

SMB 2.0 MiniRedirector

Пробовал sfc /scannow

но там чуть другая история, у меня ошибками не сыпет

одиночно при старте системы ругнется и все

Но в мониторе не нашел плохого ошибок запуска, может плохо искал

Все ответы

Попробуйте выполнить следующие команды:

sc config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi

sc config mrxsmb20 start= auto

после чего перезагрузиться и проверить, будет ли возникать ошибка.

Мнения, высказанные здесь, являются отражением моих личных взглядов, а не позиции корпорации Microsoft. Вся информация предоставляется «как есть» без каких-либо гарантий

В вашей теме отсутствует активность в течение последних 5 дней. При отсутствии каких-либо действий в течение 2 последующих дней, тема будет переведена в разряд обсуждений. Вы можете возобновить дискуссию, просто оставив сообщение в данной теме.

Мнения, высказанные здесь, являются отражением моих личных взглядов, а не позиции корпорации Microsoft. Вся информация предоставляется «как есть» без каких-либо гарантий

ПРошу прощение за ожидания, уезжал

не перегружал, на сервере крутиться много ответственных виртуальных машин, перегружать можно только ночью

попробовал запустить службу «рабочая станция»

изменился тип ошибки:

Имя журнала: System

Подача: Service Control Manager

Дата: 01.04.2011 10:01:16

Сбой при запуске службы «Рабочая станция» из-за ошибки

Учетная запись, указанная для этой службы, отличается от учетной записи, указанной для других служб в этом же процессе.

Есть подозрение, что это может быть еще и из-за моей опечатки 🙁 Вот в этой строке sc config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi — должно быть browser. И в свойствах самой службы проверьте, от чьего имени она запускается — должна от имени Network Service (Сетевая служба)

Мнения, высказанные здесь, являются отражением моих личных взглядов, а не позиции корпорации Microsoft. Вся информация предоставляется «как есть» без каких-либо гарантий

Не удалось запустить службу Рабочая Станция. Ошибка 1068 – решение

Для многих пользователей ошибка 1068 становится настоящей проблемой. Это не удивительно, ведь подобное оповещение сопровождается некоторыми ограничениями в Windows. Например, не работает звук, локалка, панель инструментов, меню Пуск и пр. Оперативно устранить симптомы этого явления несложно, следуя нашим инструкциям, но помимо этого, необходимо вычислить причину. Итак, что же делать при появлении окошка «Не удалось запустить службу Рабочая Станция» и как правильно исправляется проблема в Windows 7, 8 и 10.

Ошибка 1068 в службе Рабочая Станция

Причины сбоя

Операционка Виндовс – сложный взаимосвязанный механизм, работа которого основана на взаимодействии компонентов. Вполне очевидно, что выпадение или неправильная работа элемента (процесс, служба, реестр) приводит к появлению глобальных сбоев, как, например, 1068. Возможные причины появления окошка могут быть разными:

- неправильная настройка служб;

- ошибки в реестре;

- неисправное оборудование;

- повреждение ОС и ее системных файлов;

- некачественная Win-сборка;

- проблемы с драйверами, пакетами обновлений и прочими служебными элементами;

Не стоит исключать действия пользователя, особенно, неопытного. Который мог занести вирусы, вредоносное ПО, либо использовал «оптимизаторы» для разгона железа.

Правильно настраиваем Рабочую станцию

Для начала, опишем, как можно попасть в меню «Службы».

- Пройдя по пути: “Пуск” – “Панель управления” – “Администрирование” – “Службы”.

- Прописать в консоли: services.msc. Этой же командой можно открыть нужное нам меню, введя его в строку поиска при открытии Пуска; или же в “Выполнить” (комбинация Win+R).

Запуск сервиса Службы в Windows 10

Здесь отыщите службу «Рабочая станция», а нажав правой клавишей, выбрав «Свойства» и вкладку «Зависимости», посмотрите, какие процессы и компоненты зависят от нее, а какие нужны для ее корректной работы. Если какие-нибудь из них отключены, нужно их активировать.

Проверка зависимых компонентов Рабочей станции

Чтобы включить интересующую службу, необходимо сделать следующее.

- Нажать правой клавишей на службе и выбрать «Свойства».

- Включаем (если не включено) тип запуска – автоматический.

- Применить и Запустить. Подтвердить через “OK”.

Запуск Рабочей станции (Локальный компьютер)

- Открыть консоль от имени админа.

- Прописать: net start имя службы. Имя указано в ее свойствах, в первой вкладке. После кликаем Enter.

Таким образом, ищем в списке, проверяем и активируем (при необходимости) следующее:

- Удаленный вызов процедур (RPC);

- Служба сведений о подключенных сетях;

- Служба интерфейса сохранения сети;

- Диспетчер подключений Windows;

- Протокол PNRP (Запуск – Вручную);

- Служба SSTP (Запуск – Вручную);

После их включения перезагружаем операционку. Даже если активировать одновременно все службы, то ничего особо страшного не произойдет, но это негативно отразится на быстродействии.

Помимо этого может потребоваться очистить хранилище.

- Запускаем консоль под Админом.

- Прописываем: Net stop p2pimsvc.

- Открываем путь: C:/Windows/serviceProfiles/LocalService/AppData/Roaming/PeerNetworking.

- Если здесь лежит idstore.sst, то перемещаем его в корзину. После перезагружаемся.

В некоторых ситуациях бывает полезно вернуть параметры для всех служб. Делается это несложно.

- В поиске меню Пуск прописать: msconfig.

- Отмечаем только «Обычный запуск». Перезагружаемся.

После этого все отключенные пользователем службы будут активны.

Проверка реестра

Нас интересуют параметры и значения непосредственно Рабочей станции. Настраиваются они так.

- Запустить консоль под Админом и прописать: regedit.

- Пройти по ветке: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanWorkstation

- Находим DependOnService, нажимаем правой клавишей и кликаем «Изменить».

- Сотрите MRxSmb10, сохранитесь и перезапуститесь.

- Если ошибка осталась, то верните значение, а удалите MRxSmb20 и перезагрузитесь.

Изменение значений в реестре

Если результатов действий нет – восстановите все строки. Совет: перед изменениями реестра сделайте его копию.

Что еще может помочь с проблемой 1068?

Если работа со службами и реестром не помогла или же слишком сложна для вас, то можно опробовать и другие подходы.

- Обновление дров, библиотек и прочих компонентов (.NET Framework, C++ Redistributable). Установка апдейтов Винды.

- Запуск самодиагностики и восстановления. Запускается через консоль командой sfc /scannow. Если возникают проблемы, то попробовать через Безопасный режим.

Проверка файлов и восстановление системы

Вполне вероятно, будет полезно:

Заключение

Разумеется, если сообщение “Не удалось запустить службу Рабочая Станция. Ошибка 1068” продолжает появляться, то помочь сможет только полная переустановка. Если проблема появляется с первых же дней использования операционки, то, частенько, причина ошибки кроется в самой сборке. Желательно устанавливать чистую сборку, без лишних примесей вспомогательных приложений и прочих инструментов.

Alexmtx › Блог › Защита от вируса-шифровальщика WannaCrypt

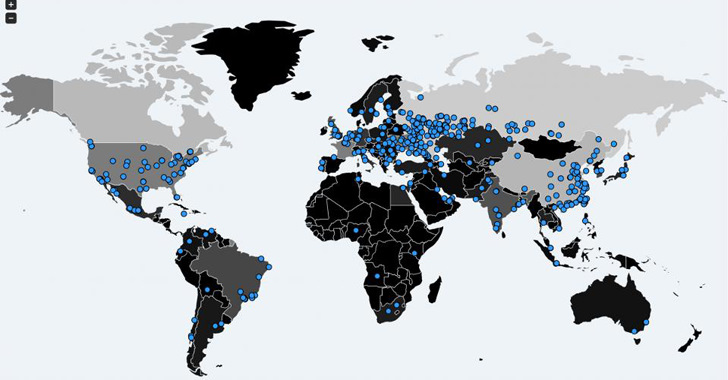

В пятницу вечером, 12.05.2017, вредоносная программа, относящаяся к классу криптовымогателей WannaCry «Ransom:Win32.WannaCrypt» нанесла ущерб многим компаниям и организациям по всему миру, включая министерство внутренних дел РФ, сотовых операторов, испанскую телекоммуникационную компанию Telefonica, больницы в Великобритании и американскую компанию доставки FedEx, а также домашним пользователям интернета. В большинстве случаев использовалась уже неподдерживаемая с 2014 года Windows XP, для которой только 13.05.2017 Microsoft пошла на беспрецедентный шаг и выпустила патч. Вирус WannaCrypt опасен только для ОС Windows и не затрагивает macOS. Примечательно, что угроза использует украденные эксплойты Агентства национальной безопасности США.

Вирус-шифровальщик WannaCrypt использует уязвимость Microsoft Windows MS17-010, чтобы выполнить вредоносный код и запустить программу-шифровальщик на уязвимых ПК, затем вирус предлагает заплатить злоумышленникам порядка 300$ в биткойнах, чтобы осуществить расшифровку данных. Вирус широко распространился в мировых масштабах, получив активное освещение в СМИ.

Самое страшное, что вирус запускается сам, без каких-либо действий пользователя. То есть можно сходить на обед, а вернувшись, обнаружить что все документы и фотографии за несколько лет уже зашифрованы, притом что никто ничего не запускал! Нет ничего хуже потерянных личных данных!

Обратите внимание на этот момент — от пользователя не требуется никакой реакции!

Обычно основной путь заражения вирусом — это электронная почта или пиратский контент, скачанный с торрентов, поэтому, во первых, избегайте скачивания контента с расширениями .js и .exe, или же, документов с макросами (в Excel или Word).

Авторы WannaCrypt воспользовались утечкой из ShadowBrokers, в результате которой миру стали известны множество ранее неизвестных уязвимостей и способов проведения атак. Среди них была и уязвимость ETERNALBLUE и связанный с ней бэкдор DOUBLEPULSAR. Первая позволяла через уязвимый протокол SMBv1 получать удаленный доступ к компьютеру и незаметно устанавливать на него программное обеспечение. Злоумышленник, сформировав и передав на удалённый узел особо подготовленный пакет, способен получить удалённый доступ к системе и запустить на ней произвольный код.

Уязвимость существует только на стороне SMB сервера. Расшарен ли у вас каталог или нет, не имеет значения, в Windows все равно запущен сервис, слушающий 445 порт. При доступе клиента к серверу они согласуют и используют максимальную версию SMB, поддерживаемую одновременно и клиентом и сервером.

Компания Microsoft еще в марте выпустила соответствующий патч для данной уязвимости, но, как показывает опыт, многие пользователи по разным причинам (как правило, из-за обновлений по сбору телеметрии и шпионажу) отключили автообновление Windows и не удосужились его установить на свои компьютеры. Уязвимость ETERNALBLUE присутствует на всех версиях Windows.

Из-за масштабности заражения компания Microsoft 13.05.2017 выпустила обновления безопасности KB4012598 даже для неподдерживаемых уже систем (Windows XP, 2003 Server, 2008 Server)!

Для заражения вам не требуется никуда кликать, ничего нажимать и ничего открывать. Достаточно иметь просто уязвимый, непропатченный и подключенный к Интернет (в том числе и через другие компьютеры, например, в локальной сети) компьютер на базе платформы Windows, чтобы стать жертвой WannaCrypt.

По истечении нескольких дней уже можно сказать, что не зря название этой атаки ассоциируется с песней Кита Урбана «Tonight I Wanna Cry» («Сегодня я хочу плакать»). Ее масштабы оказались достаточно огромными — число жертв превысило 300 тысяч.

Для шифрования используется 2048-битный ключ RSA, а «под раздачу» попадают файлы со следующими расширениями:

.der, .pfx, .key, .crt, .csr, .p12, .pem, .odt, .sxw, .stw, .3ds, .max, .3dm, .ods, .sxc, .stc, .dif, .slk, .wb2, .odp, .sxd, .std, .sxm, .sqlite3, .sqlitedb, .sql, .accdb, .mdb, .dbf, .odb, .mdf, .ldf, .cpp, .pas, .asm, .cmd, .bat, .vbs, .sch, .jsp, .php, .asp, .java, .jar, .class, .mp3, .wav, .swf, .fla, .wmv, .mpg, .vob, .mpeg, .asf, .avi, .mov, .mp4, .mkv, .flv, .wma, .mid, .m3u, .m4u, .svg, .psd, .tiff, .tif, .raw, .gif, .png, .bmp, .jpg, .jpeg, .iso, .backup, .zip, .rar, .tgz, .tar, .bak, .ARC, .vmdk, .vdi, .sldm, .sldx, .sti, .sxi, .dwg, .pdf, .wk1, .wks, .rtf, .csv, .txt, .msg, .pst, .ppsx, .ppsm, .pps, .pot, .pptm, .pptx, .ppt, .xltm, .xltx, .xlc, .xlm, .xlt, .xlw, .xlsb, .xlsm, .xlsx, .xls, .dotm, .dot, .docm, .docx, .doc

Как можно заметить, шифруются офисные файлы (Excel, Word, PowerPoint, Open Office), музыкальные и видео файлы, архивы, сообщения e-mail и почтовые архивы, файлы баз данных MS SQL, MS Access, графические файлы MS Visio, Photoshop, а также виртуальные машины и другие.

Для защиты необходимо срочно принять следующие меры противодействия:

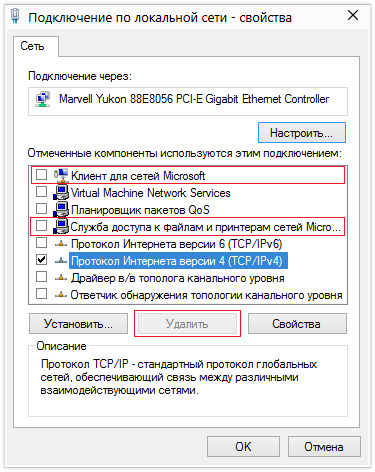

0. Отключить протокол SMBv1, удалив в свойствах сетевого адаптера (ncpa.cpl) компоненты «Служба доступа к файлам и принтерам сетей Microsoft» («File and Printer sharing») и «Клиент сетей Microsoft».

Протокол SMBv1 смело можно отключить, если в вашей сети нет ОС ранее Windows Vista и устаревших принтеров.

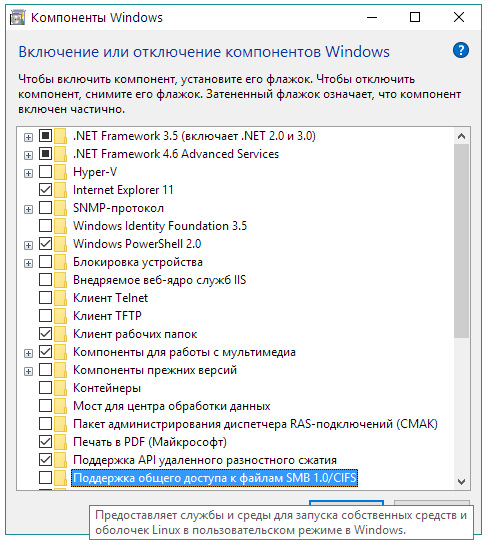

Для систем Windows Windows 8.1 и старше вообще есть возможность удалить компонент «Поддержка общего доступа к файлам SMB 1.0/CIFS» («The SMB1.0/CIFS File Sharing Support», «Старые возможности LAN Manager»). Идем в Панель управления — Программы и компоненты — Включение или отключение компонентов Windows.

Выключить SMBv1 можно через командную строку (cmd.exe) и через PowerShell (powershell.exe):

Set-SmbServerConfiguration -EnableSMB1Protocol $false

Можно удалить сам сервис, отвечающий за SMBv1

Скопируйте строки ниже, вставьте в блокноте и сохраните с именем и расширением «DisableSMB1.cmd«

Затем запустите от имени администратора.

echo Disable SMB 1.0 Protocol

reg add «HKLM\SYSTEM\CurrentControlSet\services\LanmanServer\Parameters» /v SMB1 /t REG_DWORD /d 0 /f

reg add «HKLM\SYSTEM\CurrentControlSet\services\NetBT\Parameters» /v SMBDeviceEnabled /t REG_DWORD /d 0 /f

sc config LanmanServer depend= SamSS/Srv2

sc config srv start= disabled

sc config LanmanWorkstation depend= Bowser/MRxSmb20/NSI

sc config mrxsmb10 start= disabled

sc config RpcLocator start= disabled

%SystemRoot%\Sysnative\Dism.exe /online /norestart /disable-feature /featurename:SMB1Protocol

Отключаем SMB1 через реестр

Аналогично отключается через реестр Windows (regedit.exe).

Скопируйте строки ниже, вставьте в блокноте и сохраните с именем и расширением «DisableSMB1.reg«

После этого даблклик на сохраненном файле и на вопрос о внесении изменений ответить «Да». После этого перезагрузить систему.

Windows Registry Editor Version 5.00

;Отключаем уязвимый для вируса-шифровальщика WannaCrypt протокол SMB 1.0 на стороне сервера — не будет доступа по сети из Windows XP и более ранних ОС к ресурсам этого компьютера

;Также можно удалить в свойствах сетевого адаптера компоненты: «Служба доступа к файлам и принтерам сетей Microsoft» («File and Printer sharing») и «Клиент сетей Microsoft»

;Протокол SMB 1.0 можно выключить полностью во всех сетях, где нет ОС младше Windows Vista и устаревших принтеров!

;»SMB Signing»: EnableSecuritySignature — позволяет добавлять в конец каждого сообщения электронную подпись, что существенно повышает его защищенность

;RequireSecuritySignature — сервер будет работать только с клиентами, поддерживающими SMB Signing

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters]«SMB1″=dword:00000000

«EnableSecuritySignature»=dword:00000001

«RequireSecuritySignature»=dword:00000001

;Убираем зависимость службы «Сервер» от службы «Драйвер сервера Server SMB 1.xxx»

;»DependOnService»=»SamSS Srv2″ вместо «SamSS Srv»

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer]«DependOnService»=hex(7):53,00,61,00,6d, 00,53,00,53,00,00,00,53,00,72,00,76,00, \

32,00,00,00,00,00

;Отключаем службу «Драйвер сервера Server SMB 1.xxx», которая нужна только для совместимости: обеспечение взаимодействия между Windows XP и клиентами более ранних версий ОС

;»ImagePath»=»System32\DRIVERS\srv.sys»

;srvsvc.dll — Server Service DLL — обеспечивает общий доступ к файлам, принтерам для данного компьютера через сетевое подключение

;По умолчанию используем «Драйвер сервера Server SMB 2.xxx» — обеспечивает взаимодействие между Windows Vista и клиентами более поздних версий

;sc config srv start= disabled

;Убираем зависимость службы «Рабочая станция» от службы «Мини-перенаправитель SMB 1.x»

;»DependOnService»=»Bowser MRxSmb20 NSI» вместо «Bowser MRxSmb10 MRxSmb20 NSI»

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\LanmanWorkstation]«DependOnService»=hex(7):42,00,6f, 00,77,00,73,00,65,00,72,00,00,00,4d, 00,52,00, \

78,00,53,00,6d, 00,62,00,32,00,30,00,00,00,4e, 00,53,00,49,00,00,00,00,00

;Отключаем службу «Мини-перенаправитель SMB 1.x», которая нужна только для совместимости: реализует протокол SMB 1.x (CIFS), который позволяет подключаться к сетевым ресурсам, расположенным на серверах более ранних версий ОС, чем Windows Vista и выше

;»ImagePath»=»system32\DRIVERS\mrxsmb10.sys»

;wkssvc.dll — Workstation Service DLL — создает и поддерживает клиентские сетевые подключения к удаленным серверам по протоколу SMB

;По умолчанию используем «Мини-перенаправитель SMB 2.0» — реализует протокол SMB 2.0, позволяющий подключаться к сетевым ресурсам, расположенным на серверах с ОС Windows Vista и более поздних версий

;Протокол SMB 1.0 можно отключить полностью во всех сетях, где нет ОС младше Windows Vista и устаревших принтеров!

;sc config mrxsmb10 start= disabled

1. Установите патчи-обновления MS17-010, закрывающие уязвимость ETERNALBLUE в SMB согласно вашей операционной системе:

Обновление IPS от 14 марта 2017 года Microsoft Windows SMB Remote Code Execution (MS17-010: CVE-2017-0143)

technet.microsoft.com/lib…ry/security/MS17-010.aspx

Для остальных, уже неподдерживаемых систем (Windows XP и прочих) можно скачать здесь:

www.catalog.update.micros…m/Search.aspx?q=KB4012598

2. Заблокируйте все неиспользуемые внешние соединения из Интернет как минимум по 145-му и 139-му TCP-портам

Вредоносная программа-шифровальщик WannaCrypt ищет уязвимые компьютеры, путем сканирования открытого извне TCP-порта 445 (Server Message Block — SMB). Поэтому необходимо заблокировать доступ как минимум по этому порту (а также по 139-му) из Интернет на вашем межсетевом экране или маршрутизаторе.

Просто и легко закрыть неиспользуемые порты можно при помощи программы WWDC — Windows Worms Doors Cleaner.

В отличие от файерволов, блокирующих порты, WWDC их закрывает, отключая службы, открывающие их. Нужно устранять источник проблемы, а не симптомы.