AppLocker в Windows что это такое?

Что такое AppLocker?

AppLocker — это относительно недавнее новшество операционных систем Microsoft Windows. Он впервые выполз на белый свет в операционной системе Windows 7. И является он довольно серьезным инструментом, что и объясняет его наличие только на двух самых продвинутых изданиях Windows: Enterprize и Ultimate.

AppLocker представляет из себя набор политик, которые позволяют настроить доступ пользователей к различным приложениям. Об этом говорит и само название инструмента: AppLocker — Application Locker.

Доступ к каким приложениям можно настроить с помощью AppLocker?

AppLocker позволяет настроить доступ к 3-ем(в случае с Windows 7) или к 4-ем(в случае с Windows 8) типам приложений. Различие в количестве объясняется тем, что в Windows 8 появились упакованные приложения, они же приложения интерфейса Metro. А остальные три одинаковы и тут, и там. Вот список 4 типов файлов, к которым можно настроить доступ с помощью AppLocker:

- Исполняемые правила. Тут можно настроить правила доступа для .exe и .com приложений, которые и являются исполняемыми.

- Правила установщика Windows. Тут Вы вольны настроить политики для .msp, .msi и .mst файлов, которые являются установщиками приложений, обновлений и языковых пакетов.

- Правила сценариев. Тут можно создать правила доступа для таких файлов сценариев, как .ps1(файл PowerShell), .bat и .cmd(файлы сценариев командной строки), .vbs(VBScript), .js(сценарии JavaScript).

- Правила упакованных приложений. Тут настраиваются правила доступа для Metro-приложений.

Политики AppLocker?

Политики AppLocker, как и многие политики, уютно обосновались в Редакторе локальной групповой политики, который вызывают с помощью команды меню Выполнить

Там Вы и можете их найти, если перейдете по пути Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Политики управления приложениями — AppLocker. Там Вы найдете либо 3, либо 4 папки, имена которых идентичны представленным выше.

И в каждой папке можно настроить правила доступа для тех типов файлов, к которым они относятся. Ниже мы рассмотрим процесс создания правила AppLocker.

Как создать правило AppLocker?

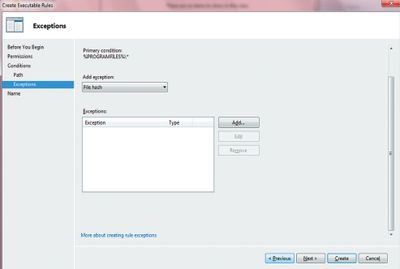

Чтобы создать правило AppLocker, первым делом нужно выбрать соответствующую Вашим намерениям папку. Дальше, в контекстном меню, Вы должны выбрать пункт «Создать новое правило». После чего Вы должны выбрать уровень доступа(разрешено либо запрещено) и пользователей или группу пользователей, к которым это правило будет относиться. После этого Вы должны указать, к какому приложению относится данное правило. Указать это можно тремя способами:

После выбора одного или другого способа привязки, Вам нужно будет указать тот файл или папку, к которой нужно привязать данную политику. После чего необходимо сохранить данную политику. И как всегда необходимо помнить, что политики начинают действовать только после своего обновления, которое можно ждать почти полтора часа, либо обновить политику вручную.

Вот такие прекрасные возможности предлагает пользователям инструмент AppLocker, с помощью которого можно установить правила использования для определенного приложения.

AppLocker как средство обеспечения информационной безопасности

При построении защиты рабочей станции одним из основных правил безопасности будет использование доверенного программного обеспечения. Как этого добиться? Основным способом достичь желаемого результата до недавнего времени было использование политик ограниченного использования программ, Software Restriction Policies (SRP). В Windows 7 SRP также могут применяться, однако, скорее всего, чаще будет использоваться функция AppLocker. Прежде всего ввиду простоты использования.

AppLocker — новое приложение в составе Windows 7 и Windows Server 2008 R2, предназначенное для замены Software Restriction Policies. AppLocker содержит новые возможности для проверки действий пользователей со стороны администратора. Данное приложение позволяет следить за тем, как будут использоваться исполняемые файлы, сценарии, файлы msi (файлы Windows Installer) и библиотеки DLL.

Используя AppLocker, вы можете:

- определять правила, которые основываются на атрибутах файлов, таких как цифровая подпись, наименование производителя программного обеспечения, имени файла, версии программного обеспечения;

- определять правила для группы пользователей или отдельного пользователя;

- создавать исключения из правил;

- использовать правила в режиме «только аудит» для понимания сути сделанных изменений до их непосредственного применения;

- выполнять импорт и экспорт правил.

Версии Windows 7, поддерживающие AppLocker

AppLocker будет доступен во всех версиях Windows Server 2008 R2 и в редакциях Windows 7 Ultimate и Windows 7 Enterprise. Рабочая станция под управлением Windows 7 Professional может использоваться для создания правил AppLocker, однако AppLocker не может применяться на компьютерах под управлением Windows 7 Professional.

Если вы проводите обновление компьютеров, использующих Software Restriction Policies, до версий Windows 7 или Windows Server 2008 R2 и затем применяете правила AppLocker, стоит учесть, что будут применены только правила AppLocker. Поэтому рекомендуется создать новый объект групповой политики (GPO) для AppLocker в окружении, использующем Software Restriction Policies и AppLocker. Различия между AppLocker и Software Restriction Policies приведены в таблице 1

Группировка правил

Оснастка AppLocker Microsoft Management Console (MMC) содержит четыре раздела правил:

- исполняемые файлы;

- сценарии;

- файлы Windows Installer;

- файлы DLL.

Такая организация правил позволяет администратору дифференцировать правила по типам приложений. В таблице 2 приведено соответствие между разделами правил и форматами файлов.

Создание правил AppLocker

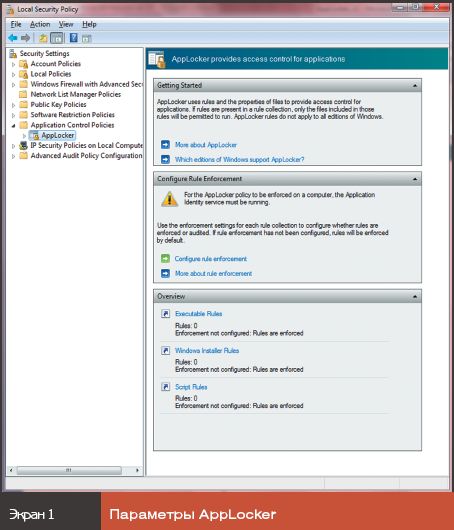

Для создания правил необходимо зайти в панель управления, запустить модуль «Администрирование» и выбрать пункт «Локальная политика безопасности» (см.экран 1).

По умолчанию значения правил AppLocker такие.

- Исполняемые файлы

– Члены группы локальных администраторов могут запускать любые приложения.

– Члены группы Everyone могут запускать приложения из папки Windows.

– Члены группы Everyone могут запускать приложения из папки Program Files. - Windows Installer

– Члены группы локальных администраторов могут запускать любые приложения Windows Installer.

– Члены группы Everyone могут запускать подписанные приложения Windows Installer.

– Члены группы Everyone могут запускать приложения Windows Installer, размещенные в папке Windows\Installer. - Script

– Члены группы локальных администраторов могут запускать любые сценарии.

– Члены группы Everyone могут запускать сценарии из папки Windows.

– Члены группы Everyone могут запускать сценарии из папки Program Files. - DLL

– Члены группы локальных администраторов могут запускать любые DLL.

– Члены группы Everyone могут запускать DLL, расположенные в папке Program Files.

– Члены группы Everyone могут запускать DLL, расположенные в папке Windows.

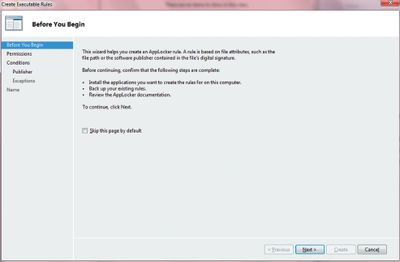

Существует два пути создания правил.

- Создание правил с помощью мастера создания правил. При этом создается одновременно одно правило.

- Автоматизированная генерация правил, в ходе которой вы выбираете папку, пользователя или группу, для которой будут применяться правила, затем генерируете несколько правил для этой папки одновременно. С помощью данного мастера можно генерировать только разрешающие правила (см. экран 2).

Об этой технологии можно рассказывать долго. Главное же, на мой взгляд, понять:

- Для чего вам нужна данная технология?

- Что вы хотите сделать?

- Как это отразится на вашем предприятии?

- И самое основное — не принесет ли это вред вместо пользы?

Не ответив на эти вопросы, нельзя применять ни одну новую технологию. И AppLocker не исключение. В любом случае неправильное применение инструмента может лишь породить новые, зачастую совсем не очевидные проблемы.

Вы уже знаете, что с помощью технологии AppLocker можно указать, какие приложения могут выполняться на компьютере. Давайте рассмотрим сценарий, при котором пользователь может выполнять те файлы, хеш которых совпадает с заранее высчитанным. Все остальные файлы выполнять нельзя. В первый момент это покажется панацеей: как замечательно, пользователь может делать только то, что мы ему явно разрешили. Но не тут-то было! В ходе работы вы обновляете версии программного обеспечения, верно? Что произойдет после обновления? Да просто обновленные файлы перестанут запускаться, ведь хеш их изменен, так? И в результате вы получите только неприятности, которые сами себе и создали!

Итак, это не выход. То есть выход, но только для тех приложений, которые не будут обновляться.

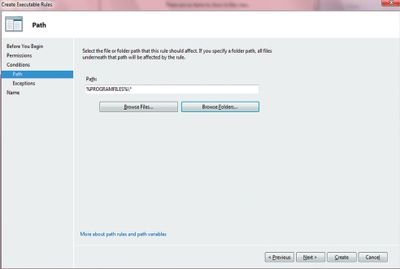

Для того чтобы создать нужные нам правила, воспользуемся реализованной в AppLocker возможностью автоматизировать процесс создания правил. Покажем это на примере папки c:\Program Files (см. экран 3).

Нажимаем «Далее», и в следующем окне мы должны выбрать параметры правил (см. экран 4).

После нажатия кнопки «Далее» правила создаются, и вы можете просмотреть их. Часть правил создана с применением хеш-функций, а часть опирается на имя издателя, выпустившего данные приложения. Так как большинство регулярно обновляемых файлов являются именно подписанными файлами, после обновления имя издателя останется прежним, а следовательно, файл будет выполняться.

Владимир Безмалый — специалист по обеспечению безопасности, MVP Consumer Security

AppLocker AppLocker

Область применения Applies to

- Windows 10 Windows10

- Windows Server Windows Server

В этой статье содержится описание AppLocker. Кроме того, эта статья поможет вам понять, сможет ли ваша организация получить преимущества от развертывания политик управления приложениями AppLocker. This topic provides a description of AppLocker and can help you decide if your organization can benefit from deploying AppLocker application control policies. С помощью AppLocker можно контролировать, какие приложения и файлы могут запускать пользователи. AppLocker helps you control which apps and files users can run. Это относится к исполняемым файлам, сценариям, файлам установщика Windows, библиотекам DLL, упакованным приложениям и установщикам упакованного приложения. These include executable files, scripts, Windows Installer files, dynamic-link libraries (DLLs), packaged apps, and packaged app installers.

AppLocker не может управлять процессами с помощью системной учетной записи в любой операционной системе. AppLocker is unable to control processes running under the system account on any operating system.

AppLocker обладает следующими возможностями. AppLocker can help you:

- Определение правил на основе атрибутов файлов, которые сохраняются при обновлении приложений, например имени издателя (берется из цифровой подписи), имени продукта, имени и версии файла. Define rules based on file attributes that persist across app updates, such as the publisher name (derived from the digital signature), product name, file name, and file version. Вы также можете создавать правила на основе пути и хэша файла. You can also create rules based on the file path and hash.

- Назначение правил группе безопасности или определенному пользователю. Assign a rule to a security group or an individual user.

- Создание исключений из правил. Create exceptions to rules. Например, можно создать правило, которое разрешает всем пользователям запускать все двоичные файлы Windows за исключением редактора реестра (regedit.exe). For example, you can create a rule that allows all users to run all Windows binaries, except the Registry Editor (regedit.exe).

- Использование режима только аудита для развертывания политики и определения ее влияния до непосредственного применения. Use audit-only mode to deploy the policy and understand its impact before enforcing it.

- Создание правил на промежуточном сервере, их проверка, а затем экспорт в производственную среду и импорт в объект групповой политики. Create rules on a staging server, test them, then export them to your production environment and import them into a Group Policy Object.

- Упрощение создания правил AppLocker и управления ими с помощью Windows PowerShell. Simplify creating and managing AppLocker rules by using Windows PowerShell.

AppLocker позволяет снизить административные расходы, а также расходы на управление вычислительными ресурсами путем снижения числа звонков в службу поддержки, связанных с использованием неутвержденных приложений пользователями. AppLocker helps reduce administrative overhead and helps reduce the organization’s cost of managing computing resources by decreasing the number of Help Desk calls that result from users running unapproved apps. AppLocker поддерживает следующие сценарии безопасности приложений. AppLocker addresses the following app security scenarios:

Инвентаризация приложений Application inventory

AppLocker может применять свою политику в режиме только аудита, когда все действия по использованию приложений регистрируются в журналах событий. AppLocker has the ability to enforce its policy in an audit-only mode where all app access activity is registered in event logs. Эти события могут быть собраны для дальнейшего анализа. These events can be collected for further analysis. Командлеты Windows PowerShell также позволяют анализировать эти данные программным путем. Windows PowerShell cmdlets also help you analyze this data programmatically.

Защита от нежелательных программ Protection against unwanted software

AppLocker позволяет запретить выполнение приложений при исключении их из списка разрешенных приложений. AppLocker has the ability to deny apps from running when you exclude them from the list of allowed apps. Если правила AppLocker применяются в производственной среде, блокируется запуск любых приложений, не включенных в разрешенные правила. When AppLocker rules are enforced in the production environment, any apps that are not included in the allowed rules are blocked from running.

Соответствие требованиям лицензирования Licensing conformance

AppLocker позволяет создавать правила, которые препятствуют запуску нелицензионного ПО и разрешают использовать лицензионное ПО только авторизованным пользователям. AppLocker can help you create rules that preclude unlicensed software from running and restrict licensed software to authorized users.

Стандартизация программного обеспечения Software standardization

Политики AppLocker могут быть настроены для разрешения запуска на компьютерах бизнес-группы только поддерживаемых или утвержденных приложений. AppLocker policies can be configured to allow only supported or approved apps to run on computers within a business group. Такой подход обеспечивает более высокий уровень стандартизации развертывания приложений. This permits a more uniform app deployment.

Улучшение управляемости Manageability improvement

AppLocker включает ряд усовершенствований управляемости по сравнению с предшественником— политиками ограниченного использования программ. AppLocker includes a number of improvements in manageability as compared to its predecessor Software Restriction Policies. Импорт и экспорт политик, автоматическое создание правил на основе нескольких файлов, развертывание режима только аудита и командлеты Windows PowerShell — вот лишь несколько улучшений по сравнению с политиками ограниченного использования программ. Importing and exporting policies, automatic generation of rules from multiple files, audit-only mode deployment, and Windows PowerShell cmdlets are a few of the improvements over Software Restriction Policies.

Сценарии использования AppLocker When to use AppLocker

Во многих организациях информация является самым ценным активом, поэтому очень важно гарантировать, чтобы только авторизованные пользователи имели доступ к этой информации. In many organizations, information is the most valuable asset, and ensuring that only approved users have access to that information is imperative. Технологии управления доступом, такие как службы управления правами Active Directory (ADRMS) и списки управления доступом (ACL), помогают управлять тем, к каким пользователям разрешен доступ. Access control technologies, such as Active Directory Rights Management Services (ADRMS) and access control lists (ACLs), help control what users are allowed to access.

Однако если пользователь запускает процесс, этот процесс имеет тот же уровень доступа к данным, что и у пользователя. However, when a user runs a process, that process has the same level of access to data that the user has. В результате конфиденциальные сведения могут быть без труда удалены или переданы за пределы организации, если пользователь намеренно или случайно запускает вредоносное ПО. As a result, sensitive information could easily be deleted or transmitted out of the organization if a user knowingly or unknowingly runs malicious software. AppLocker позволяет устранить эти типы уязвимостей системы безопасности путем ограничения возможностей запуска файлов пользователями или группами. AppLocker can help mitigate these types of security breaches by restricting the files that users or groups are allowed to run. Издатели программного обеспечения начинают создавать все больше приложений, которые могут быть установлены пользователями, не являющимися администраторами. Software publishers are beginning to create more apps that can be installed by non-administrative users. Это может нарушить политику безопасности организации и позволит обойти традиционные решения по управлению приложениями, которые полагаются на невозможность установки приложений пользователями. This could jeopardize an organization’s written security policy and circumvent traditional app control solutions that rely on the inability of users to install apps. Благодаря созданию разрешенного списка утвержденных файлов и приложений AppLocker позволяет предотвратить запуск тем или иным пользователем этих приложений. By creating an allowed list of approved files and apps, AppLocker helps prevent such per-user apps from running. Так как AppLocker позволяет контролировать библиотеки DLL, важно также управлять тем, кто сможет устанавливать и запускать элементы ActiveX. Because AppLocker can control DLLs, it is also useful to control who can install and run ActiveX controls.

AppLocker идеально подходит для организаций, которые в настоящее время используют групповую политику для управления своими компьютерами. AppLocker is ideal for organizations that currently use Group Policy to manage their PCs.

Ниже приведены примеры сценариев, при которых может использоваться AppLocker: The following are examples of scenarios in which AppLocker can be used:

- Политика безопасности вашей организации определяет использование только лицензионного программного обеспечения, поэтому нужно запретить пользователям запускать нелицензионное программное обеспечение, а также ограничить использование лицензионного программного обеспечения только авторизованными пользователями. Your organization’s security policy dictates the use of only licensed software, so you need to prevent users from running unlicensed software and also restrict the use of licensed software to authorized users.

- Приложение больше не поддерживается вашей организацией, поэтому вам необходимо предотвратить его использование всеми пользователями. An app is no longer supported by your organization, so you need to prevent it from being used by everyone.

- Возможность того, что нежелательное программное обеспечение может появиться в среде, достаточно высока, поэтому необходимо снизить эту угрозу. The potential that unwanted software can be introduced in your environment is high, so you need to reduce this threat.

- Лицензия на приложение была отозвана или истек срок ее действия в вашей организации, поэтому вам необходимо предотвратить возможность ее использования всеми пользователями. The license to an app has been revoked or it is expired in your organization, so you need to prevent it from being used by everyone.

- Развернуто новое приложение или новая версия приложения, и вам необходимо запретить пользователям запускать старую версию. A new app or a new version of an app is deployed, and you need to prevent users from running the old version.

- Отдельные программные средства не разрешены в организации, или только определенные пользователи имеют доступ к этим средствам. Specific software tools are not allowed within the organization, or only specific users should have access to those tools.

- Отдельный пользователь или небольшие группы пользователей должны использовать определенное приложение, в доступе к которому отказано всем прочим пользователям. A single user or small group of users needs to use a specific app that is denied for all others.

- Некоторые компьютеры в организации совместно используются пользователями, которые имеют различные потребности в плане программного обеспечения, а вам необходимо защитить определенные приложения. Some computers in your organization are shared by people who have different software usage needs, and you need to protect specific apps.

- Помимо других мер вам необходимо управлять доступом к конфиденциальным данным через использование приложений. In addition to other measures, you need to control the access to sensitive data through app usage.

AppLocker — это детально глубокая безопасность, а не граница безопасности. AppLocker is a defense-in-depth security feature and not a security boundary. Элемент управления «Защитник Windows» следует использовать, если цель — обеспечить надежную защиту от угрозы, и предполагается, что это не помешает функции безопасности достичь этой цели. Windows Defender Application Control should be used when the goal is to provide robust protection against a threat and there are expected to be no by-design limitations that would prevent the security feature from achieving this goal.

AppLocker поможет вам защитить цифровые активы вашей организации, снизить угрозы, связанные с использованием вредоносного ПО в вашей среде, и улучшить управление приложениями и поддержку политик управления приложениями. AppLocker can help you protect the digital assets within your organization, reduce the threat of malicious software being introduced into your environment, and improve the management of application control and the maintenance of application control policies.

Установка AppLocker Installing AppLocker

AppLocker включен в выпуски Windows корпоративного уровня. AppLocker is included with enterprise-level editions of Windows. Вы можете создать правила AppLocker для одного компьютера или для группы компьютеров. You can author AppLocker rules for a single computer or for a group of computers. Для одного компьютера можно создать правила с помощью редактора локальной политики безопасности (secpol.msc). For a single computer, you can author the rules by using the Local Security Policy editor (secpol.msc). Для группы компьютеров вы можете создать правила в объекте групповой политики, используя консоль управления групповыми политиками. For a group of computers, you can author the rules within a Group Policy Object by using the Group Policy Management Console (GPMC).

Консоль GPMC доступна только на клиентских компьютерах под управлением Windows только путем установки средств удаленного администрирования сервера. The GPMC is available in client computers running Windows only by installing the Remote Server Administration Tools. На компьютере под управлением Windows Server необходимо установить компонент «Управление групповыми политиками». On computer running Windows Server, you must install the Group Policy Management feature.

Использование AppLocker на Server Core Using AppLocker on Server Core

AppLocker на установках Server Core не поддерживается. AppLocker on Server Core installations is not supported.

Вопросы виртуализации Virtualization considerations

Вы можете администрировать политики AppLocker с помощью виртуализированного экземпляра Windows, если он соответствует ранее приведенным требованиям к системе. You can administer AppLocker policies by using a virtualized instance of Windows provided it meets all the system requirements listed previously. Можно также запустить групповую политику на виртуализированном экземпляре. You can also run Group Policy in a virtualized instance. Однако вы рискуете потерять те политики, которые создали и поддерживаете, если виртуализированный экземпляр будет удален или перестанет работать. However, you do risk losing the policies that you created and maintain if the virtualized instance is removed or fails.

Соображения безопасности Security considerations

Политики управления приложениями указывают, какие приложения могут запускаться на локальном компьютере. Application control policies specify which apps are allowed to run on the local computer.

Разнообразие форм вредоносного программного обеспечения значительно усложняет понимание пользователями того, что безопасно запускать, а что нет. The variety of forms that malicious software can take make it difficult for users to know what is safe to run. Активированное вредоносное ПО может повредить содержимое жесткого диска, заполнить сеть запросами, вызвав атаку по типу «отказ в обслуживании» (DoS), передать конфиденциальные сведения в Интернет или нарушить безопасность компьютера. When activated, malicious software can damage content on a hard disk drive, flood a network with requests to cause a denial-of-service (DoS) attack, send confidential information to the Internet, or compromise the security of a computer.

Мерой противодействия является создание надлежащего проекта политик управления приложениями на компьютерах вашей организации, тщательное тестирование этих политик в лабораторной среде до их развертывания в производственной среде. The countermeasure is to create a sound design for your application control policies on PCs in your organization, and then thoroughly test the policies in a lab environment before you deploy them in a production environment. AppLocker может стать частью вашей стратегии по управлению приложениями, так как вы можете управлять тем, какое программное обеспечение может работать на ваших компьютерах. AppLocker can be part of your app control strategy because you can control what software is allowed to run on your computers.

Неверная реализация политики управления приложениями может отключить работу нужных приложений или разрешить выполнение вредоносных или ненужных программ. A flawed application control policy implementation can disable necessary applications or allow malicious or unintended software to run. Поэтому важно, чтобы организации задействовали достаточно ресурсов для управления реализацией таких политик и для устранения соответствующих неисправностей. Therefore, it is important that organizations dedicate sufficient resources to manage and troubleshoot the implementation of such policies.

Дополнительные сведения о конкретных проблемах безопасности см. в разделе Соображения безопасности для AppLocker. For additional information about specific security issues, see Security considerations for AppLocker.

При использовании AppLocker для создания политик управления приложениями необходимо учитывать следующие вопросы безопасности. When you use AppLocker to create application control policies, you should be aware of the following security considerations:

- Кто имеет права на определение политик AppLocker? Who has the rights to set AppLocker policies?

- Как проверить, были ли применены политики? How do you validate that the policies are enforced?

- Для каких событий следует проводить аудит? What events should you audit?

В качестве справки по планированию безопасности можно использовать следующую таблицу, в которой определены базовые параметры для компьютера с установленным AppLocker: For reference in your security planning, the following table identifies the baseline settings for a PC with AppLocker installed: