Требования к системе для Application Guard в защитнике Microsoft System requirements for Microsoft Defender Application Guard

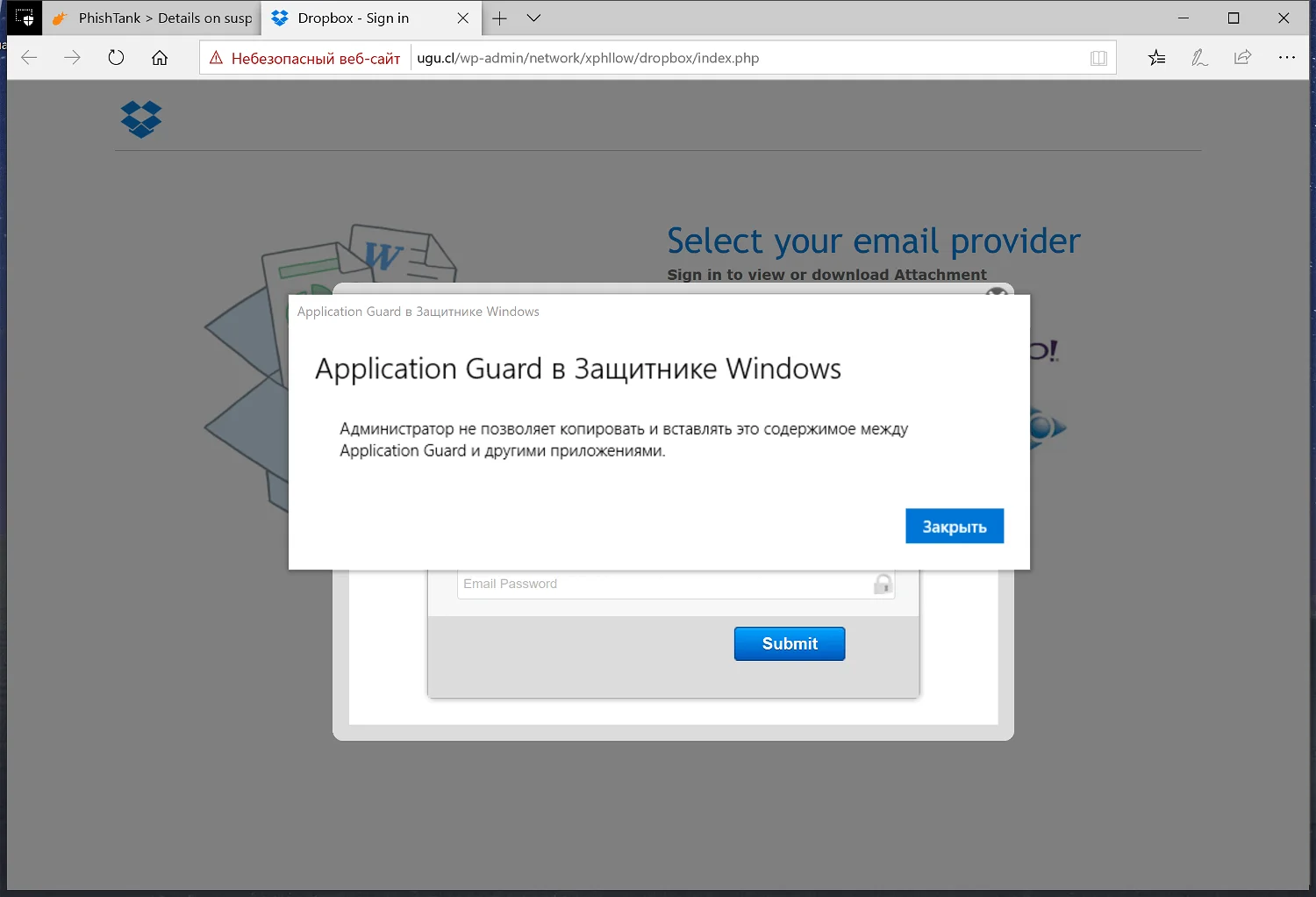

Число угроз растет день ото дня. The threat landscape is continually evolving. Хакеры без устали разрабатывают новые способы проникновения в корпоративные сети, находя уязвимости в рабочих станциях, а фишинг остается одним из наиболее распространенных способов выманивания у сотрудников данных в процессе атак на основе социотехники While hackers are busy developing new techniques to breach enterprise networks by compromising workstations, phishing schemes remain one of the top ways to lure employees into social engineering attacks. Microsoft Defender Application Guard разработан таким образом, чтобы защититься от старых и новых атак, чтобы обеспечить эффективность работы сотрудников. Microsoft Defender Application Guard is designed to help prevent old, and newly emerging attacks, to help keep employees productive.

Application Guard в защитнике Microsoft не поддерживается в виртуальных машинах и среде VDI. Microsoft Defender Application Guard is not supported on VMs and VDI environment. Для тестирования и автоматизации на непроизводственных компьютерах можно включить WDAG на виртуальной машине путем включения вложенной виртуализации Hyper-V на узле. For testing and automation on non-production machines, you may enable WDAG on a VM by enabling Hyper-V nested virtualization on the host.

Требования к оборудованию Hardware requirements

Для запуска Application Guard в среде Microsoft Defender требуется следующее оборудование. Your environment needs the following hardware to run Microsoft Defender Application Guard.

| Оборудование Hardware | Описание Description |

|---|---|

| 64-разрядный ЦП 64-bit CPU | Для системы безопасности гипервизоров и виртуализации (VBS) требуется 64-разрядный компьютер с минимальным количеством 4 ядер (логические процессоры). A 64-bit computer with minimum 4 cores (logical processors) is required for hypervisor and virtualization-based security (VBS). Дополнительные сведения о Hyper-V см. в статье Hyper-V в Windows Server 2016 или Знакомство с Hyper-V в Windows10. For more info about Hyper-V, see Hyper-V on Windows Server 2016 or Introduction to Hyper-V on Windows 10. Дополнительные сведения о гипервизоре см. в статье Спецификация гипервизора. For more info about hypervisor, see Hypervisor Specifications. |

| Оборудование: расширения виртуализации в ЦП, CPU virtualization extensions | технология Extended Page Tables, также называемая _Second Level Address Translation (SLAT) _ Extended page tables, also called Second Level Address Translation (SLAT) -И- -AND- Одно из следующих расширений виртуализации: One of the following virtualization extensions for VBS: • VT-x (Intel) или VT-x (Intel) -ИЛИ- -OR- AMD-V AMD-V |

| Оперативная память Hardware memory | Для работы Microsoft требуется не менее 8 ГБ оперативной памяти Microsoft requires a minimum of 8GB RAM |

| Место на жестком диске: Hard disk | 5 ГБ свободного места, рекомендуется твердотельный диск (SSD) 5 GB free space, solid state disk (SSD) recommended |

| Поддержка модуля управления памятью ввода-вывода (IOMMU) Input/Output Memory Management Unit (IOMMU) support | Не обязательно, но настоятельно рекомендуется Not required, but strongly recommended |

Требования к программному обеспечению Software requirements

Для запуска Application Guard в среде Microsoft Defender требуется следующее программное обеспечение. Your environment needs the following software to run Microsoft Defender Application Guard.

Обзор расширения «Application Guard в Защитнике Windows» для браузеров Chrome и Firefox

На прошлой неделе компания Microsoft выпустила расширение «Application Guard в Защитнике Windows» для веб-браузеров Google Chrome и Mozilla Firefox.

Application Guard в Защитнике Windows – специальная функция безопасности, предназначенная для запуска ненадежных сайтов и служб в легковесной виртуальной машине. На данный момент для работы компонента требуется Windows 10 Pro или Enterprise. Функция может работать как при в изолированном режиме, так и в режиме управляется предприятием. Для работы Application Guard требуется Windows 10 версии 1803 или выше.

Новое браузерное расширение добавляет функциональность Application Guard в браузеры сторонних компаний – Google Chrome и Mozilla Firefox.

Как установить расширение Application Guard

Процесс установки является чуть более сложным, чем установка обычного расширения для браузера. Пользователю нужно предварительно убедиться, что на устройстве установлен Application Guard и приложение-компаньон из Магазина Microsoft.

Другими словами, нужно установить три различных приложения, чтобы использовать новую функциональность.

Требуются выполнить следующие шаги:

- Включите Application Guard в Защитнике Windows на устройстве, если компонент еще не включен. Убедитесь, что система отвечает системным требованиям.

- Установите приложение «Windows Defender Application Guard Companion» из Магазина приложений Microsoft.

- Установите Расширение Application Guard для Google Chrome или Mozilla Firefox.

- Версии Enterprise: настройте параметры сетевой изоляции, чтобы определить список доверенных сайтов, к которым вы можете получать доступ с помощью Chrome и Firefox.

- Перезапустите устройство.

Как использовать расширение Application Guard

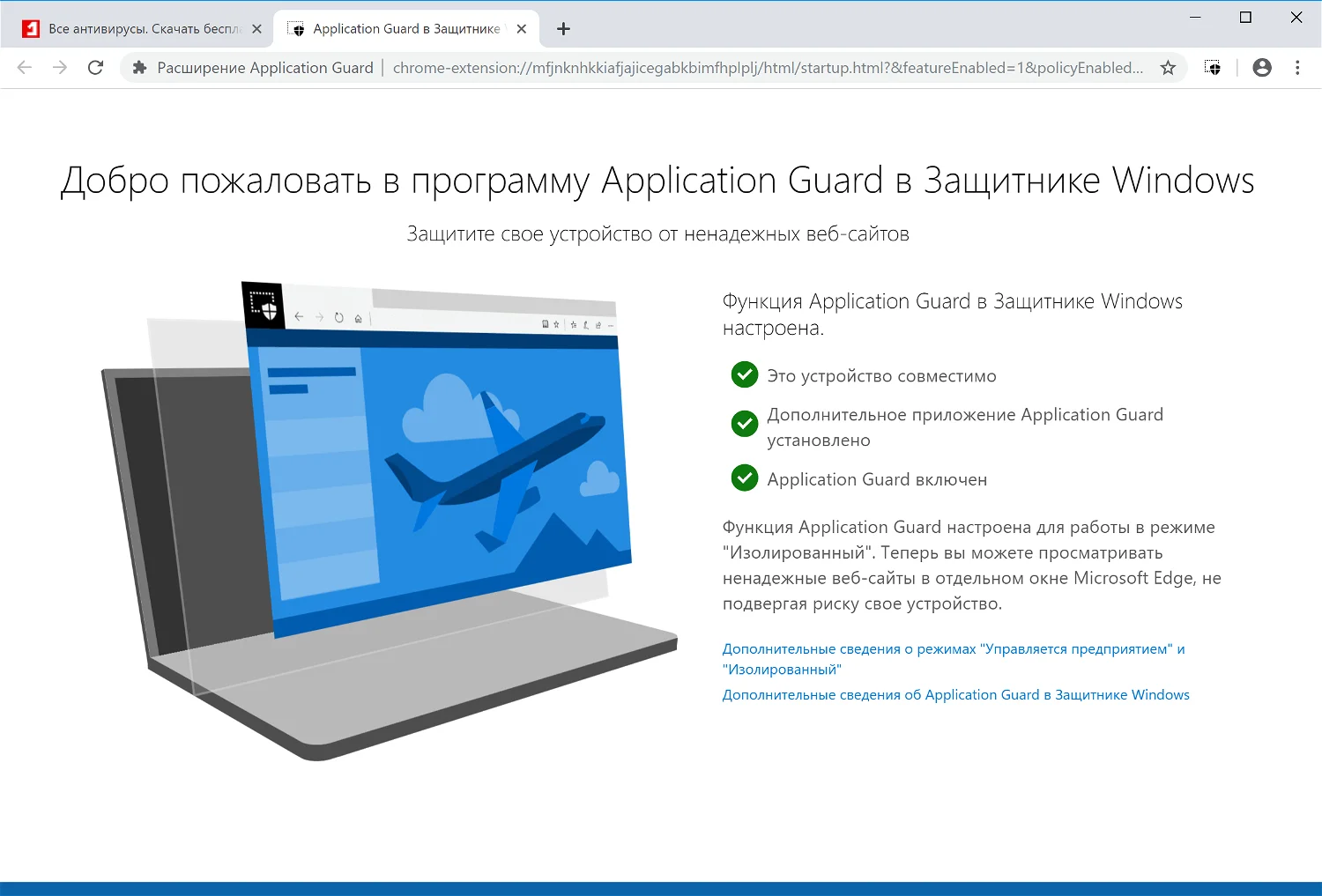

Расширение показывает статус соответствия системным требованиям. Пользователь должен увидеть три зеленых чекбокса, сообщающих о совместимости устройства, установке приложения-компаньона Application Guard и об активном статусе Application Guard.

Способ использования расширения зависит в основном от версии Windows 10.

Примечание: вы можете отключить сбор диагностических данных, который включен по умолчанию. Просто нажмите на иконке расширения и переключите «Разрешить корпорации Майкрософт собирать диагностические данные».

Автономный режим

Пользователи Windows 10 Pro и Enterprise, которые выбрали автономный режим (изолированный режим) работы, не смогут использовать расширение в автоматическом режиме.

Все, что они смогут сделать — это кликнуть по иконке расширения, выбрать опцию Новое окно Application Guard для запуска нового сеанса Application Guard в Microsoft Edge.

Конечно, это удобнее, чем запускать новые сеансы Application Guard в Microsoft Edge вручную, но надо помнить, что в данном случае нужно устанавливать дополнительное расширение и приложение из Microsoft Store.

Режим управляется предприятием

Системные администраторы в организациях получают дополнительные возможности по автоматизации процессов. Для этого требуется настроить параметры изоляции сети, задать доверенные сайты, например по диапазону IP-адресов, к которым могут получать доступ пользователи с помощью сторонних браузер с установленным расширением.

Сайт, который не значится в списке доверенных ресурсов, будет автоматически открыт в рамках сеанса Microsoft Edge Application Guard.

Когда пользователи переходят на сайт, расширение проверяет, содержится ли URL-адрес в списке доверенных сайтов, настроенным администраторами. Если сайт признан недоверенным, пользователь перенаправляется в изолированную сессию Microsoft Edge. В изолированном сеансе Edge пользователь может свободно переходить на любой сайт без риска нанести ущерб реальной системе.

Microsoft планирует расширить функциональность, запуская доверенные сайты, открытые в рамках сеанса Application Guard, сторонних браузерах.

С помощью разрабатываемой функции динамического переключения, когда пользователь перейдет на доверенный сайт в изолированном сеансе Edge, пользователь будет перенаправлен обратно в браузер по умолчанию.

Полезный инструмент для организаций

Расширение «Application Guard в Защитнике Windows» является полезным инструментом для корпоративных сред, в которых разрешено использование сторонних браузеров. Применение функции в версиях Pro кажется менее привлекательной, из-за накладываемых ограничений.

Пользуетесь ли вы Application Guard или другими службами виртуализации браузера?

Общие сведения о Application Guard в защитнике Microsoft Microsoft Defender Application Guard overview

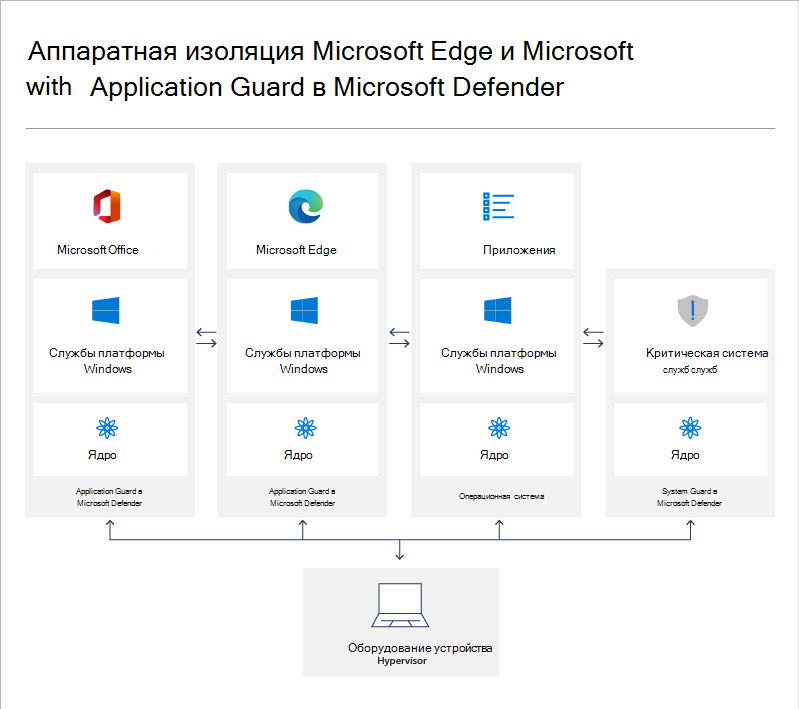

Microsoft Defender Application Guard (Application Guard) разработана таким образом, чтобы защититься от старых и новых атак, чтобы обеспечить эффективность работы сотрудников. Microsoft Defender Application Guard (Application Guard) is designed to help prevent old and newly emerging attacks to help keep employees productive. Использование нашего уникального подхода к аппаратной изоляции — Наша цель — уничтожить PlayBook, которые используются злоумышленниками, и применяйте текущие методы атак. Using our unique hardware isolation approach, our goal is to destroy the playbook that attackers use by making current attack methods obsolete.

Что представляет собой Application Guard и как он работает? What is Application Guard and how does it work?

Application Guard, разработанный для ОС Windows 10 и Microsoft Edge, помогает изолировать веб-сайты из указанного организацией списка ненадежных веб-сайтов, защищая вашу компанию в то время, когда ваши сотрудники работают в Интернете. Designed for Windows 10 and Microsoft Edge, Application Guard helps to isolate enterprise-defined untrusted sites, protecting your company while your employees browse the Internet. Как администратор предприятия вы определяете, какие веб-сайты, облачные ресурсы и внутренние сети можно считать доверенными. As an enterprise administrator, you define what is among trusted web sites, cloud resources, and internal networks. Все элементы, отсутствующие в вашем списке, расцениваются как ненадежные. Everything not on your list is considered untrusted.

Если сотрудник переходит на ненадежный сайт через Microsoft Edge или Internet Explorer, Microsoft Edge открывает этот веб-сайт в изолированном контейнере с включенной функцией Hyper-V, который работает отдельно от основной операционной системы. If an employee goes to an untrusted site through either Microsoft Edge or Internet Explorer, Microsoft Edge opens the site in an isolated Hyper-V-enabled container, which is separate from the host operating system. Благодаря такой изоляции контейнера, в случае если ненадежный сайт окажется вредоносным, главный компьютер будет защищен, и злоумышленник не сможет получить доступ к данным вашего предприятия. This container isolation means that if the untrusted site turns out to be malicious, the host PC is protected, and the attacker can’t get to your enterprise data. Данная концепция предполагает работу изолированного контейнера в анонимном режиме, поэтому злоумышленник не сможет заполучить корпоративные учетные данные вашего сотрудника. For example, this approach makes the isolated container anonymous, so an attacker can’t get to your employee’s enterprise credentials.

На каких типах устройств необходимо использовать Application Guard? What types of devices should use Application Guard?

Приложение Application Guard создано для нескольких типов систем: Application Guard has been created to target several types of systems:

Настольные компьютеры предприятия. Enterprise desktops. Эти настольные компьютеры присоединены к домену и контролируются вашей организацией. These desktops are domain-joined and managed by your organization. Управление конфигурацией главным образом осуществляется с помощью диспетчера конфигураций конечных точек Майкрософт или Microsoft Intune. Configuration management is primarily done through Microsoft Endpoint Configuration Manager or Microsoft Intune. Сотрудники, как правило, имеют стандартные привилегии пользователя и используют высокоскоростную проводную корпоративную сеть. Employees typically have Standard User privileges and use a high-bandwidth, wired, corporate network.

Ноутбуки предприятия. Enterprise mobile laptops. Эти ноутбуки присоединены к домену и контролируются вашей организацией. These laptops are domain-joined and managed by your organization. Управление конфигурацией главным образом осуществляется с помощью диспетчера конфигураций конечных точек Майкрософт или Microsoft Intune. Configuration management is primarily done through Microsoft Endpoint Configuration Manager or Microsoft Intune. Сотрудники, как правило, имеют стандартные привилегии пользователя и используют высокоскоростную беспроводную корпоративную сеть. Employees typically have Standard User privileges and use a high-bandwidth, wireless, corporate network.

Ноутбуки, используемые по модели «Принеси свое устройство». Bring your own device (BYOD) mobile laptops. Эти портативные компьютеры не подключены к домену, но управляются вашей организацией с помощью инструментов, таких как Microsoft Intune. These personally-owned laptops are not domain-joined, but are managed by your organization through tools, such as Microsoft Intune. Сотрудник, как правило, является администратором на своем устройстве и использует высокоскоростную беспроводную корпоративную сеть на работе и аналогичную личную сеть дома. The employee is typically an admin on the device and uses a high-bandwidth wireless corporate network while at work and a comparable personal network while at home.

Личные устройства. Personal devices. Эти персональные и мобильные портативные компьютеры не подключаются к домену или управляются Организацией. These personally-owned desktops or mobile laptops are not domain-joined or managed by an organization. Пользователь является администратором на устройстве и использует беспроводную персональную сеть с высокой пропускной способностью, в то время как на домашних компьютерах или во внутренней, сравнимой общедоступной сети. The user is an admin on the device and uses a high-bandwidth wireless personal network while at home or a comparable public network while outside.