Windows Hello for Business provisioning will not be launched — что это?

Начинаем разбираться

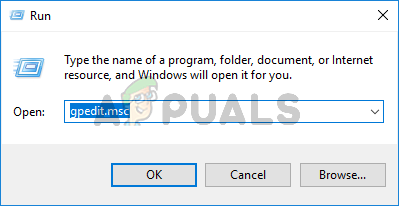

Собственно вопрос — как отключить данное предупреждение? На форуме Microsoft нашел способ — работает он или нет, к сожалению сказать не могу, у меня нет такого предупреждения. Как я понимаю — нужно отключить Windows Hello for Business, и это сделать можно через Редактор локальной группой политики. Итак, зажимаем кнопки Win + R, пишем в окошко команду:

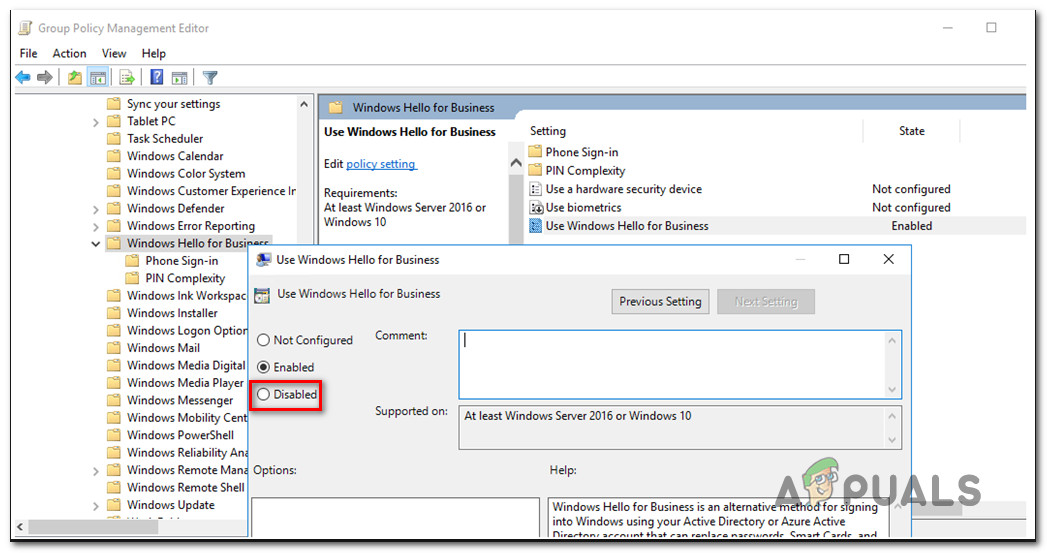

Откроется редактор. Переходим сюда: Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Windows Hello для бизнеса:

В этом разделе, справа будут настройки:

В результате должно получится так:

Если у вас в этом окне будет больше трех опций — попробуйте и их отключить.

Важно! Оказалось настройка есть также и в разделе Конфигурация пользователя. То есть путь такой же, но только Конфигурация пользователя:

У меня лично здесь опций нет:

Будут опции — пробуйте отключать.

На форуме Ru Board был найден еще один способ

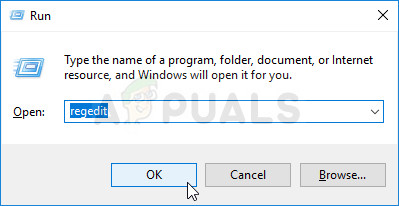

Один юзер на форуме написал — если отключение Windows Hello for Business не помогает, попробуйте в реестре отключить. Запустите реестр — зажмите Win + R, напишите команду:

Перейдите по этому адресу:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\WINEVT\Channels\Microsoft-Windows-User Device Registration/Admin

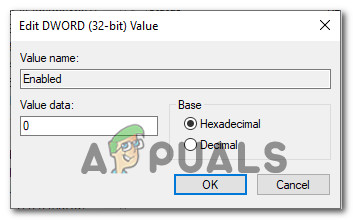

Два раза нажимаем по параметру Enabled:

Значение меняем на 0:

Данный способ был написан на форуме 12-12-2017, работает ли он сейчас — неизвестно. Надеюсь — работает.

Надеюсь информация помогла. Удачи.

Добавить комментарий Отменить ответ

Этот сайт использует Akismet для борьбы со спамом. Узнайте как обрабатываются ваши данные комментариев.

Fix: Windows Hello for Business Provisioning Will Not Be Launched

Some Windows users have been looking for ways to disable Windows Hello after seeing a warning message inside the Event Viewer saying that “Windows Hello for Business provisioning will not be launched“. Affected users are reporting that they see constant errors of this kind (regardless if Windows Hello is being used or not). The issue is not specific to a particular Windows version as it’s reported to occur on Windows 7, Windows 8.1 and Windows 10.

What is causing the “Windows Hello for Business provisioning will not be launched“?

We investigated this particular issue by looking at various user reports and the repair strategies that most affected users have used to resolve this particular error message in Event Viewer. Based on our investigations, there are several different scenarios that are known to trigger this particular issue:

- Windows Hello for Business policy is Enabled – This Local Group Policy is known to cause constant Event Viewer errors related to Windows Hello. Most affected users have reported that the errors have stopped appearing once they used the Local Group Policy Editor or Registry Editor to disable it.

- Log Provide is enabled for Windows Hello – Log Provider needs to be enabled in order for the error events to be generated. You can also get rid of the error messages related to Windows Hello by disabling Log provisioning. But doing this is the equivalent of masking the issue instead of treating it.

If you’re looking for a method that will prevent the “Windows Hello for Business provisioning will not be launched” error from filling up your Event Viewer, this article will provide you with several troubleshooting strategies. Down below, you’ll discover several different repair strategies that other users in a similar situation have used to get the issue resolved.

For the best results, follow the methods in the order that they are presented since they are ordered by efficiency and severity. One of them is bound to resolve the issue in your particular scenario.

Method 1: Modify the Windows Hello policy

As some users have reported, there is one method that will allow you to enforce a policy on your machine that will ensure that the “Windows Hello for Business provisioning will not be launched” error will no longer fill up your Event Viewer.

There are two different policies that you need to adjust in order to ensure that the issue is resolved. Here’s how to modify the WIndows Hello policy in order to prevent the Event Viewer message from appearing again:

- Press Windows key + R to open up a Run dialog box. Then, type “gpedit.msc” and press Enter to open up the Local Group Policy Editor.

Type gpedit.msc and Press Enter To Open Group Policy Editor

Type gpedit.msc and Press Enter To Open Group Policy Editor Note: If you get an error message while typing this command, it’s probably because your Windows version doesn’t include the Group Policy Editor. In this case, you can follow this article (here) to install the Local Group Policy Editor on Windows 10.

Once you get inside the Local Group Policy Editor, use the left-hand pane to navigate to the following location:

Computer Configuration > Administrative Templates > Windows Components > Microsoft Passport for Work (or Windows Hello for Business). Then, mover over to the right pane and double click on Use Microsoft Passport for Work (or UseWindows Hello for Business) and set the policy to Disabled.

Note: In order to ensure that the error is preventing from appearing again, disable it from the following location also: User Configuration > Administrative Templates > Windows Components > Microsoft Passport for Work (or Windows Hello for Business )

If you’re still seeing new instances of the “Windows Hello for Business provisioning will not be launched” error or this method wasn’t applicable, move down to the next method below.

Method 2: Using Registry Editor to disable the PassportforWork policy

If the first method was not applicable or you didn’t want to the GPedit utility, you can replicate the same step from the Registry Editor. This way, you’ll ensure that you’ll not see any new Event Viewer events with “Windows Hello for Business provisioning will not be launched” error.

But keep in mind that the change will only be applicable to one computer. If you’re experiencing the error on multiple computers from the same network, Method 1 is preferable.

Here’s what do to disable the PasswordforWork policy using the Registry Editor:

- Press Windows key + R to open up a Run dialog box. Then, type “regedit” and press Enter to open up the Registry Editor. When prompted by the UAC (User Account Control), click Yes to grant administrative privileges.

Running the Registry Editor

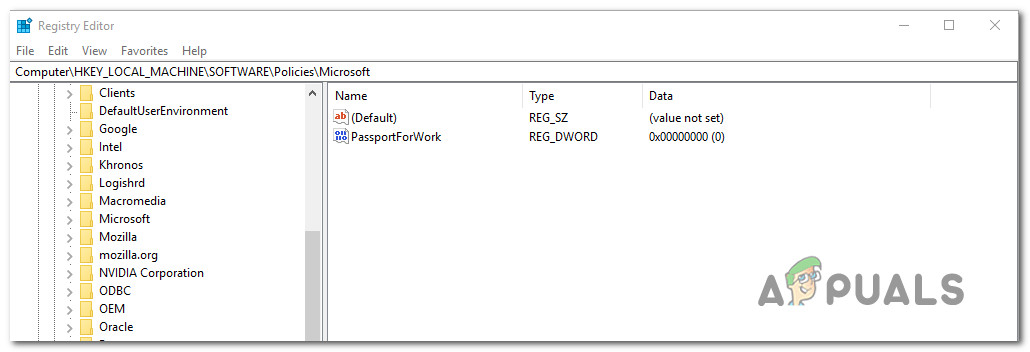

- Once you get inside the Registry Editor, use the left-hand side to navigate to the following location:

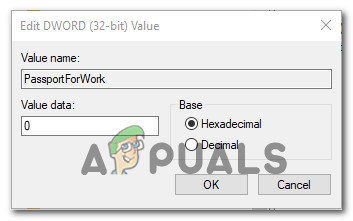

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft - When you reach that location, move over to the right-hand pane, right-click on a free space and choose New > Dword (32-bit) value and name it PassportForWork.

Creating the PassportForWork policy

- Double-click on PasswordForWork and set the value data to 0 to disable Windows Hello for Business and click Ok to confirm.

Setting the value data of PassportForWork to 0

- Close Registry Editor and restart your computer to see if this procedure has been successful.

At the next startup, check your Event Viewer and see if there are new “Windows Hello for Business provisioning will not be launched” error. If you’re still seeing new error events, move down to the next method below.

Method 3: Disabling the Log Provider for Windows Hello

Another reason why you might see constant Event Viewer events with the message “Windows Hello for Business provisioning will not be launched” error is that your machine doesn’t have the necessary hardware to logging on with Hello.

In this case, the only applicable method is to follow the steps below to disable the Log Provider for Windows Hello. This will stop any associated events from being logged, which will spare you from receiving any new error messages in Event Viewer.

Note: Keep in mind that this method will only mask the problem, not fix it. So even if you’ll stop receiving “Windows Hello for Business provisioning will not be launched” errors, it will be because the Log Provide will be disabled not because the issue was resolved.

Here’s a quick guide on disabling Log Provider for Windows Hello via Registry Editor:

- Press Windows key + R to open up a Run dialog box. Then, type “regedit” and press Enter to open up Registry Editor.

Running the Registry Editor

- Inside the Registry Editor, use the navigation bar (left-hand side pane) to paste the following location and get there instantly or navigate to it manually:

Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\WMI\Autologger\EventLog-Application\ - Once you get there, move over to the right-hand side and double-click on the Enable DWORD. Next, set the Enable DWORD to 0 in order to disable the log provider for Windows Hello.

Set the Value data of Log Provider to 0

- Close the Registry Editor and restart your computer to force the changes to take effect.

- At the next startup, you should no longer see new Event Viewer errors related to Windows Hello.

Windows Hello для бизнеса Windows Hello for Business

В Windows10 Windows Hello для бизнеса заменяет пароли на компьютерах и мобильных устройствах, которые имеют строгую двухфакторную проверку подлинности. In Windows10, Windows Hello for Business replaces passwords with strong two-factor authentication on PCs and mobile devices. Для проверки подлинности в этом случае используется новый тип учетных данных пользователей, привязанных к устройству и основанных на биометрических данных или PIN-коде. This authentication consists of a new type of user credential that is tied to a device and uses a biometric or PIN. Windows Hello для бизнеса позволяет пользователям подтверждать свою подлинность относительно учетной записи Active Directory или Azure Active Directory. Windows Hello for Business lets user authenticate to an Active Directory or Azure Active Directory account.

Windows Hello решает следующие проблемы, связанные с паролями: Windows Hello addresses the following problems with passwords:

- Надежные пароли трудно запомнить, поэтому одни и те же пароли часто используются на нескольких сайтах. Strong passwords can be difficult to remember, and users often reuse passwords on multiple sites.

- При взломе сервера хакеры могут получить доступ к симметричным сетевым учетным данным (паролям). Server breaches can expose symmetric network credentials (passwords).

- Пароли могут подвергаться атакам с повторением пакетов. Passwords are subject to replay attacks.

- Пользователи могут непреднамеренно раскрыть свой пароль вследствие фишинга. Users can inadvertently expose their passwords due to phishing attacks.

Предварительные условия Prerequisites

Исключительно облачное развертывание Cloud Only Deployment

- Windows10 версии1511 или более поздней Windows 10, version 1511 or later

- Учетная запись Microsoft Azure Microsoft Azure Account

- Azure Active Directory Azure Active Directory

- Многофакторная проверка подлинности Azure Azure Multi-factor authentication

- Современные средства управления (Intune или поддерживаемое стороннее решение MDM), необязательно Modern Management (Intune or supported third-party MDM), optional

- Подписка на Azure AD Premium — необязательно, требуется для автоматической регистрации в MDM, когда устройство присоединяется к Azure Active Directory Azure AD Premium subscription — optional, needed for automatic MDM enrollment when the device joins Azure Active Directory

Гибридные развертывания Hybrid Deployments

В таблице приведены минимальные требования для каждого развертывания. The table shows the minimum requirements for each deployment. Для доверительных отношений между ключами в многодоменном и нескольких лесах используются следующие требования, применимые к каждому домену или лесу, где размещаются компоненты Windows Hello для бизнеса или вовлечены в процесс ссылок Kerberos. For key trust in a multi-domain/multi-forest deployment, the following requirements are applicable for each domain/forest that hosts Windows Hello for business components or is involved in the Kerberos referral process.

| Доверие на основе ключей Key trust Управление посредством групповых политик Group Policy managed | Доверие на основе сертификатов Certificate trust Смешанное управление Mixed managed | Доверие на основе ключей Key trust Управление современными средствами Modern managed | Доверие на основе сертификатов Certificate trust Управление современными средствами Modern managed |

|---|---|---|---|

| Windows10 версии1511 или более поздней Windows 10, version 1511 or later | Гибридные устройства, присоединенные к Azure AD: Hybrid Azure AD Joined: Минимум: Windows 10 версии 1703 Minimum: Windows 10, version 1703 Лучшая производительность: Windows 10 версии 1709 или более поздней версии (поддерживается синхронная регистрация сертификатов). Best experience: Windows 10, version 1709 or later (supports synchronous certificate enrollment). Устройства, присоединенные к Azure AD: Azure AD Joined: Windows10 версии1511 или более поздней Windows 10, version 1511 or later | Windows10 версии1511 или более поздней Windows 10, version 1511 or later | Windows10 версии1511 или более поздней Windows 10, version 1511 or later |

| Схема Windows Server 2016 или более поздней версии Windows Server 2016 or later Schema | Схема Windows Server 2016 или более поздней версии Windows Server 2016 or later Schema | Схема Windows Server 2016 или более поздней версии Windows Server 2016 or later Schema | Схема Windows Server 2016 или более поздней версии Windows Server 2016 or later Schema |

| Режим работы домена/леса Windows Server2008R2 Windows Server 2008 R2 Domain/Forest functional level | Режим работы домена/леса Windows Server2008R2 Windows Server 2008 R2 Domain/Forest functional level | Режим работы домена/леса Windows Server2008R2 Windows Server 2008 R2 Domain/Forest functional level | Режим работы домена/леса Windows Server2008R2 Windows Server 2008 R2 Domain/Forest functional level |

| Контроллеры домена Windows Server 2016 или более поздней версии Windows Server 2016 or later Domain Controllers | Контроллеры домена Windows Server2008R2 или позднее Windows Server 2008 R2 or later Domain Controllers | Контроллеры домена Windows Server 2016 или более поздней версии Windows Server 2016 or later Domain Controllers | Контроллеры домена Windows Server2008R2 или позднее Windows Server 2008 R2 or later Domain Controllers |

| Центр сертификации Windows Server2012 или позднее Windows Server 2012 or later Certificate Authority | Центр сертификации Windows Server2012 или позднее Windows Server 2012 or later Certificate Authority | Центр сертификации Windows Server2012 или позднее Windows Server 2012 or later Certificate Authority | Центр сертификации Windows Server2012 или позднее Windows Server 2012 or later Certificate Authority |

| — N/A | Windows Server 2016 AD FS с обновлением KB4088889 (гибридные клиенты, присоединенные к Azure AD) Windows Server 2016 AD FS with KB4088889 update (hybrid Azure AD joined clients), и and служба регистрации сертификатов для сетевых устройств Windows Server2012 или более поздней версии (присоединение к Azure AD) Windows Server 2012 or later Network Device Enrollment Service (Azure AD joined) | Н/Д N/A | Служба регистрации сертификатов для сетевых устройств Windows Server2012 или более поздней версии Windows Server 2012 or later Network Device Enrollment Service |

| Клиент Azure MFA или Azure MFA tenant, or AD FS с адаптером Azure MFA или AD FS w/Azure MFA adapter, or AD FS с адаптером сервера Azure MFA или AD FS w/Azure MFA Server adapter, or AD FS со сторонним адаптером MFA AD FS w/3rd Party MFA Adapter | Клиент Azure MFA или Azure MFA tenant, or AD FS с адаптером Azure MFA или AD FS w/Azure MFA adapter, or AD FS с адаптером сервера Azure MFA или AD FS w/Azure MFA Server adapter, or AD FS со сторонним адаптером MFA AD FS w/3rd Party MFA Adapter | Клиент Azure MFA или Azure MFA tenant, or AD FS с адаптером Azure MFA или AD FS w/Azure MFA adapter, or AD FS с адаптером сервера Azure MFA или AD FS w/Azure MFA Server adapter, or AD FS со сторонним адаптером MFA AD FS w/3rd Party MFA Adapter | Клиент Azure MFA или Azure MFA tenant, or AD FS с адаптером Azure MFA или AD FS w/Azure MFA adapter, or AD FS с адаптером сервера Azure MFA или AD FS w/Azure MFA Server adapter, or AD FS со сторонним адаптером MFA AD FS w/3rd Party MFA Adapter |

| Учетная запись Azure Azure Account | Учетная запись Azure Azure Account | Учетная запись Azure Azure Account | Учетная запись Azure Azure Account |

| Azure Active Directory Azure Active Directory | Azure Active Directory Azure Active Directory | Azure Active Directory Azure Active Directory | Azure Active Directory Azure Active Directory |

| Azure AD Connect Azure AD Connect | Azure AD Connect Azure AD Connect | Azure AD Connect Azure AD Connect | Azure AD Connect Azure AD Connect |

| Azure AD Premium (необязательно) Azure AD Premium, optional | Azure AD Premium, необходимые для обратной записи устройства Azure AD Premium, needed for device write-back | Azure AD Premium (необязательно, для автоматической регистрации в MDM) Azure AD Premium, optional for automatic MDM enrollment | Azure AD Premium (необязательно, для автоматической регистрации в MDM) Azure AD Premium, optional for automatic MDM enrollment |

Гибридное развертывание поддерживает Неразрушающий сброс ПИН-кода, который работает как с отношением доверия сертификата, так и с помощью моделей доверительных отношений ключей. Hybrid deployments support non-destructive PIN reset that works with both the certificate trust and key trust models. Требования: Requirements: Служба сброса ПИН-кода Microsoft — Windows 10 версии 1709 – 1809, Enterprise Edition. Microsoft PIN Reset Service — Windows 10, versions 1709 to 1809, Enterprise Edition. Для этой услуги нет требований к лицензированию, начиная с версии 1903 There is no licensing requirement for this service since version 1903 Сброс на экране блокировки (я не помню ссылку на PIN-код) — Windows 10, версия 1903 Reset above lock screen (I forgot my PIN link) — Windows 10, version 1903

Локальное развертывание поддерживает сброс ПИН-кода, который работает как с отношением доверия, так и с помощью моделей доверительных отношений ключей. On-premises deployments support destructive PIN reset that works with both the certificate trust and the key trust models. Требования: Requirements: Сброс параметров — Windows 10, версия 1703, профессиональный Reset from settings — Windows 10, version 1703, Professional Вернуться к экрану блокировки — Windows 10, версия 1709, профессиональный Reset above lock screen — Windows 10, version 1709, Professional Сброс на экране блокировки (я не помню ссылку на PIN-код) — Windows 10, версия 1903 Reset above lock screen (I forgot my PIN link) — Windows 10, version 1903

Локальные развертывания On-premises Deployments

В таблице приведены минимальные требования для каждого развертывания. The table shows the minimum requirements for each deployment.

| Доверие на основе ключей Key trust Управление посредством групповых политик Group Policy managed | Доверие на основе сертификатов Certificate trust Управление посредством групповых политик Group Policy managed |

|---|---|

| Windows10 версии1703 или более поздней Windows 10, version 1703 or later | Windows10 версии1703 или более поздней Windows 10, version 1703 or later |

| Схема Windows Server2016 Windows Server 2016 Schema | Схема Windows Server2016 Windows Server 2016 Schema |

| Режим работы домена/леса Windows Server2008R2 Windows Server 2008 R2 Domain/Forest functional level | Режим работы домена/леса Windows Server2008R2 Windows Server 2008 R2 Domain/Forest functional level |

| Контроллеры домена Windows Server 2016 или более поздней версии Windows Server 2016 or later Domain Controllers | Контроллеры домена Windows Server2008R2 или позднее Windows Server 2008 R2 or later Domain Controllers |

| Центр сертификации Windows Server2012 или позднее Windows Server 2012 or later Certificate Authority | Центр сертификации Windows Server2012 или позднее Windows Server 2012 or later Certificate Authority |

| AD FS Windows Server 2016 с обновлением KB4088889 Windows Server 2016 AD FS with KB4088889 update | AD FS Windows Server 2016 с обновлением KB4088889 Windows Server 2016 AD FS with KB4088889 update |

| AD FS со сторонним адаптером MFA AD FS with 3rd Party MFA Adapter | AD FS со сторонним адаптером MFA AD FS with 3rd Party MFA Adapter |

| Учетная запись Azure (необязательно, для выставления счетов за Azure MFA) Azure Account, optional for Azure MFA billing | Учетная запись Azure (необязательно, для выставления счетов за Azure MFA) Azure Account, optional for Azure MFA billing |

Если у вас несколько доменов, для развертывания доверительных отношений в Windows Hello для бизнеса требуется по крайней мере один контроллер домена Windows Server 2016 или более поздней версии для каждого домена. For Windows Hello for Business key trust deployments, if you have several domains, at least one Windows Server Domain Controller 2016 or newer is required for each domain. Дополнительные сведения можно найти в руководстве по планированию. For more information, see the planning guide.

Running the Registry Editor

Running the Registry Editor Creating the PassportForWork policy

Creating the PassportForWork policy Setting the value data of PassportForWork to 0

Setting the value data of PassportForWork to 0 Set the Value data of Log Provider to 0

Set the Value data of Log Provider to 0