ADPREP в Windows Server 2008

Прежде чем вы cможете поместить контроллеры домена на Windows Server 2008 в существующий домен Windows 2000 или Windows Server 2003, вы должны подготовить лес и домен с помощью утилиты ADPREP. Adprep.exe это инструмент командной строки, который расширяет схему Active Directory и обновляет разрешения, необходимые для подготовки леса и домена к работе с контроллерами домена на ОС Windows Server 2008.

Примечание: ADPREP также была доступна в Windows Server 2003 и Windows Server 2003 R2. В Windows Server 2008, ADPREP работает по той же логике и выполняет аналогичные задачи, которые она выполняла при подготовке обновления схемы до Windows Server 2003 или Windows Server 2003 R2.

Adprep.exe это инструмент командной строки, который доступен на дистрибутиве Windows Server 2008 на установочном диске в папке \sources\adprep.

Где запускать ADPREP?

ADPREP /forestprep необходимо запустить на хозяине схемы в лесу и с правами администратора схемы(Schema Admins) и администратора предприятия (Enterprise Admins).

ADPREP /domainprep должен быть запущен на хозяине инфраструктуры домена и с правами администратора домена.

Важно: Поскольку во время запуска ADPREP у Вас еще нет контроллера домена на Windows Server 2008, должно быть понятно, что эти команды нужно выполнить на работающем контроллере домена под управлением Windows 2000 или Windows Server 2003. Вот почему вы должны убедиться, что вы имеете 32-разрядный дистрибутив Windows Server 2008. Вы не сможете использовать 64-разрядную версию установочного диска для запуска ADPREP на 32-разрядных версиях Windows 2000/2003. Потому, так как установочный диск с Windows Server 2008 по умолчанию 64-разрядной, не забывайте взять 32-разрядную версию. В случае, если у вас нет 32-разрядной версии, вы также можете использовать ознакомительную 32-битную версию Windows Server 2008 для запуска ADPREP ), и использовать ее для запуска ADPREP на ваших 32-битных контроллерах Windows 2000/2003.

Что делает ADPREP?

Перед запуском ADPREP, все контроллеры домена в лесу под управлением Windows 2000 должены быть обновлены до Windows 2000 Service Pack 4 (SP4) или более поздней версии.

Команда ADPREP /forestprep расширяет схему некоторыми новыми классами и атрибутами. Эти новые объекты схемы необходимы для поддержки новых функций в Windows Server 2008. Вы можете увидеть на все расширения схемы, посмотрев на .ldf файлы в каталоге \sources\adprep на установовчном диске с Windows Server 2008 . Эти файлы содержат записи LDIF, которые добавят новые или изменят существующие классы и атрибуты.

ADPREP /domainprep создает новые контейнеры и объекты, модифицирует ACL на некоторые объекты, а также изменяет установки безопасности для группы «Everyone».

Перед тем как запустить run ADPREP /domainprep, вы должны быть уверены, что обновления команды /forestprep были реплицированы на все контроллеры домена в лесу.

Вы можете просмотреть подробный вывод команды ADPREP в лог-файлах в каталоге %Systemroot%\system32\debug\adprep\logs. Каждый раз, когда ADPREP запускается, создается новый файл, который содержит все действия, выполняемые в рамках текущего вызова. Лог-файлы именуются в зависимости от времени и даты запуска ADPREP.

После того как вы выполните обе команды /forestprep и /domainprep, и дадите время для репликации изменений на все контроллеры домена, вы можете начать модернизацию ваших контроллеров домена до Windows Server 2008.

Запуск ADPREP

Для того чтобы запустить ADPREP, вставьте DVD с дистрибутивом Windows Server 2008 в соответствующий контроллер домена Windows 2000/2003, который, как отмечалось выше, должны быть мастером схемы в лесу.

Перейдите в каталог \sources\adprep.

Откройте окно командной строки (меню Пуск> Выполнить> CMD> Enter) и перетащите файл adprep.exe в окно командной строки.

В командной строке введите следующую команду:

В целях предотвращения случайного запуска команды необходимо нажать клавишу «С» на клавиатуре, а затем нажмите Enter. Команда начнет загрузку кучи LDIF-файлов, содержащих все необходимые изменения для внесения в текущую схему. Процесс займет несколько минут.

Когда команда закончится, она вернет вам пустую командную строку. Прежде чем перейти к следующему шагу, убедитесь, что изменения отреплицировались по всем существующим контроллерам домена.

Затем перейдите на хозяина инфраструктуры для каждого домена, который вы хотите обновить. В командной строке введите:

В отличие от процедуры /forestprep, выполнение которой занимает некоторое время, /domainprep выполняется почти мгновенно.

Примечание: существующий домен Windows 2000/2003 должен работать в режиме Native, т.к. BDC (резервные контроллеры) Windows NT 4.0 не поддерживаются контроллерами домена Windows Server 2008. Поэтому, если это не так, то вы получите ошибку:

Переключите ваш домен в режим Native, и повторите операцию.

Прежде чем перейти к следующему шагу, опять же, убедитесь, что вы все изменения были реплицированы на все контроллеры домена.

Повторите /domainprep для каждого домена в лесу, который требует новых Windows Server 2008 контроллеры домена.

Перейдите на хозяина инфраструктуры в каждом домене, который вы хотите обновить. Выполните следующую команду:

Эта команда выполняет те же обновления, что и domainprep, и дополнительно она обновляет функционал Resultant Set of Policy (RSOP).

Заметка: Домен Windows 2003 и RODC

В Windows Server 2008, доступна новая опция установки контроллера домена, называемая » Read Only domain Controller. Я не буду вдаваться в подробности RODC, просто учтите, что для того, чтобы установить первый RODC в существующем лесу Windows Server 2003, в который Вы уже добавили как минимум 1 контроллер на Windows Server 2008 C, Вы должны выполнить следующую команду:

Эта команда обновляет разрешения на разделы каталога приложения, с целью разрешить репликацию разделов RODC. Эта операция выполняется удаленно, путем соединения с хозяевами инфраструктуры в каждом домене, чтобы обновить разрешения. Вам необходимо запустить эту команду один раз для всего леса. Вы можете запустить эту команду на любом компьютере в лесу с правами администратора предприятия (Enterprise Admins).

Работа с контроллерами домена Read-Only (RODC) (часть 1)

Введение

В Windows Server 2008, Microsoft решила вернуть функцию, которую мы не видели со времен Windows NT: это технология контроллеров домена, доступных только для чтения. В этой статье я расскажу про технологию Read Only Domain Controllers и ее преимущества. Я ранее не раз упоминал об этой технологии в своих статьях, например в статье про использование утилиты adprep в Windows 2008.

Хорошим примером циклического характера развития IT технологий является новая функция Windows Server 2008, которая называется Read Only Domain Controller, или RODC. Ведь эта технология впервые появилась уже давно, однако протяжении последних 10 лет практически не применялась.

Windows NT была первой серверной ОС от Microsoft. Как и современные операционные системы Windows Server, Windows NT полностью поддерживала технологию доменов. Одним отличием был тот факт, что только один контроллер домена в каждом домене был доступен для записи. Этот контроллер домена, называемый Primary Domain Controller или PDC, был единственным контроллером домена, в который администратор мог вносить изменения. Основной контроллер домена затем передавал обновления на другие контроллеры домена в домене. Эти контроллеры домена назывались резервными контроллерами домена (backup domain controllers или BDC), и информация на них обновлялась только при обновлении основного контроллера домена, для клиентов домена они были доступны только на чтение.

И хотя эта доменная модель была полностью работоспособной, у нее были и существенные недостатки. В частности, проблемы с основным контроллером домена могли парализовать работу всего домена целиком. Как вы знаете, Microsoft внесла значительные изменения в доменную модель, которую они внедрили в свою новую серверную ОС Windows 2000 Server. В Windows 2000 Server появились две новые технологии для контроллеров доменов, и оба этих нововведения используются и по сей день: это Active Directory и модель с несколькими основными контроллерами (multi master модель).

И хотя роль PDC все еще сохранялась, остальные контроллеры домена в мульти-мастерной конфигурации были доступными на запись. Это означало, что администратор может внести изменения на любом контроллере домена, и эти изменения в виде обновлений в конечном итоге будут распространены на все другие контроллеры домена в сети.

Затем мульти-мастерная модель была сохранена и в Windows Server 2003 и в Windows Server 2008. Однако, в Windows Server 2008 появилась возможность создавать контроллеры домена только для чтения (Read Only Domain Controllers). RODC – это контроллер домена, информация в котором не может быть изменена непосредственно даже администраторами. Единственный способ обновления этих контроллеров домена — применить изменения на PDC, а затем эти изменения должны быть распространены (реплицированы) на RODC. Ничего не напоминает?

Как вы видите, RODC, являются не чем иным, как пережитком времен Windows NT. Безусловно, Microsoft не вернула бы технологию RODC, если бы не усмотрела бы в их применении существенных преимуществ.

Прежде чем приступить к объяснению того, почему Microsoft решила вновь вернуться к RODC, позвольте мне пояснить, почему использование RODC не является обязательным условием работы с доменами Active Directory в 2008 Server. Если вы хотите, чтобы каждый контроллер домена в вашем лесу был доступен для записи, вы, безусловно, может сделать это.

Я хочу вкратце упомянуть, что несмотря на то, что RODC, очень похожи на резервные контроллеры домена (BDC) в NT, они претерпели ряд изменений. Есть несколько вещей, которые являются новинками в технологии RODC, и я хочу о них рассказать.

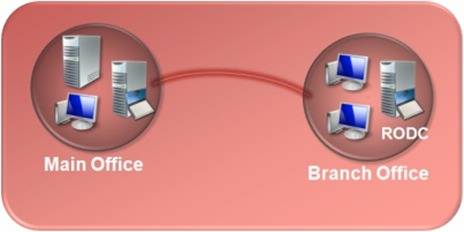

Итак, почему Microsoft решила вернуть RODC? Это связано с проблемами поддержки филиальной сети (подразделений и филиалов). Офисы филиалов традиционно достаточно трудно сопровождать и поддерживать из-за их удаленности и особенностей связи между головным офисом и филиалом.

Традиционно применялось несколько различных способов управления филиалами, но каждый из них имел свои собственные преимущества и недостатки. Одним из наиболее распространенных способов организации филиальной сети является установка всех серверов в главном офисе, и предоставление доступа к ним пользователей филиала через глобальную сеть (WAN).

Конечно, наиболее очевидным недостатком такого метода является то, что если канал WAN нестабилен или отвалился, то пользователи, которые находятся в филиале, не в состоянии нормально работать, т.к. они полностью отрезаны от всех ресурсов центрального офиса. Даже если сетевое соединение с головным офисом стабильно, зачастую производительность WAN соединения может быть невысока из-за нагрузки на канал или непосредственно скорости соединения

Другим распространенным вариантом при работе с удаленными филиалами является подход, предусматривающий установку по крайней мере одного контроллера домена в филиал. Часто, этот контроллер домена также выступает в качестве сервера DNS и сервера глобального каталога. Таким образом, даже если WAN подключение разрывается, то пользователи в филиале, по крайней мере, имеют возможность войти в сеть. В зависимости от характера работы организации, в филиальном подразделении могут устанавливать и другие сервера.

Хотя это решение, как правило, работает довольно неплохо, и у него есть ряд недостатков. Основным недостатком является стоимость. Размещение серверов в филиалах требует от предприятия вкладывать деньги в серверное оборудование и лицензии на программное обеспечение. Существенно увеличиваются также затраты на поддержку. Организация должна определить, нужен ли в филиале штат собственных ИТ-специалистов, или в случае неполадок, она готова ждать пока ИТ-персонал из центрального офиса доберется в филиал.

Еще один нюансом при установке собственных серверов в филиале, является вопрос безопасности. В моем опыте нередки случаи, при которых сервера, которые расположены за пределами центрально датацентра, оставались банально без присмотра. Часто сервера просто закрывают в шкафу на ключ!

Как я упоминал ранее, WAN соединения часто бывают медленным и ненадежным. В этом кроется еще одна проблема с размещением серверов в филиале. Трафик репликации контроллеров домена может существенно загрузить такое соединение

Вот это как раз тот случай, когда можно использовать RODC. Размещение RODC в филиал не избавляет совсем от трафика репликации Active Directory, но существенно снижает нагрузку на bridgehead сервера, т.к. они получают только входящий трафик репликации.

RODC могут также способствовать повышению безопасности, ведь персонал в офисе филиала не сможет внести изменения в базу данных Active Directory. Кроме того, никакой информации обо всех пользователях домена и их учетках, не передаются на RODC. Это означает, что если кто-то украл сервер RODC, он не сможет воспользоваться информацией, полученной в результате взлома паролей пользователей.

В следующих статьях этой серии, мы обсудим процесс планирования и развертывания контроллеров домена, доступных только для чтения.

Windows server 2003 rodc

RODC (Read-Only Domain Controller)- тип контроллера домена, появившийся в Windows Server 2008, предназначенный для установки в офисы где не гарантируется физическая сохранность контроллера домена. Основной задачей RODC является улучшение безопасности в офисах филиалов компании, поскольку контроллер RODC поддерживает копию всех объектов в домене и всех атрибутов, кроме паролей пользователей. Если контроллер RODC будет похищен, злоумышленники кроме как физического железа ни чего не получат, в частности- список паролей будет не доступен, и за сохранность домена можно не переживать.

Процесс установки RODC зависит от уровня функционирования леса (для уровня Windows Server 2000 установка RODC не предусмотренна)

Условия установки RODC в домене с функциональным уровнем Windows Server 2003

— Перед установкой запустить команду adprep/rodcprep;

— Один из контроллеров в домене должен быть Windows Server 2008;

— После этого можно приступить к установке RODC.

Условия установки RODC в домене с функциональным уровнем Windows Server 2008

— Можно сразу приступить к установке RODC

Установка контроллера домена RODC.

Рассмотрим процесс установки RODC более подробно в функциональном уровне леса Windows Server 2008 (2008 R2)

Перед установкой роли RODC необходимо проделать следующие шаги (более подробно описано в статье » Установка роли контролера домена на Windows Server 2008/ 2008 R2 «:

— Установить обновление на Windows Server 2008 (2008 R2);

— Установить необходимый часовой пояс;

— Изменить имя компьютера (если вас не устраивает нынешнее);

— Настроить сетевую конфигурацию.

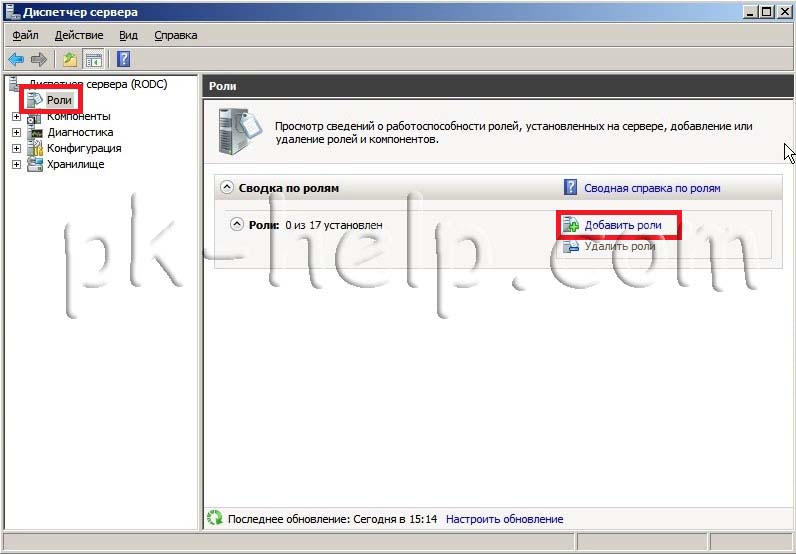

Следующим шагом приступаем к разворачиванию роли контроллера домен на сервере, для этого запускаем «Диспетчер сервера- Роли» , нажимаем «Добавить роли».

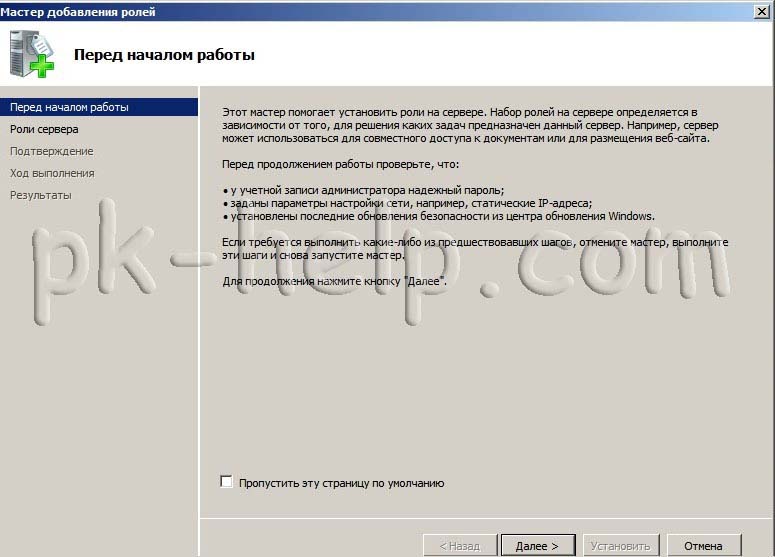

Читаем информационное окно и нажимаем «Далее».

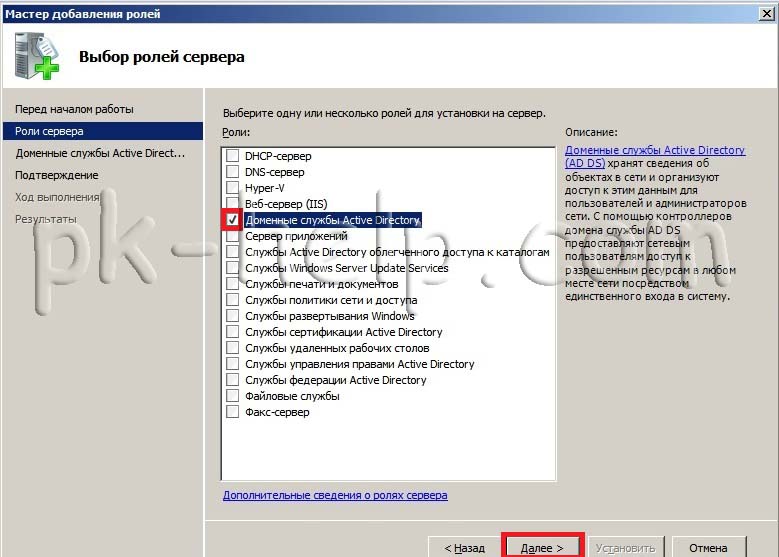

В окне Выбора ролей сервера ставим галочку напротив «Доменные службы Active Directory», появится окно о установки дополнительных компонентов, нажимаем «Добавить необходимые компоненты».

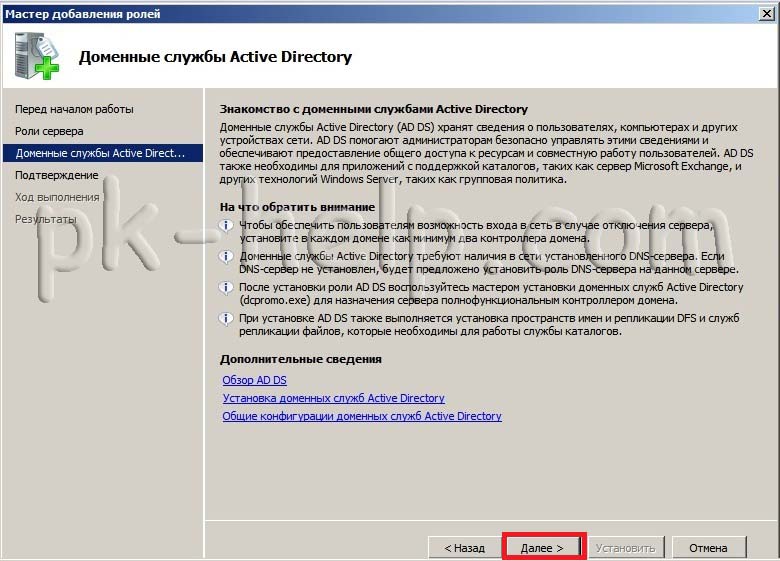

Читаем информационное окно и нажимаем «Далее».

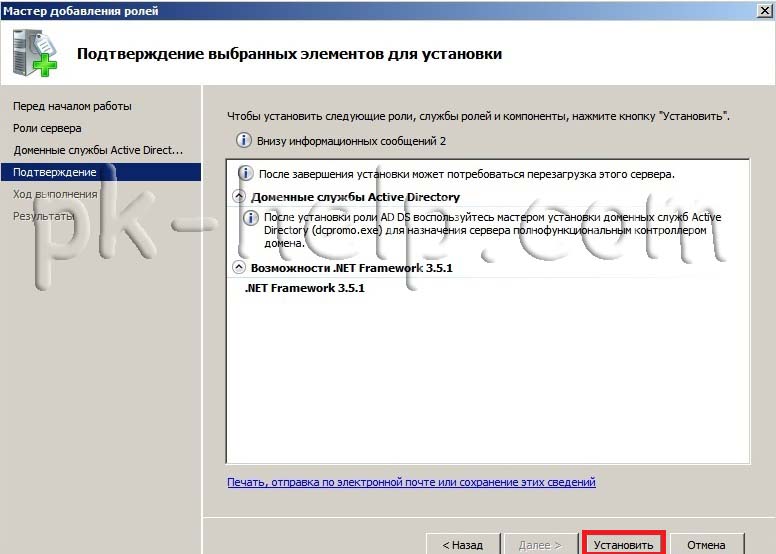

В окне Подтверждения, утверждаем свой выбор и нажимаем «Установить».

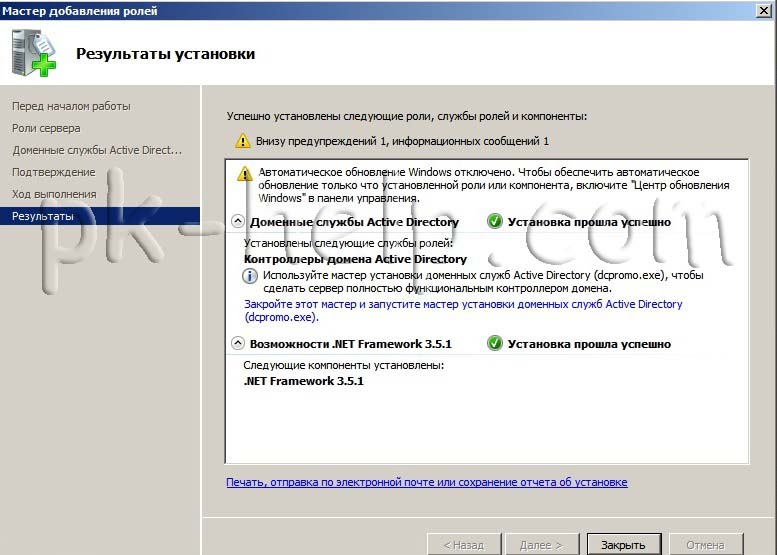

После этого будет происходить установка ролей. По окончании, если все прошло успешно, увидите окно с подтверждением успешной установки, нажимаете «Закрыть».

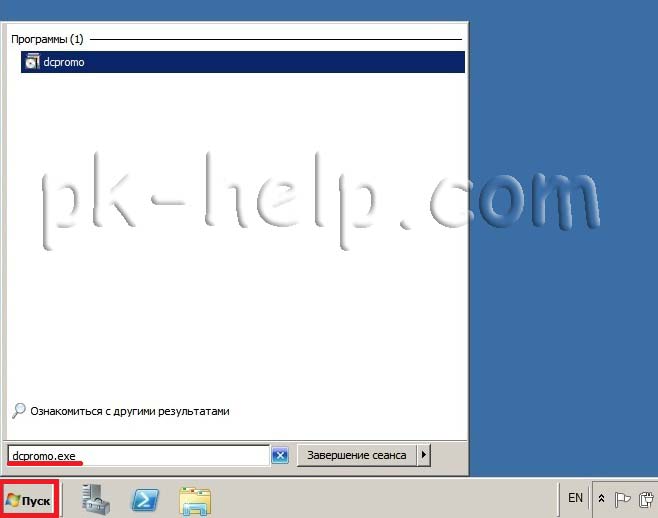

На этом процесс установки контроллера домена не закончен, теперь необходимо, как и на Windows Server 2003, запустить команду DCPROMO. Для этого нажимаем «Пуск» и в строке поиска пишем DCPROMO и нажимаем «Enter».

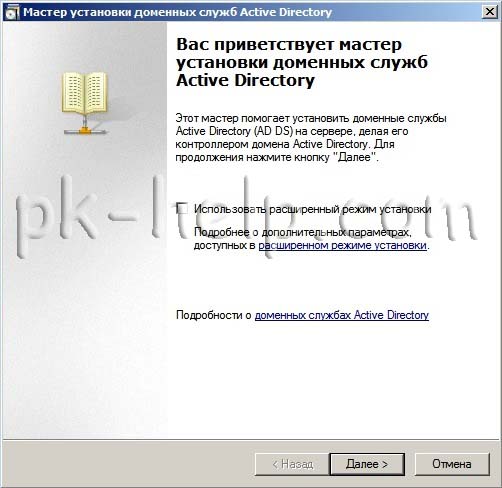

Откроется мастер установки доменных служб AD, нажимаем «Далее».

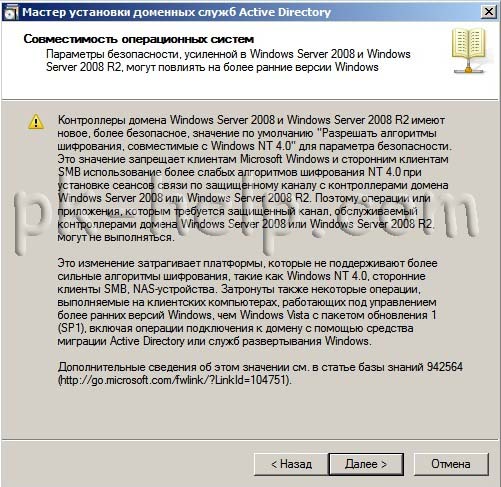

Читаем очередное информационное окно и нажимаем «Далее».

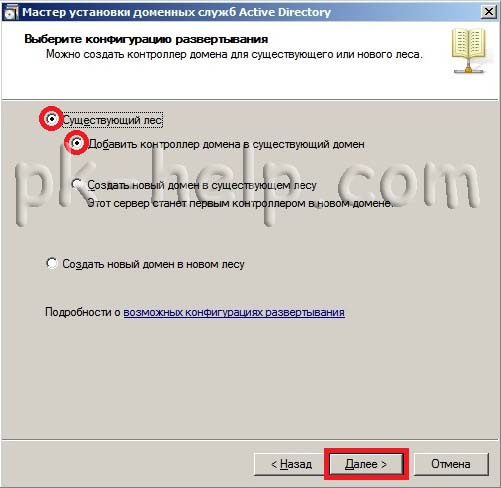

Поскольку мы настраиваем второй домен в лесу, в окне выбора конфигурации развертывания, выбираем «Существующий лес- Добавить контроллер домена в существующий лес».

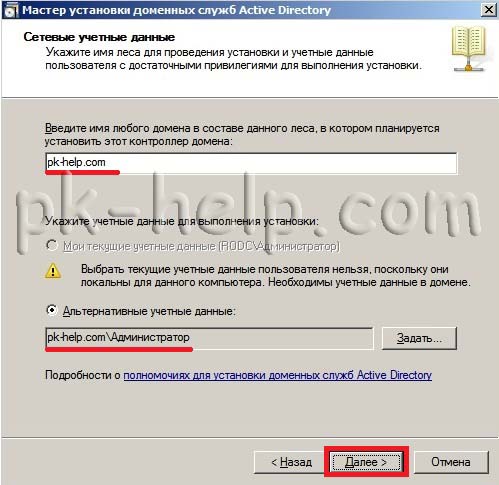

После этого указываем имя корневого домена леса и прописываем логин и пароль.

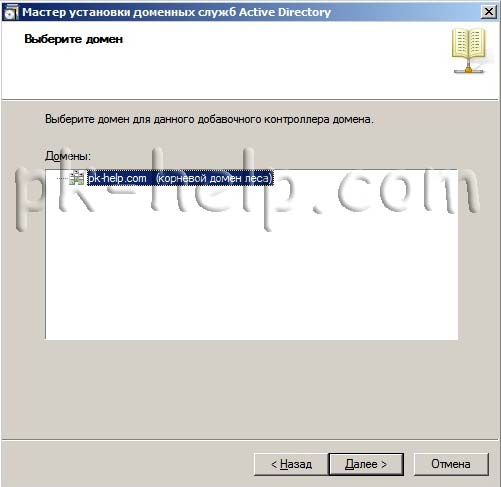

Выбираем домен для данного добавочного контроллера домена.

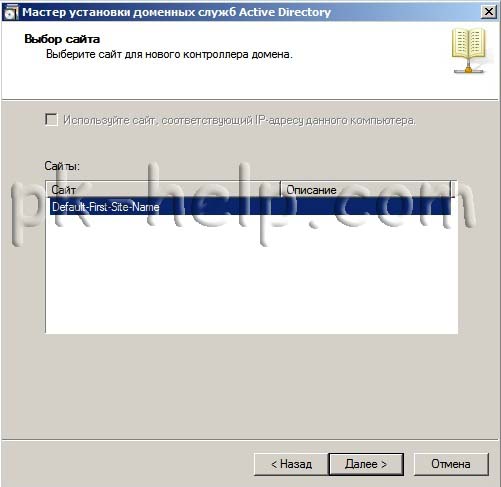

Следующим шагом выбираем сайт.

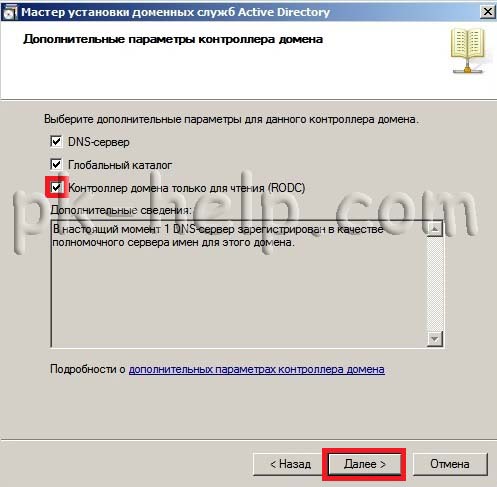

Выбираем дополнительные параметры для контроллера. Обратите внимание, что именно на этом шаге необходимо указать, что данный контроллер домена RODC.

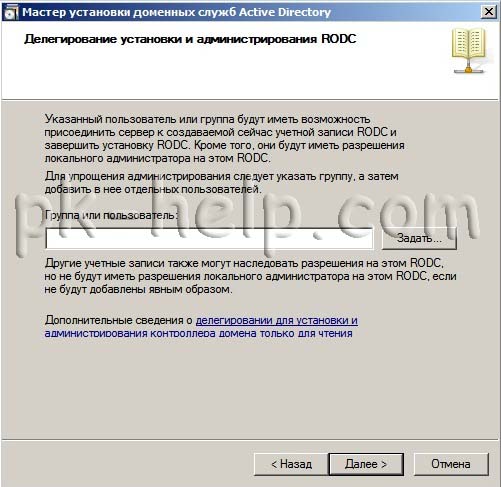

Задаем, если это необходимо пользователя или группу, которая будет иметь права для администрирования RODC

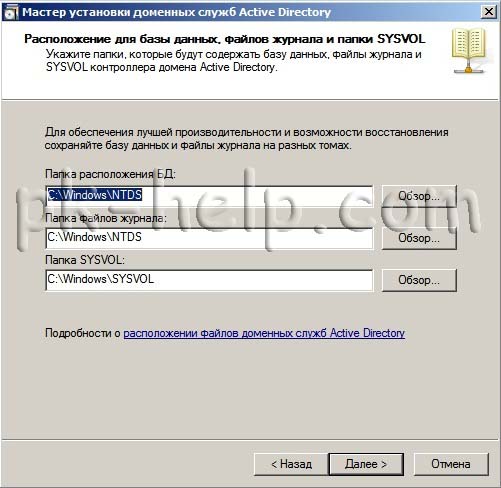

В следующем окне можно изменить расположение баз данных, файлов журнала и папки Sysvol. Эти файлы лучше всего хранить в трех отдельных папках, где нет приложений и других файлов, которые не связанны с AD, благодаря этому повыситься производительность, а также эффективность архивации и восстановления. Поэтому не рекомендую менять пути, оставить все как есть и нажать кнопку «Далее».

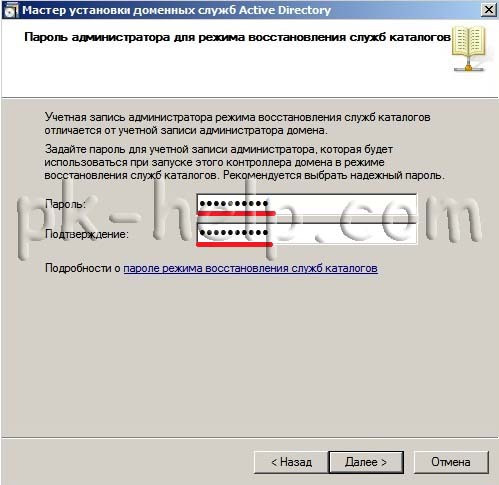

Следующим шагом необходимо ввести пароль администратора для запуска режима восстановления. Поскольку при установке на сервер роли контроллера домена такое понятие как локальный администратор теряет всякий смысл.

Поскольку, как я писал выше, RODC не сохраняет у себя пароли и постоянно подключается к другому контроллеру домена, может возникнуть ситуация, когда связь между RODC и DC будет не доступна и пользователи не смогут даже залогинится в под своими учетными записями на компьютер, для этих целей для пользователей работающих в сети с RODC, можно включить кеширование паролей, таким образом для них обрыв связи RODC с DC будет незаметным. Обратите внимание, для повышения безопасности RODC не должен кешировать пароли привелигерованных пользователей и групп (доменных администраторов, администраторов схемы и т.д.)

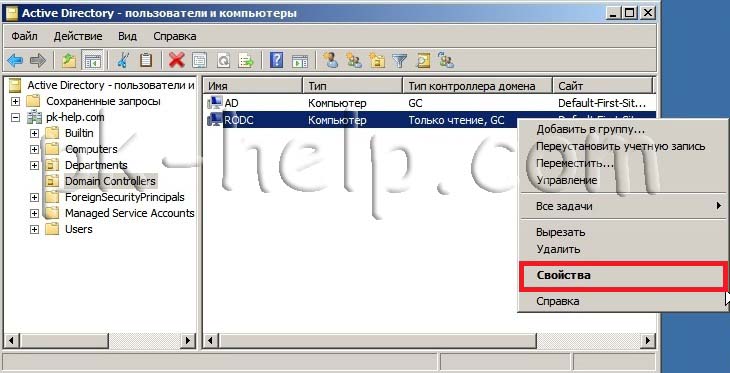

Для того что бы добавить пользователей в сохранение паролей на RODC необходимо зайти в оснастку «Active Directory — Пользователи и компьютеры«, выбрать группу «Domain Controllers» найти название сервера RODC, нажать правой кнопкой мыши на нем и выбрать пункт «Свойства«.

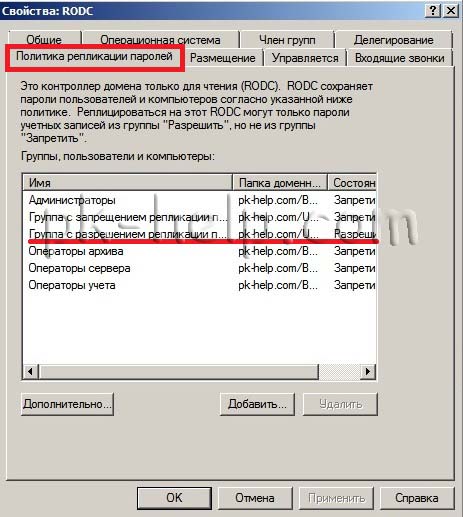

В окне свойств заходим во вкладку «Политика репликации паролей» и видим, что существующая группа «Группа с разрешением репликации паролей RODC» разрешает сохранять пароли пользователей, таки образом можно включить в нее необходимых пользователей или группу, а можно явным образом указать необходимых пользователей или группы с состояние «Разрешить«.

Из-за ограниченности возможностей RODC рекомендую использовать его только в случае возможной кражи или общедоступности контроллера домена.