Windows server 2008 windows defender

Защитник Windows (Windows Defender) (раньше назывался как Microsoft AntiSpyware) программа от Microsoft, предназначенная для защиты от вирусов и шпионских программ (spayware). Защитник Windows встроена в Windows Vista, Windows 7 и Windows 8. Для Windows XP и Windows Server 2003 её можно бесплатно скачать.

Лично я рекомендую использовать её только в случае крайней необходимости, если нет нормального антивируса, т.к. лучше плохой антивирус чем вообще никакого. Если же у вас есть нормальный антивирус, лучше отключить Защитник Windows (Windows Defender), т.к. она может достаточно сильно тормозить систему. А на некоторые программы она может вообще плохо реагировать и они будут очень сильно зависать.

Как выключить Защитник Windows (Windows Defender)

1. Запустите Защитник Windows, кнопка Пуск – Панель управления — Защитник Windows (или Пуск – Все программы — Защитник Windows).

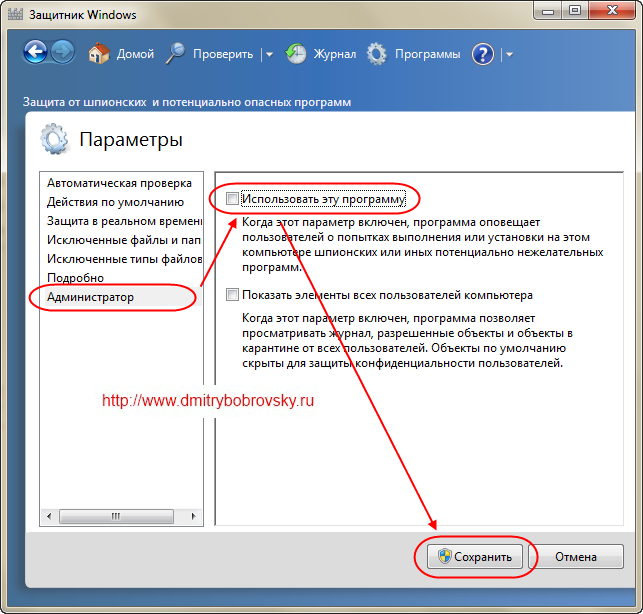

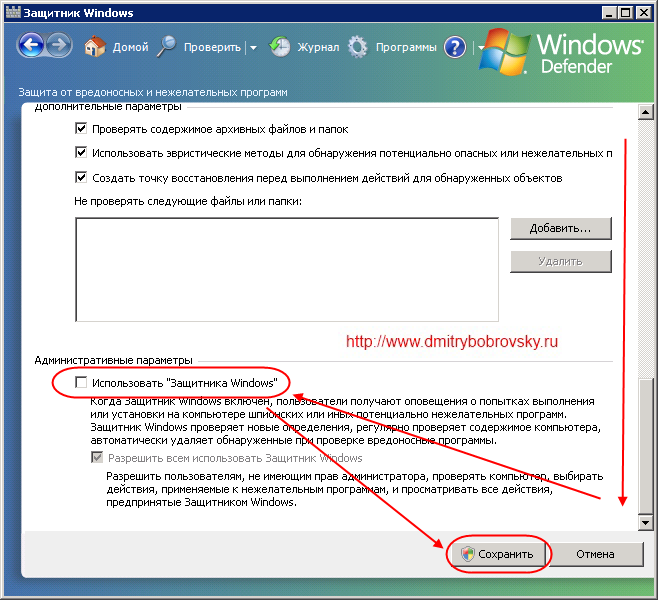

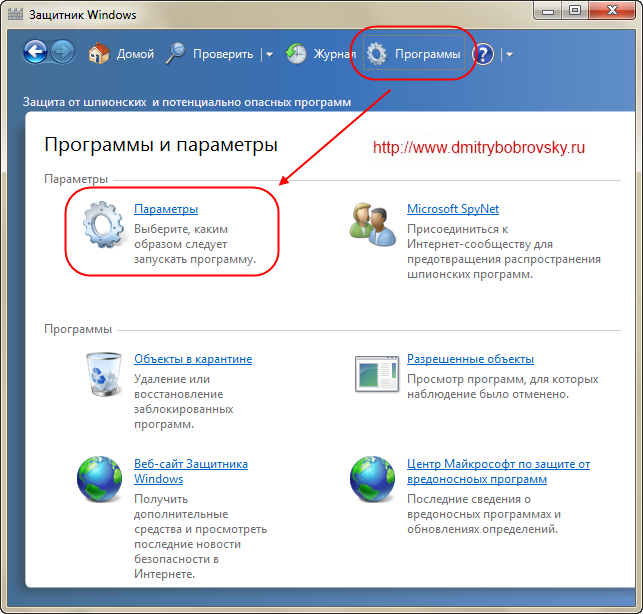

2. В окне Защитник Windows (Windows Defender) выбираете Программы – Параметры.

Dmitry Bobrovsky

Dmitry Bobrovsky

3. Для выключения Защитник Windows (Windows Defender) нужно снять нужный флажок. Само окно Параметры выглядит в разных ОС по разному.

Для Windows 7

Для Windows 2008

Как включить Защитник Windows (Windows Defender)

1. Для включения Защитник Windows (Windows Defender) нужно установить нужный флажок в окне Параметры. Смотри для Windows 7 для Windows 2008.

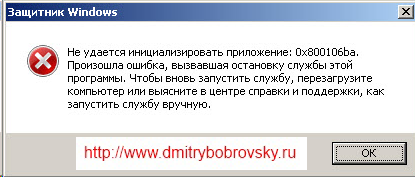

Программа Защитник Windows (Windows Defender) работает как служба операционной системы. Поэтому можно её включить выключить, просто включение отключением службы. Но я не рекомендую такой способ, т.к. в этом случае при загрузке ОС может постоянно появляться ошибка:

©Bobrovsky Dmitry

«Не удается инициализировать приложение: 0x800106ba. Произошла ошибка, вызвавшая остановку службы этой программы. Чтобы вновь запустить службу, перезагрузите компьютер или выясните в центре справки и поддержку как запустить службу вручную.»

©Bobrovsky Dmitry

«Application failed to initialize: 0x800106ba. A problem caused Windows Defender service to stop. To start the service, restart your computer or search Help and Support on how to start the service manually.»

Запись Как включить выключить Защитник Windows (Windows Defender) впервые появилась Dmitry Bobrovsky Blog

— Author: Dmitry Bobrovsky Google

Встроенные серверы Windows в службу Microsoft Defender ATP Onboard Windows servers to the Microsoft Defender ATP service

Добро пожаловать в Microsoft Defender для конечной точки— новое имя для Advanced Threat Protection в защитнике Microsoft. Welcome to Microsoft Defender for Endpoint, the new name for Microsoft Defender Advanced Threat Protection. Ознакомьтесь с дополнительными сведениями об этой и других обновлениях. Read more about this and other updates here. Мы будем обновлять названия в продуктах и в документах в ближайшем будущем. We’ll be updating names in products and in the docs in the near future.

Относится к: Applies to:

- Windows Server 2008 R2 с пакетом обновления 1 (SP1) Windows Server 2008 R2 SP1

- Windows Server 2012 R2 Windows Server 2012 R2

- WindowsServer2016 Windows Server 2016

- Windows Server (SAC) версии 1803 и более поздних версий Windows Server (SAC) version 1803 and later

- Windows Server 2019 и более поздние версии Windows Server 2019 and later

- Windows Server 2019 Core Edition Windows Server 2019 core edition

- Advanced Threat Protection в Microsoft Defender (ATP в Microsoft Defender) Microsoft Defender Advanced Threat Protection (Microsoft Defender ATP)

Microsoft Defender ATP расширяет возможности поддержки, включая операционную систему Windows Server. Microsoft Defender ATP extends support to also include the Windows Server operating system. Эта поддержка обеспечивает расширенные возможности обнаружения и проверки атак с помощью консоли центра безопасности защитника Майкрософт. This support provides advanced attack detection and investigation capabilities seamlessly through the Microsoft Defender Security Center console.

Служба поддерживает встроенные следующие серверы Windows: The service supports the onboarding of the following Windows servers:

- Windows Server 2008 R2 с пакетом обновления 1 (SP1) Windows Server 2008 R2 SP1

- Windows Server 2012 R2 Windows Server 2012 R2

- WindowsServer2016 Windows Server 2016

- Windows Server (SAC) версии 1803 и более поздних версий Windows Server (SAC) version 1803 and later

- Windows Server 2019 и более поздние версии Windows Server 2019 and later

- Windows Server 2019 Core Edition Windows Server 2019 core edition

Рекомендации по обеспечению лицензий и инфраструктуре можно найти в статье Защита серверов Windows с помощью Microsoft Defender ATP. For a practical guidance on what needs to be in place for licensing and infrastructure, see Protecting Windows Servers with Microsoft Defender ATP.

Инструкции по загрузке и использованию базовых показателей безопасности Windows для серверов Windows можно найти в статье основы безопасности для Windows. For guidance on how to download and use Windows Security Baselines for Windows servers, see Windows Security Baselines.

Windows Server 2008 R2 SP1, Windows Server 2012 R2 и Windows Server 2016 Windows Server 2008 R2 SP1, Windows Server 2012 R2, and Windows Server 2016

Вы можете использовать для установки Windows Server 2008 R2 SP1, Windows Server 2012 R2 и Windows Server 2016 до Microsoft Defender ATP с помощью следующих параметров: You can onboard Windows Server 2008 R2 SP1, Windows Server 2012 R2, and Windows Server 2016 to Microsoft Defender ATP by using any of the following options:

Требуется отдельная лицензия Microsoft Defender для автономного сервера (на узле) для перехода на Windows Server через центр безопасности защитника Майкрософт (вариант 1) или обязательная лицензия на использование центра безопасности для Windows Server с помощью центра безопасности Azure (вариант 2), в разделе Поддерживаемые функции, доступные в центре безопасностиAzure. Microsoft defender ATP standalone server license is required, per node, in order to onboard a Windows server through Microsoft Defender Security Center (Option 1), or an Azure Security Center Standard license is required, per node, in order to onboard a Windows server through Azure Security Center (Option 2), see Supported features available in Azure Security Center.

Вариант 1: Встроенные серверы Windows через центр безопасности защитника Майкрософт Option 1: Onboard Windows servers through Microsoft Defender Security Center

Выполните указанные ниже действия на встроенных серверах Windows через центр безопасности защитника Майкрософт. Perform the following steps to onboard Windows servers through Microsoft Defender Security Center:

Убедитесь, что для Windows Server 2008 R2 SP1 или Windows Server 2012 R2 установлено следующее исправление: For Windows Server 2008 R2 SP1 or Windows Server 2012 R2, ensure that you install the following hotfix:

Кроме того, для Windows Server 2008 R2 SP1 необходимо соблюдать следующие требования: In addition, for Windows Server 2008 R2 SP1, ensure that you fulfill the following requirements:

Для Windows Server 2008 R2 с пакетом обновления 1 (SP1) и Windows Server 2012 R2: Настройте и обновите клиенты Endpoint Protection System Center. For Windows Server 2008 R2 SP1 and Windows Server 2012 R2: Configure and update System Center Endpoint Protection clients.

Этот этап необходим только в том случае, если в вашей организации используется защита конечных точек System Center (SCEP) и вы используете Windows Server 2008 R2 SP1 и Windows Server 2012 R2. This step is required only if your organization uses System Center Endpoint Protection (SCEP) and you’re onboarding Windows Server 2008 R2 SP1 and Windows Server 2012 R2.

Если вы уже используете Диспетчер System Center Operations Manager (SCOM) или монитор Azure (прежнее название — набор Operations Management Suite (OMS)), прикрепите Microsoft Monitoring Agent (MMA), чтобы сообщить об этом в рабочую область Microsoft Defender для вашего защитника (Майкрософт) с поддержкой нескольких веб-сайтов. If you’re already leveraging System Center Operations Manager (SCOM) or Azure Monitor (formerly known as Operations Management Suite (OMS)), attach the Microsoft Monitoring Agent (MMA) to report to your Microsoft Defender ATP workspace through Multihoming support.

После включения устройства вы можете запустить проверку, чтобы убедиться, что он правильно подключен к службе. After onboarding the device, you can choose to run a detection test to verify that it is properly onboarded to the service. Дополнительные сведения можно найти в разделе Запуск проверки обнаружения для новой встроенной конечной точки Microsoft Defender для защитника (Майкрософт). For more information, see Run a detection test on a newly onboarded Microsoft Defender ATP endpoint.

Настройка и обновление клиентов Endpoint Protection для System Center Configure and update System Center Endpoint Protection clients

Microsoft Defender ATP интегрируется с системой защиты конечных точек System Center. Microsoft Defender ATP integrates with System Center Endpoint Protection. Интеграция обеспечивает видимость для обнаружения вредоносных программ, а также останавливает распространение атак в вашей организации, Banning потенциально вредоносные файлы или потенциальную вредоносную программу. The integration provides visibility to malware detections and to stop propagation of an attack in your organization by banning potentially malicious files or suspected malware.

Для включения этой интеграции необходимо выполнить следующие действия: The following steps are required to enable this integration:

Настройте членство в службе защиты облачного клиента SCEP на Дополнительные параметры. Configure the SCEP client Cloud Protection Service membership to the Advanced setting.

Включение наблюдения за сервером на портале Центра безопасности защитника Майкрософт Turn on Server monitoring from the Microsoft Defender Security Center portal

В области навигации выберите Параметры > Device management > Onboardдля управления устройствами. In the navigation pane, select Settings > Device management > Onboarding.

В качестве операционной системы выберите Windows Server 2008 R2 SP1, 2012 R2 и 2016 . Select Windows Server 2008 R2 SP1, 2012 R2 and 2016 as the operating system.

Щелкните включить наблюдение за сервером и подтвердите, что вы хотите продолжить настройку среды. Click Turn on server monitoring and confirm that you’d like to proceed with the environment setup. После завершения настройки поля идентификатора рабочей области и ключа рабочей области будут заполнены уникальными значениями. When the setup completes, the Workspace ID and Workspace key fields are populated with unique values. Необходимо использовать эти значения, чтобы настроить агент MMA. You’ll need to use these values to configure the MMA agent.

Установка и настройка Microsoft Monitoring Agent (MMA) для передачи данных датчиков в Microsoft Defender ATP Install and configure Microsoft Monitoring Agent (MMA) to report sensor data to Microsoft Defender ATP

Загрузите файл установки агента: агент для Windows 64-разрядной версии. Download the agent setup file: Windows 64-bit agent.

С помощью идентификатора рабочей области и ключа рабочей области, полученных в предыдущей процедуре, выберите один из указанных ниже способов установки агента на сервере Windows. Using the Workspace ID and Workspace key obtained in the previous procedure, choose any of the following installation methods to install the agent on the Windows server:

- Установка агента вручную с помощью программы настройки Manually install the agent using setup

На странице Параметры настройки агента выберите Подключение агента к аналитике журнала Azure (OMS). On the Agent Setup Options page, choose Connect the agent to Azure Log Analytics (OMS). - Установите агент с помощью командной строки и настройте агент с помощью сценария. Install the agent using the command line and configure the agent using a script.

Необходимо настроить параметры прокси-сервера для Microsoft Monitoring Agent. You’ll need to configure proxy settings for the Microsoft Monitoring Agent. Дополнительные сведения см. в разделе Настройка параметров прокси-сервера. For more information, see Configure proxy settings.

После завершения работы вы должны видеть встроенные серверы Windows на портале в течение часа. Once completed, you should see onboarded Windows servers in the portal within an hour.

Настройка параметров прокси-сервера Windows и подключения к Интернету Configure Windows server proxy and Internet connectivity settings

- Каждый сервер Windows должен иметь возможность подключения к Интернету по протоколу HTTPS. Each Windows server must be able to connect to the Internet using HTTPS. Это соединение может быть прямым, с помощью прокси-сервера, либо с помощью шлюза OMS. This connection can be direct, using a proxy, or through the OMS Gateway.

- Если прокси или брандмауэр блокирует весь трафик по умолчанию и разрешены только конкретные домены (Проверка SSL), убедитесь, что вы включили доступ к URL-адресам службы Microsoft Defender ATP. If a proxy or firewall is blocking all traffic by default and allowing only specific domains through or HTTPS scanning (SSL inspection) is enabled, make sure that you enable access to Microsoft Defender ATP service URLs.

Вариант 2: Встроенные серверы Windows с помощью центра безопасности Azure Option 2: Onboard Windows servers through Azure Security Center

В области навигации центра безопасности защитника (Майкрософт) выберите Параметры > Device management > Onboardдля управления устройствами. In the Microsoft Defender Security Center navigation pane, select Settings > Device management > Onboarding.

В качестве операционной системы выберите Windows Server 2008 R2 SP1, 2012 R2 и 2016 . Select Windows Server 2008 R2 SP1, 2012 R2 and 2016 as the operating system.

Выберите » Встроенные серверы» в центре безопасности Azure. Click Onboard Servers in Azure Security Center.

Вариант 3: Встроенные серверы Windows через диспетчер конфигурации конечной точки Майкрософт версии 2002 и более поздних версий Option 3: Onboard Windows servers through Microsoft Endpoint Configuration Manager version 2002 and later

Вы можете использовать встроенные в Windows Server 2012 R2 и Windows Server 2016 версию Configuration Manager 2002 и более поздние версии. You can onboard Windows Server 2012 R2 and Windows Server 2016 by using Microsoft Endpoint Configuration Manager version 2002 and later. Дополнительные сведения можно найти в разделе Advanced Threat Protection в защитнике Microsoft в текущей ветви диспетчера конфигурации конечных точек Microsoft. For more information, see Microsoft Defender Advanced Threat Protection in Microsoft Endpoint Configuration Manager current branch.

Windows Server (SAC) версии 1803, Windows Server 2019 и Windows Server 2019 Core Edition Windows Server (SAC) version 1803, Windows Server 2019, and Windows Server 2019 Core edition

Вы можете использовать следующие способы развертывания для встроенного выпуска Windows Server (SAC) версии 1803, Windows Server 2019 или Windows Server 2019 Core. You can onboard Windows Server (SAC) version 1803, Windows Server 2019, or Windows Server 2019 Core edition by using the following deployment methods:

- Интегрированный пакет для Windows Server 2019 с помощью Configuration Manager конечных точек (Майкрософт) в настоящее время отправляет сценарий. The Onboarding package for Windows Server 2019 through Microsoft Endpoint Configuration Manager currently ships a script. Дополнительные сведения о том, как развертывать сценарии в Configuration Manager, можно найти в разделе пакеты и программы в Configuration Manager. For more information on how to deploy scripts in Configuration Manager, see Packages and programs in Configuration Manager.

- Локальный сценарий подходит для эксперимента, но его не следует использовать для развертывания на рабочем процессе. A local script is suitable for a proof of concept but should not be used for production deployment. Для развертывания в рабочей среде рекомендуется использовать групповую политику, диспетчер настройки конечных точек Майкрософт или Intune. For a production deployment, we recommend using Group Policy, Microsoft Endpoint Configuration Manager, or Intune.

Поддержка Windows Server, предоставление более подробной информации о действиях, происходящих на сервере Windows Server, о том, что происходит обнаружение атак на ядро и память, и разрешает действия с ответами для конечных точек Windows Server. Support for Windows Server, provide deeper insight into activities happening on the Windows server, coverage for kernel and memory attack detection, and enables response actions on Windows Server endpoint as well.

Настройте параметры предустановки ATP для защитника Microsoft на сервере Windows. Configure Microsoft Defender ATP onboarding settings on the Windows server. Дополнительные сведения можно найти в разделе встроенные устройства с Windows 10. For more information, see Onboard Windows 10 devices.

Если вы используете стороннее решение для защиты от вредоносных программ, вам потребуется установить следующие параметры пассивного режима защитника Microsoft Defender. If you’re running a third-party antimalware solution, you’ll need to apply the following Microsoft Defender AV passive mode settings. Убедитесь в том, что он настроен правильно. Verify that it was configured correctly:

Укажите следующий параметр реестра: Set the following registry entry:

- Путей Path: HKLM\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection

- Name (имя): ForceDefenderPassiveMode Name: ForceDefenderPassiveMode

- Тип: REG_DWORD Type: REG_DWORD

- Значение: 1 Value: 1

Выполните следующую команду PowerShell, чтобы проверить, настроен ли пассивный режим. Run the following PowerShell command to verify that the passive mode was configured:

Убедитесь в том, что найдено Последнее событие, содержащее событие пассивного режима. Confirm that a recent event containing the passive mode event is found:

Выполните следующую команду, чтобы проверить, установлен ли защитник Microsoft Defender. Run the following command to check if Microsoft Defender AV is installed:

sc.exe query Windefend

Если результат — «указанная служба не установлена как установленная служба», необходимо установить защитник Microsoft Defender AV. If the result is ‘The specified service does not exist as an installed service’, then you’ll need to install Microsoft Defender AV. Дополнительные сведения можно найти в разделе Защита от Microsoft Defender Antivirus в Windows 10. For more information, see Microsoft Defender Antivirus in Windows 10.

Сведения о том, как использовать групповую политику для настройки и управления антивирусной программой Microsoft Defender на серверах Windows, можно узнать в разделе Использование параметров групповой политики для настройки и управления антивирусной программой Microsoft Defender. For information on how to use Group Policy to configure and manage Microsoft Defender Antivirus on your Windows servers, see Use Group Policy settings to configure and manage Microsoft Defender Antivirus.

Интеграция с центром безопасности Azure Integration with Azure Security Center

Microsoft Defender ATP можно интегрировать с центром безопасности Azure для обеспечения полного решения для защиты Windows Server. Microsoft Defender ATP can integrate with Azure Security Center to provide a comprehensive Windows server protection solution. С помощью этой интеграции центр безопасности Azure может использовать мощь Microsoft Defender для обеспечения улучшенного обнаружения угроз для серверов Windows. With this integration, Azure Security Center can leverage the power of Microsoft Defender ATP to provide improved threat detection for Windows Servers.

В этой интеграции включены следующие возможности: The following capabilities are included in this integration:

Автоматизированное интегрированное приложение — датчик Microsoft Defender ATP автоматически включается на серверах Windows, которые подключены к центру безопасности Azure. Automated onboarding — Microsoft Defender ATP sensor is automatically enabled on Windows Servers that are onboarded to Azure Security Center. Дополнительные сведения о выставлении настольных систем в центре безопасности Azure можно найти в разделе встроенное по для Microsoft Azure Security Standard для усиления безопасности. For more information on Azure Security Center onboarding, see Onboarding to Azure Security Center Standard for enhanced security.

Автоматическое выставление на серверное подключение применимо только для Windows Server 2008 R2 SP1, Windows Server 2012 R2 и Windows Server 2016. Automated onboarding is only applicable for Windows Server 2008 R2 SP1, Windows Server 2012 R2, and Windows Server 2016.

Серверы Windows, отслеживаемые центром безопасности Azure, также будут доступны в центре безопасности Microsoft Defender, и вы можете легко подключаться к веб-клиенту Microsoft Defender ATP, обеспечивая единое представление для каждого клиента и сервера. Windows servers monitored by Azure Security Center will also be available in Microsoft Defender ATP — Azure Security Center seamlessly connects to the Microsoft Defender ATP tenant, providing a single view across clients and servers. Кроме того, оповещения Microsoft Defender ATP будут доступны на консоли центра безопасности Azure. In addition, Microsoft Defender ATP alerts will be available in the Azure Security Center console.

Исследование серверов: пользователи центра безопасности Azure могут получить доступ к центру безопасности защитника Майкрософт, чтобы детально исследовать возможности обнаружения возможных нарушений. Server investigation — Azure Security Center customers can access Microsoft Defender Security Center to perform detailed investigation to uncover the scope of a potential breach.

- При использовании центра безопасности Azure для наблюдения за серверами автоматически создается клиент Microsoft Defender ATP (в США для пользователей США, в ЕС для Европейского и Великобритании пользователей). When you use Azure Security Center to monitor servers, a Microsoft Defender ATP tenant is automatically created (in the US for US users, in the EU for European and UK users).

Данные, собранные Microsoft Defender ATP, хранятся в географическом расположении клиента, как указано в процессе подготовки. Data collected by Microsoft Defender ATP is stored in the geo-location of the tenant as identified during provisioning. - Если вы используете службу Microsoft Defender ATP перед использованием центра безопасности Azure, данные будут храниться в том месте, которое вы указали при создании клиента, даже если позднее интеграция с центром безопасности Azure. If you use Microsoft Defender ATP before using Azure Security Center, your data will be stored in the location you specified when you created your tenant even if you integrate with Azure Security Center at a later time.

- После настройки изменить место хранения данных будет невозможно. Once configured, you cannot change the location where your data is stored. Если вам нужно перенести данные в другое место, вам нужно обратиться в службу поддержки Майкрософт для сброса клиента. If you need to move your data to another location, you need to contact Microsoft Support to reset the tenant.

Наблюдение за конечными точками сервера с использованием этой интеграции отключено для пользователей Office 365 GCC. Server endpoint monitoring utilizing this integration has been disabled for Office 365 GCC customers.

Серверы Windows блокирование доступа сотрудника Offboard Windows servers

Вы можете блокирование доступа сотрудника Windows Server (SAC), Windows Server 2019 и Windows Server 2019 Core Edition в том же методе, доступном для клиентских устройств под управлением Windows 10. You can offboard Windows Server (SAC), Windows Server 2019, and Windows Server 2019 Core edition in the same method available for Windows 10 client devices.

В других версиях Windows Server существует два способа блокирование доступа сотрудника серверов Windows из службы: For other Windows server versions, you have two options to offboard Windows servers from the service:

- Удаление агента MMA Uninstall the MMA agent

- Удаление конфигурации рабочей области для Microsoft Defender ATP Remove the Microsoft Defender ATP workspace configuration

Отключение отменяет передачу данных датчиков на портал, но данные с сервера Windows, в том числе ссылку на любые оповещения, которые он имел в течение 6 месяцев. Offboarding causes the Windows server to stop sending sensor data to the portal but data from the Windows server, including reference to any alerts it has had will be retained for up to 6 months.

Удаление серверов Windows путем удаления агента MMA Uninstall Windows servers by uninstalling the MMA agent

Чтобы блокирование доступа сотрудника сервер Windows, вы можете удалить агент MMA с Windows Server или отсоединить его от отчета в рабочую область ATP Microsoft Defender. To offboard the Windows server, you can uninstall the MMA agent from the Windows server or detach it from reporting to your Microsoft Defender ATP workspace. После отключения агента сервер Windows Server больше не будет отправлять данные датчиков в Microsoft Defender ATP. After offboarding the agent, the Windows server will no longer send sensor data to Microsoft Defender ATP. Дополнительные сведения см. в разделе Отключение агента. For more information, see To disable an agent.

Удаление конфигурации рабочей области для Microsoft Defender ATP Remove the Microsoft Defender ATP workspace configuration

Для блокирование доступа сотрудника Windows Server можно использовать один из указанных ниже способов. To offboard the Windows server, you can use either of the following methods:

- Удаление конфигурации рабочей области Microsoft Defender ATP из агента MMA Remove the Microsoft Defender ATP workspace configuration from the MMA agent

- Запуск команды PowerShell для удаления конфигурации Run a PowerShell command to remove the configuration

Удаление конфигурации рабочей области Microsoft Defender ATP из агента MMA Remove the Microsoft Defender ATP workspace configuration from the MMA agent

В свойствах агента Microsoft Monitoring Agentвыберите вкладку Служба аналитики журналов Azure (OMS) . In the Microsoft Monitoring Agent Properties, select the Azure Log Analytics (OMS) tab.

Выберите рабочую область ATP для защитника (Майкрософт) и нажмите кнопку Удалить. Select the Microsoft Defender ATP workspace, and click Remove.

Запуск команды PowerShell для удаления конфигурации Run a PowerShell command to remove the configuration

Получите идентификатор рабочей области. Get your Workspace ID:

В области навигации выберите настройкинастольных > систем. In the navigation pane, select Settings > Onboarding.

Выберите Windows Server 2008 R2 SP1, 2012 R2 и 2016 в качестве операционной системы и получите идентификатор рабочей области. Select Windows Server 2008 R2 SP1, 2012 R2 and 2016 as the operating system and get your Workspace ID:

Откройте PowerShell с повышенными привилегиями и выполните следующую команду: Open an elevated PowerShell and run the following command. Использование идентификатора рабочей области, который вы получили и заменяете WorkspaceID : Use the Workspace ID you obtained and replacing WorkspaceID :