The SNMP Management Information Base (MIB)

A Management Information Base (MIB) describes a set of managed objects. An SNMP management console application can manipulate the objects on a specific computer if the SNMP service has an extension agent DLL that supports the MIB.

Each managed object in a MIB has a unique identifier. The identifier includes the object’s type (such as counter, string, gauge, or address), the object’s access level (such as read or read/write), size restrictions, and range information.

The following table contains a partial list of the MIBs that ship with the system. They are installed with the SNMP service in the %systemroot%\system32 directory. For a complete listing of MIBs, refer to the Windows Resource Kit.

| MIB | Description |

|---|---|

| DHCP.MIB | Microsoft-defined MIB that contains object types for monitoring the network traffic between remote hosts and DHCP servers |

| HOSTMIB.MIB | Contains object types for monitoring and managing host resources |

| LMMIB2.MIB | Covers workstation and server services |

| MIB_II.MIB | Contains the Management Information Base (MIB-II), which provides a simple, workable architecture and system for managing TCP/IP-based internets |

| WINS.MIB | Microsoft-defined MIB for the Windows Internet Name Service (WINS) |

WindowsВ NT: Typically, you can copy a MIB from the SNMP extension agent that supports the particular MIB. Some additional MIBs are available with the WindowsВ NT 4.0 Resource Kit.

The extension agent DLLs for MIB-II, LAN Manager MIB-II, and the Host Resources MIB are installed with the SNMP service. The extension agent DLLs for the other MIBs are installed when their respective services are installed. At service startup time, the SNMP service loads all of the extension agent DLLs that are listed in the registry.

Users can add other extension agent DLLs that implement additional MIBs. To do this, they must add a registry entry for the new DLL under the SNMP service. They must also register the new MIB with the SNMP management console application. For more information, see the documentation included with your management console application.

Для чего предназначен SNMP: руководство по NMS, MIB, OID, ловушкам и агентам

SNMP (Simple Network Management Protocol) представляет собой коммуникационный протокол, который позволяет отслеживать управляемые сетевые устройства, включая маршрутизаторы, коммутаторы, серверы, принтеры и другие устройства, которые включены через IP через единую систему управления / программное обеспечение.

Если сетевое устройство поддерживает протокол SNMP, вы можете включить и настроить его для начала сбора информации и мониторинга количества сетевых устройств, как вы хотите, из одной точки.

- Мониторинг входящего и исходящего трафика, проходящего через устройство

- Раннее обнаружение сбоев в сетевых устройствах вместе с предупреждениями / уведомлениями

- Анализ данных, собранных с устройств в течение длительных периодов времени для выявления узких мест и проблем с производительностью

- Возможность удаленного конфигурирования совместимых устройств

- Доступ и управление устройствами удаленно, которые подключаются через SNMP

Менеджер (NMS)

Компонент Manager — это просто часть программного обеспечения, которое установлено на компьютере (которое при объединении называется Network Management System), которое проверяет устройства в вашей сети, как часто вы указываете информацию.

Менеджер имеет правильные учетные данные для доступа к информации, хранящейся агентами (что объясняется в следующем разделе), а затем компилирует их в читаемом формате для сетевого инженера или администратора для мониторинга или диагностики проблем или узких мест. Некоторые программные пакеты NMS более сложны, чем другие, что позволяет настраивать сообщения электронной почты или SMS, чтобы предупредить вас о неисправных устройствах в вашей сети, в то время как другие просто опросили устройства для получения более общей информации.

Агенты

SNMP Agent — это часть программного обеспечения, которое поставляется вместе с сетевым устройством (маршрутизатором, коммутатором, сервером, Wi-Fi и т. Д.), Которое при включении и настройке выполняет всю тяжелую работу для Менеджера путем компиляции и хранения всех данных из своего данное устройство в базу данных (MIB).

Эта база данных правильно структурирована, чтобы программное обеспечение менеджера могло легко опросить информацию и даже отправить информацию Менеджеру, если произошла ошибка.

Какие номера портов используют SNMP?

Менеджер программного обеспечения в предыдущем разделе регулярно проверяет агентов через порт UDP 161 .

Ловушки SNMP, о которых вы будете читать дальше, позволяют агенту отправлять информацию о системе и устройстве менеджеру через порт UDP 162 . Хотя UDP является общим протоколом, используемым SNMP, TCP также может использоваться.

Управляемые сетевые устройства

Управляемые сетевые устройства, в том числе маршрутизаторы, коммутаторы, Wi-Fi, серверы (Windows и другие), настольные ПК, ноутбуки, принтеры, UPS и т. Д., Имеют встроенное в них программное обеспечение агента, которое должно быть либо включено, либо настроено, либо просто настроено правильно для того, чтобы быть опрошены NMS.

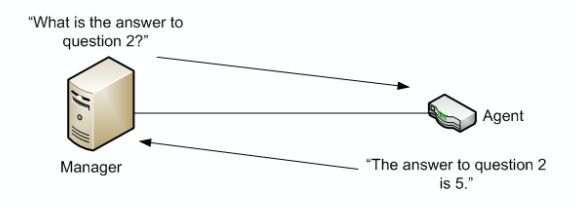

MIB-файлы представляют собой набор вопросов, которые SNMP-менеджер может задать агенту. Агент собирает эти данные локально и сохраняет их, как определено в MIB. Таким образом, диспетчер SNMP должен знать эти стандартные и частные вопросы для каждого типа агента.

Агенты, как объяснялось выше, поддерживают организованную базу данных параметров устройства, настроек и т.д. Система NMS (Network Management system) опроса / запроса агента данного устройства, которая затем делится своей организованной информацией из базы данных, сделанной с помощью NMS, которая затем переводит ее в предупреждения, отчеты, графики и т. Д. База данных, которую Агент разделяет между Агентом, называется Информационной базой управления или MIB .

MIB содержат набор значений, как статистических, так и контрольных, которые определяются сетевым устройством. Во многих случаях расширения стандартных значений определяются с помощью Private MIB разными поставщиками сетевых устройств.

Чтобы упростить MIB, подумайте об этом так: MIB-файлы — это набор Вопросов, которые Менеджер может спросить у агента. Агент просто собирает эти вопросы и сохраняет их локально и обслуживает их по NMS по запросу.

Упрощенный пример работы MIB: NMS спросит у сетевого устройства вопрос, в данном случае, что такое ответ на вопрос 2?

Агент управляемых сетевых устройств затем отвечает с ответом на вопрос 2. Чтобы еще больше разбить это, давайте построим еще один пример.

Скажем, мы хотим знать системное время работы устройства.

NMS отправит запрос агенту, запрашивающему Системное время, — запрос отправляется как номер с MIB и объектом интереса, а также что-то, называемое экземпляром .

Распределение номера OID

| MIB | Объект интереса | Пример |

| 1.3.6.1.2.1.1 | 3 | 0 |

| MIB | Объект SysUptime | Образец |

Первые 2 части числа, отправленные агенту (MIB и объект интереса, который в этом случае является системным временем), называются идентификатором объекта или OID . Как упоминалось выше, MIB являются стандартными значениями, которые система сетевого управления уже знает и может опросить / запросить сетевые устройства для получения информации.

OID, Object Identifier — это просто номер, составленный MIB, объектом интереса и экземпляром. Каждый идентификатор является уникальным для устройства, и при запросе будет предоставлена информация о том, что было запрошено OID.

Существует два типа OID:

Скаляр — это экземпляр одного объекта — например, имя поставщика устройства. Может быть только одно имя поставщика, так что это будет скалярный OID.

С другой стороны, Tabular может иметь несколько результатов для своего OID — например, процессор Quad Core приведет к 4 различным значениям ЦП.

Ловушки

Ловушки используются, когда устройству необходимо предупредить программное обеспечение сетевого управления о событии без опроса. Ловушки гарантируют, что NMS получает информацию, если определенное событие происходит на устройстве, которое должно быть записано без предварительного опроса NMS.

Управляемые сетевые устройства будут иметь MIB Trap с заранее определенными условиями, встроенными в них. Крайне важно, чтобы система управления сетью объединяла эти MIB, чтобы получать любые ловушки, отправленные данным устройством.

MIB — это номер, который идентифицирует определенные характеристики или значения устройства, но если в системе управления сетью нет определенной MIB, которую отправляет ловушка сетевого устройства, нет способа интерпретировать, что такое MIB, и не будет записывать событие.

Версии (v1, v2c, v3)

Этот протокол прошел несколько пересмотров на протяжении многих лет, начиная с 1988 года, начиная с версии 1. Теперь мы до версии 3, но большинство систем управления сетью поддерживают все версии протокола.

Версия 1

Версия 1 была первой версией протокола, определенного в RFC 1155 и 1157. Эта версия является самой простой из 3-х версий протокола и является самой небезопасной из-за ее простой текстовой аутентификации.

Версия 2 (или 2c)

Версия 2 протокола была введена в 1993 году с большими улучшениями по сравнению с первой версией, включая транспортные сопоставления, элементы структуры MIB и, что самое важное, улучшенные обновления для проверки подлинности и безопасности.

Тем не менее, версии 1 и 2 / 2c имели встроенные риски безопасности, как упоминалось выше, — строки сообщества, которые эквивалентны паролям, где передается по проводу в виде прозрачного / обычного текста, позволяя любому, кто нюхает сеть, получить доступ к строке и могут компрометировать сетевые устройства и, возможно, перенастроить их с помощью SNMP.

Версия 3

Версия 3 протокола, дебютировавшая в 1998 году, сделала большие шаги для обеспечения безопасности набора протоколов, реализовав так называемую «пользовательскую безопасность». Эта функция безопасности позволяет вам устанавливать аутентификацию на основе требований пользователя. 3 уровня аутентификации:

- NoAuthNoPriv: пользователи, которые используют этот режим / уровень, не имеют аутентификации и не имеют конфиденциальности при отправке / получении сообщений.

- AuthNoPriv: этот уровень требует от пользователя аутентификации, но не будет шифрования отправленных / полученных сообщений.

- AuthPriv: Наконец, самый безопасный уровень, в котором требуется аутентификация, и отправленные / полученные сообщения зашифрованы.

Версия 3 протокола является наиболее безопасной из группы, но с добавленной безопасностью и шифрованием добавлена конфигурация и сложность настройки и конфигурации. Но при работе с сетевыми устройствами более высокого уровня, которые содержат конфиденциальную информацию, вознаграждение перевешивает головную боль при правильной настройке.

Как включить SNMP в Windows10, Windows 7, Windows Server.

На первый взгляд задача “включение SNMP на Windows” не должна быть сложной.

Как включить SNMP на Windows и как ее настроить будем разбираться по пунктам.

Способ №1 Включение SNMP в Windows.

Стандартным, идеальным для пользователя считается следующий способ, он работает в Windows 7 и некоторых сборках Windows 10:

1. Заходим в Панель Управления.

2. Находим меню “Установка и удаление программ” или “Программы и компоненты”.

3. В открывшемся окне слева в списке переходим по ссылке “Включение или отключение компонентов Windows”.

4. В списке “Компоненты Windows” ищем строчку “Компонент SNMP” и отмечаем галочкой – Нажимаем “ОК”.

5. Осталось перейти в Службы (Панель управления – Администрирование – Службы) где выбираем среди всех служб “Служба SNMP” и запускаем.

Способ №2 Включение и настройка SNMP в Windows 10.

Если первый способ не увенчался успехом, то второй нам поможет:

1. Для начала нам нужно будет в меню Пуск найти и запустить WindowsPowerShell “ЗАПУСК ОТ ИМЕНИ АДМИНИСТРАТОРА”.

2. Вводим команду для проверки доступности SNMP – службы :

Вывод команды будет следующим:

Как видим в строке состояния указано, что SNMP-протокол не представлен.

P.S. Бывали случае, когда в строке состояния указано Installed, но все равно службы SNMP нет. В этом случае все равно переходим к следующему 3 пункту.

3. Устанавливаем службу SNMP командой:

Видим процесс установки и получаем ответ:

4. Снова проверим состояние службы SNMP командой из пункта 2:

5. Обязательно перезагружаем компьютер.

После запуска переходим в Службы и находим “Служба SNMP”.

Заходим в свойства службы SNMP. Если состояние службы остановлена, нужно запустить ее кнопкой “Запустить” и в меню “Тип запуска” выбираем “Автоматически”.

Способ 3. Как установить SNMP на Windows Server.

1. Включить SNMP можно в “Параметры” – раздел «Приложения и возможности»- ссылка «Дополнительные возможности».

2. В окне “Дополнительные возможности” нажимаем “Добавить компонент” и выбираем в списке “SNMP-протокол” – Установить.

3. Перезагружаем систему.

Как настроить SNMP в Windows.

Необходимо найти службу “Служба SNMP” и открыть свойства службы.

– На вкладке “Безопасность” установим флажок “Посылать ловушку проверки подлинности”.

– Нажмем кнопку “Добавить” для настройки “SNMP Community”.

– Выбираем уровень доступа (None, Notify, READ ONLY, READ WRITE, READ CREATE). Для мониторинга состояния сервера достаточно выбрать Read Only.

– По-умолчанию community чаще всего указывается public для уровня READ ONLY или private для Read Write.

– Ниже есть пункт “Принимать пакеты SNMP от любого узла” и “Принимать пакеты SNMP от следующих узлов”. Здесь вы можете указать конкретный адрес вашего сервера мониторинга, который будет собирать данные или оставить 1 вариант, если вы хотите, что бы не было ограничений по ip-адресу.

– Сохраняем изменения и перезапускаем службу SNMP.