Замкнутая программная среда

Механизм замкнутой программной среды позволяет определить для любого пользователя компьютера индивидуальный перечень программного обеспечения, разрешенного для использования. Система защиты контролирует и обеспечивает запрет использования следующих ресурсов:

· файлы запуска программ и библиотек, не входящие в перечень разрешенных для запуска и не удовлетворяющие определенным условиям;

· сценарии, не входящие в перечень разрешенных для запуска и не зарегистрированные в базе данных.

Сценарий (называемый также «скрипт») представляет собой последовательность исполняемых команд и/или действий в текстовом виде. Система Secret Net 6 контролирует выполнение сценариев, созданных по технологии Active Scripts.

Попытки запуска неразрешенных ресурсов фиксируются как события НСД в журнале Secret Net.

На этапе настройки механизма составляется список ресурсов, разрешенных для запуска и выполнения. Список может быть сформирован автоматически на основании сведений об установленных на компьютере программах или по записям журналов, содержащих сведения о запусках программ, библиотек и сценариев. Также предусмотрена возможность ручного формирования списка. Для файлов, входящих в список, можно включить режим контроля целостности. По этой причине механизм замкнутой программной среды и механизм контроля целостности используют единую модель данных.

Механизм замкнутой программной среды не осуществляет блокировку запускаемых программ, библиотек и сценариев в следующих случаях:

· при наличии у пользователя привилегии «Замкнутая программная среда: Не действует» (по умолчанию привилегия предоставлена администраторам компьютера) — контроль запускаемых пользователем ресурсов не осуществляется;

· при включенном «мягком» режиме работы подсистемы замкнутой программной среды — в этом режиме контролируются попытки запуска программ, библиотек и сценариев, но разрешается использование любого ПО. Этот режим обычно используется на этапе настройки механизма.

Для формирования списков исполняемых файлов используется программа «Контроль программ и данных».

Замкнутой программной среды

Замкнутая программная среда — это «белый» список приложений, которые пользователю разрешается запускать на компьютере. В этот список включаются все компоненты ПО: исполняемые файлы, программные библиотеки, драйверы, оверлейные модули, исполняемые сценарии, экранные заставки и т.п. Система должна обеспечивать

блокирование возможности использования программных модулей, не входящих в «белый» список, а также исключать возможность внесения изменений в сами программные модули, включенные в список.

Штатные средства Windows, позволяющие организовать работу в режиме замкнутой программной среды, появились начиная с Windows XP, где они фигурируют под названием политик ограничения ПО (Software Restriction Policies). Эти политики настраиваются среди прочих параметров безопасности в групповых политиках Active Directory, что позволяет легко тиражировать указанные настройки на большое количество компьютеров. Следует отметить, что эту функцию, во-первых, не поддерживает Windows 2000, поэтому для ее реализации приходится искать альтернативные решения, а во-вторых, процесс настройки ограничений ПО в групповых политиках чрезвычайно трудоемок: каждый модуль, включаемый в список, приходится вносить вручную (выбрать с помощью стандартного системного диалога выбора файла, при этом отсутствует возможность выделить и выбрать несколько файлов одновременно), никаких средств автоматизации также не предусмотрено.

Кроме Software Restriction Policies, реализация замкнутой программной среды включается в состав программной части всех сертифицированных ФСТЭК России СЗИ НСД. Во времена однозадачных ОС это было реализовано через формирование меню, с помощью которого пользователи могли запустить только ограниченный перечень программ, при этом 1даструкции запрещали включать в число пунктов меню программы типа Norton Commander, позволявшие в свою очередь запустгаъ что угодно. В современных многозадачных ОС, в состав СЗИ НСД входит специальный системный драйвер, «отфильтровывающий» обращения к программным компонентам, не включенным в список, ассоциированный на данном компьютере с данным пользователем.

Дополнительная защита доверенной программной среды осуществляется либо встроенными в СЗИ НСД средствами контроля целостности, на которьш ставятся модули, включенные в список замкнутой программной среды для пользователя (при этом приходится идти на определенный компромисс, чтобы такой контроль не занимал слишком много времени и не отнимал слишком много системных ресурсов притом, что объем контролируемых данных достаточно велик — обычно вся папка Windows и половина прикладного ПО, имеющегося на компьютере), либо контролем атрибутов доступа — т.е. включенные в список файлы не должны быть доступны пользователю на запись.

В частности, именно контроль атрибутов доступа используется в СЗИ Secret Net версии 4.0. В СЗИ Secret Net 5.0 разработчики вернулись к идее контроля целостности файлов, а не только атрибутов доступа — возросшее в последнее время быстродействие компьютеров сделало такой подход осуществимым, хотя запуск приложений и занимает в несколько раз больше времени.

Другая полезная особенность реализации замкнутой программной среды (ЗПС) в СЗИ НСД — это возможности автоматизированного построения списка разрешенных для запуска программ. В СЗИ Secret Net это сделано несколькими способами. Во-первых, может использоваться информация из системного реестра Windows, сохраненная службой Installer: какие файлы были записаны на жесткий диск и какие добавления внесены в реестр при установке приложения. Во-вторых, за основу может быть взят программный ярлык приложения: анализируется, какой исполняемый файл запускается этим ярлыком, какие вызовы динамических библиотек DLL и других программных модулей содержатся в исполняемом коде этого файла. Соответствующие файлы добавляются в список, а также подвергаются такому же анализу, что в свою очередь может приводить к дополнениям в списке. Наконец, анализируется журнал регистрации событий, в котором фактически собрана информация — какие программы пользователь запускал, какие динамические библиотеки (*.dll) он при этом загружал. Для сбора этой информации механизм замкнутой программной среды сначала включается для пользователя в «мягком», отладочном режиме, при котором система не блокирует запуск/загрузку программных модулей, но фиксирует в журнале регистрации событие НСД «Запрет запуска программы» — потом именно по этим событиям происходит автоматическое дополнение списка. Файлы, добавляемые в список на базе анализа журнала, в свою очередь анализируются на предмет вызовов других программных модулей, которые тоже добавляются в список.

Следует иметь в виду, что наряду с настройкой замкнутой программной среды следует внести и другие дополнения в рабочую среду пользователя: убрать из интерфейса все элементы, провоцирующие пользователя на попытку запуска программ, не включенных в состав ЗПС. В состав необходимых настроек входит запрет объектов на рабочем столе, исключение с кнопки «Пуск» команд «Поиск» и «Выполнить», запрет отображения общих групп программ. Это делается уже изменением стандартных настроек Windows через групповые политики либо другие программы настройки.

Дата добавления: 2018-03-01 ; просмотров: 2036 ; ЗАКАЗАТЬ НАПИСАНИЕ РАБОТЫ

Замкнутая программная среда и режимы запуска

Замкнутость программной среды в СЗИ «Страж NT» обеспечивается посредством установки разрешения на запуск на необходимые исполняемые файлы. Файлы, не имеющие разрешения на запуск, ни при каких условиях не могут быть запущены на выполнение. При первом запуске операционной системы при установленной системе защиты на запуск разрешены только те исполняемые модули, которые были запущены во время старта операционной системы. Разрешение на запуск прикладных программ может производить только администратор системы защиты. При создании новых файлов режим запуска для них устанавливается в значение запрещен. Файлы, разрешенные на запуск, автоматически становятся доступны только на чтение и выполнение, обеспечивая целостность программной среды.

Существует несколько режимов запуска исполняемых файлов:

· запрещен – запуск на выполнение запрещен, кроме администратора системы защиты;

· приложение – запуск исполняемого файла разрешен для всех пользователей системы;

· сервер-приложение – запуск исполняемого файла разрешен для всех пользователей системы. Для данных программ не применяются мандатные правила разграничения доступа. Данные программы разрабатываются с учетом интерфейсов работы СЗИ «Страж NT», и могут получать значения меток конфиденциальности защищаемых ресурсов, а также изменять их и назначать любые метки для вновь создаваемых ресурсов.

· инсталлятор – данный режим предназначен для поддержки программы Microsoft Installer. Данный режим запуска позволяет программе Microsoft Installer обходить требования замкнутой программной среды.

В системе защиты предусмотрен специальный режим автоматического разрешения режима запуска (режим автозапуска), предназначенный для облегчения настройки системы защиты. Установить режим автозапуска можно только в режиме администрирования, выбрав пункт меню Администрирование – Режим автозапуска. Снимается режим автозапуска таким же образом.

При установке режима автозапуска для всех запускающихся файлов, включая системные драйверы, динамические библиотеки, а также прикладные программы, автоматически устанавливается режим запуска со значением приложение. Таким образом, облегчается настройка режимов запуска сложных программных комплексов.

Режим автозапуска всегда включается после установки системы защиты и последующей перегрузке системы. В этом случае происходит автоматическое разрешение запуска на все системные компоненты, загружающиеся при входе пользователя в систему.

Рис.27. Изменение режима запуска ресурсов

Предусмотрена возможность включения режима автозапуска на следующий сеанс работы, что позволяет выполнять настройку драйверов и сервисных программ операционной системы, программ, запускаемых один раз при создании нового пользовательского профиля и в других сложных ситуациях. Для включения режима автозапуска на следующий сеанс работы необходимо в программе Управление СЗИ включить режим администрирования, а затем режим автозапуска. При завершении программы Управление СЗИ отказаться от снятия режима автозапуска, после чего перегрузить компьютер. Режим автозапуска будет включен на следующий сеанс работы либо до его завершения, либо до момента явного отключения режима автозапуска в программе Управление СЗИ.

Для установки режима запуска для исполняемого файла необходимо войти в режим администрирования, выбрав пункт меню Администрирование | Режим администрирования, а затем выбрать пункт меню Гриф и режим запуска или выбрать в контекстном меню пункт Гриф и режим запуска. При этом на экране появится диалог, пример которого представлен на .

Более подробную информацию о режимах запуска исполняемых файлов можно прочитать в документе «Описание применения».

Аудит

Для отслеживания событий, происходящих в системе, в операционной системе существуют механизмы аудита, позволяющие осуществлять сбор информации о произошедших событиях в журналах, которые делятся на системный журнал, журнал безопасности и журнал приложений. Все события, касающиеся безопасности системы, заносятся в журнал безопасности. Уровень аудита событий можно настраивать в соответствии с потребностями. Следует помнить, что при активизации этих механизмов каждая из аудиторских проверок влечет за собой незначительное снижение производительности системы. Кроме стандартных средств регистрации в СЗИ «Страж NT» реализована дополнительная регистрация запросов на доступ пользователей к ресурсам компьютера.

Механизмы системного аудита работают только в том случае, если в политике аудита для данного компьютера установлены соответствующие флаги. Более подробную информацию по настройке политики аудита можно получить в соответствующей документации по операционной системе.

По умолчанию, после установки операционной системы регистрация событий выключена, и журнал безопасности не ведется. Чтобы включить регистрацию событий безопасности, администратор должен установить соответствующие правила аудита. Не рекомендуется включать регистрацию применения прав пользователей, так как данная категория вызывает быстрое переполнение журнала безопасности, что связано с особенностями реализации механизмов разграничения доступа в СЗИ «Страж NT».

В целом, графический интерфейс установки списков доступа для ресурсов не отличаются от штатного интерфейса операционной системы. Для изменения списков доступа для выделенных ресурсов необходимо либо выбрать пункт меню Ресурс | Аудит либо выбрать пункт Разрешения и аудит ( Аудит в MS Windows NT ) из контекстного меню. При этом появится диалог как показано на . После этого необходимо нажать на кнопку

Рис.28. Изменение аудита ресурсов

Чтобы добавить в список доступа одного или нескольких пользователей или групп пользователей необходимо нажать кнопку

Рис.29. Добавление пользователей в список аудита

Рис.30. Выбор параметров аудита ресурсов

Для удаления из списка доступа пользователя или группы пользователей необходимо выделить их в списке (см. ) и нажать кнопку

Для подтверждения внесенных изменений нажмите кнопку

Как было ранее упомянуто, в СЗИ «Страж NT» реализована дополнительная регистрация запросов на доступ пользователей к ресурсам компьютера. Дополнительный аудит устанавливается путем выбора пункта меню Ресурс | Гриф и режим запуска либо пункта Гриф и режим запуска из контекстного меню.

Рис.31. Изменение дополнительного аудита ресурсов

Более подробную информацию о принципах функционирования механизмов аудита можно прочитать в документе «Описание применения».

Контроль целостности

Контроль целостности предназначен для протоколирования изменения таких параметров выделенных ресурсов, как:

· контрольная сумма данных;

· дата и время последней модификации.

При контроле целостности файлов параметры контроля проверяются в последовательности, приведенной выше. При нарушении какого-либо параметра фиксируется факт нарушения целостности, и дальнейшая проверка не производится.

В СЗИ «Страж NT» предусмотрены следующие типы контроля целостности:

· загрузка – предназначен для контроля целостности файлов, находящихся на системном диске компьютера. Контроль целостности осуществляется автоматически при загрузке системы.

· автомат – предназначен для контроля целостности любых файлов в системе. Контроль целостности осуществляется автоматически при загрузке системы.

· открытие – контроль целостности осуществляется при открытии файла на чтение. При нарушении целостности файла происходит ошибка открытия файла с кодом «ошибка контрольной суммы».

Рис.32. Изменение параметров контроля целостности ресурсов

В СЗИ «Страж NT» в случае нарушения целостности ресурсов предусмотрены следующие действия:

· блокировка загрузки системы – загрузка операционной системы прекращается для всех пользователей, кроме администратора системы защиты. Блокировка загрузки возможна только в случае, если типом контроля целостности ресурсов является загрузка.

· регистрация в журнале – в журнале событий регистрируется факт нарушения с указанием причины нарушения, даты и времени обнаружения нарушения, а также названием ресурса. Регистрация нарушения невозможна для ресурсов с установленным типом контроля целостности открытие.

Существует возможность проверить контроль целостности в процессе работы системы. Для этого необходимо установить фокус ввода на требуемый файл и выбрать пункт меню Ресурс | Проверка целостностилибо пункта Проверка целостности из контекстного меню. Если контроль целостности для выбранного ресурса установлен, проверка будет выполнена, и на экран будет выдано сообщение об ее результатах, в противном случае на экран будет выдано сообщение о том, что для выбранного файла контроль целостности не установлен.

Шаблоны настроек

В СЗИ «Страж NT» предусмотрен механизм шаблонов настроек. Указанный механизм предназначен для копирования настроек СЗИ с защищенного компьютера и последующего их применения на других компьютерах с установленной на них СЗИ «Страж NT». Использование механизма шаблонов настроек позволяет ускорить процесс создания защищенной АС и избавляет администратора от выполнения одних и тех же действий на различных компьютерах. Шаблоны настроек представляют собой совокупность записей, содержащих наименования ресурсов с их атрибутами защиты.

| Внимание! | 1) В данной версии СЗИ механизм шаблонов настроек реализован только для логических дисков, папок и файлов, при этом минимальным (с точки зрения вложенности) ресурсом, для которого возможно создание записи в шаблоне, является папка. 2) При использовании механизма шаблонов настройки следует учитывать тот факт, что содержащиеся в них наименования защищаемых ресурсов представлены в виде полных имен (с указанием имени ресурса и пути). Таким образом, при применении шаблонов настройки на другом компьютере атрибуты защиты будут установлены только для тех защищаемых ресурсов, полные имена которых совпадают с хранящимися в шаблоне. |

При запуске подпрограммы Администратор ресурсовшаблон не содержит никаких записей. Для добавления записей в шаблон настроек необходимо перенести уже существующие атрибуты защиты ресурсов из системы. Для этого следует выбрать пункт меню Сервис – Шаблоны – Сканировать… и указать начальную папку. При этом все атрибуты защиты указанной папки, всех подпапок и файлов будут добавлены в шаблон. Другой способ заключается в вызове контекстного меню на выбранной в левой области окна папке и выборе пункта меню Сканировать в шаблон. Процедуру добавления настроек в шаблон можно производить неоднократно. После формирования шаблона необходимо его сохранить в файл, вызвав пункт меню Сервис – Шаблоны – Сохранить…. При выполнении пункта меню Сервис – Шаблоны – Закрытьшаблон закрывается, его записи, не сохраненные в файле, обнуляются, и работа с ним прекращается.

Сохраненные шаблоны можно загрузить из файлов в память, выбрав пункт меню Сервис – Шаблоны – Загрузить…. После загрузки шаблона можно добавлять в него записи, как было описано выше.

Сохраненные шаблоны можно перенести на другой компьютер и применить. Применение шаблона настроек означает, что все атрибуты защиты, содержащиеся в шаблоне, будут установлены для соответствующих ресурсов. Если ресурс с указанным наименованием отсутствует, запись пропускается без выдачи сообщений. Применение шаблона осуществляется выбором пункта меню Сервис – Шаблоны – Применить. При этом появляется диалог, как показано на , в котором необходимо указать параметры применения шаблона. Таким образом, можно применять шаблон частично, например, только параметры контроля целостности или параметры замкнутой программной среды.

Рис.33. Выбор применяемых атрибутов защиты шаблона

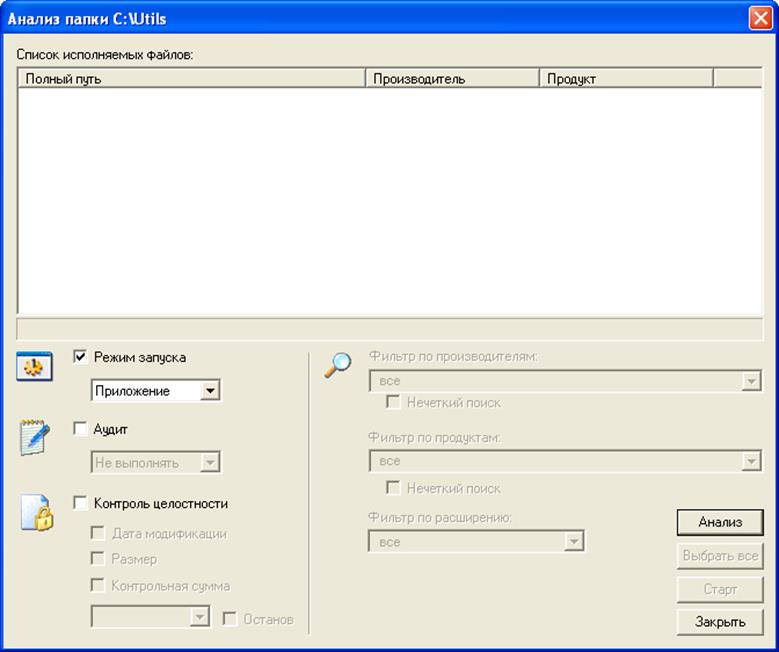

Анализ папок

Одним из пунктов политики безопасности в системе защиты информации от НСД «Страж NT» является принцип «запрещено все, что не разрешено». В частности это касается замкнутой программной среды пользователей, где последние могут выполнять только те программы, которые им разрешены администратором системы защиты. Таким образом, с одной стороны мы имеем замкнутую программную среду для пользователей, а с другой стороны – необходимость ее настройки. Не всегда процесс настройки является легким, так как современные пакеты прикладных программ имеют сложную структуру и включают в себя множество исполняемых файлов, динамических библиотек и подключаемых модулей, которые зачастую имеют нестандартные расширения, что затрудняет их поиск. Использование механизма анализа папок позволит упростить процесс настройки системы защиты «Страж NT». Для этого следует выбрать пункт меню Сервис – Анализ папок… и указать начальную папку. Другой способ заключается в вызове контекстного меню на выбранной в левой области окна папке и выборе пункта меню Анализ….

Рис.34. Анализ папок

Для анализа файлов, которые находятся в выбранной папке, на предмет возможности их исполнения в операционной системе необходимо нажать кнопку

Рис.35. Пример списка исполняемых файлов

Для установки параметров безопасности необходимо выбрать те, которые будут устанавливаться для всех выбранных в списке исполняемых файлов. К данным параметрам относятся: режим запуска, дополнительный аудит и параметры контроля целостности. Выбрав необходимые параметры и файлы, необходимо нажать кнопку

Для удобства выбора исполняемых файлов существует возможность выбора сразу всех файлов путем нажатия кнопки

В некоторых случаях механизмы анализа исполняемых файлов не распознают исполняемый файл. Это происходит в случаях, если программа написана для операционной системы MS-DOS или имеет нестандартный PE-заголовок. В этом случае необходимо вручную устанавливать на них параметры безопасности.

Дополнительные возможности

Чтобы иметь возможность управлять атрибутами защиты ресурсов на удаленных серверах и рабочих станциях, необходимо подключить удаленные диски как сетевые. Чтобы подключить сетевой диск, необходимо выбрать пункт менюСервис – Подключить сетевой диск…. В появившемся диалоге (см. ) необходимо ввести сетевой путь и нажать кнопку

Рис.36. Подключение сетевого диска

Если сетевой путь неизвестен, можно выбрать его в интерактивном режиме, нажав на кнопку

Для отключения сетевых дисков необходимо выбрать пункт менюСервис – Отключить сетевой диск…. В появившемся диалоге (см. ) необходимо выбрать отключаемый диск и нажать кнопку

Рис.37. Отключение сетевого диска

Список ресурсов, отображаемый в правой области Администратора ресурсовможно фильтровать по их расширению. Изменить фильтр можно, выбрав пункт меню Вид – Фильтр… либо в контекстном меню Фильтр…. В появившемся диалоге (см. ) необходимо выбрать фильтр из предложенных вариантов, либо ввести свой собственный. После нажатия кнопки

Рис.38. Изменение фильтра отображения списка ресурсов

Менеджер пользователей

Менеджер пользователейпредназначен для манипуляции учетными записями пользователей и их свойствами и выполняет следующие действия:

· изменения паролей пользователей;

· генерация случайных паролей пользователей;

· назначение допусков пользователям;

· создание персональных идентификаторов пользователей;

· включение/исключение пользователей в(из) групп(ы);

· загрузка списка пользователей из домена.

Общий вид оконного интерфейса Менеджера пользователей представлен на .

Рис.39. Общий вид Менеджера пользователей

Окно Менеджера пользователя делится на три области: список пользователей, свойства пользователя и список групп. Список пользователей представляет собой древовидную структуру, верхними уровнями которого являются имена доменов, а нижними – имена пользователей, им принадлежащих. В случае локальной машины в списке пользователей будет отображен только локальный домен, а в случае контроллера домена – только сетевой. При нажатии правой клавиши мыши в области имени какого-либо пользователя появляется контекстное меню, отображающее действия, которые можно совершить над выбранным объектом. Область свойств пользователя отображает такие характеристики выбранного пользователя как его пароль, уровень допуска, тип персонального идентификатора и принадлежность к администраторам. Область списка групп отображает группы, в которые входит пользователь, выбранный в списке пользователей. При нажатии на правую клавишу мыши в этой области появляется контекстное меню, отображающее действия над группами для выбранного пользователя.

При выборе в области списка пользователей имени домена, в области свойств пользователя отображается список компьютеров, входящих в домен (информация считывается с контроллера домена) с указанием их активности, загруженной операционной системы, состоянием системы защиты и, если СЗИ запущена, пользователя, с помощью идентификатора которого был запущен компьютер (см. ).

Рис.40. Вид Менеджера пользователей при выборе домена

При первом запуске Менеджера пользователейокно свойств пользователя заполнено значениями по умолчанию (кроме администратора системы защиты): пароль – «не определен», уровень допуска – минимальный, идентификатор – :, флаг администратора – не установлен. Отображение пароля как «не определен» означает, что текущее значение пароля неизвестно, кроме случая создания нового пользователя, – назначается пустой пароль. Для настройки свойств пользователей необходимо назначить им новый пароль, уровень допуска, тип персонального идентификатора и определить их принадлежность к администраторам. После изменения свойств пользователя его пиктограмма в списке пользователей смещается вправо и изменяет цвет (становится красной). Для таких пользователей необходимо сохранить измененные свойства в системе. Для этого следует выбрать пункт меню Пользователь – Сохранить либо выбрать пункт Сохранить из контекстного меню. При этом его пиктограмма в списке пользователей вернется в исходное состояние. Если изменения свойств коснулись нескольких пользователей, возможно сохранение их свойств одновременно путем выбора пункта меню База пользователей – Сохранить.

Настройки всех пользователей сохраняются в файле либо автоматически, при закрытии окна Менеджера пользователей, либо при выборе пункта меню База пользователей – Сохранить в файле. При запуске Менеджера пользователей проверятся наличие файла настроек, и, в случае его отсутствия, список пользователей загружается из домена. Также список пользователей можно получить из домена путем выбора пункта меню База пользователей – Загрузить из домена. При этом все существующие для пользователей настройки будут заменены значениями по умолчанию.

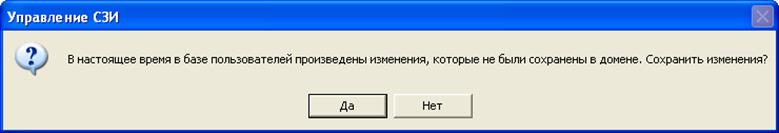

Если при закрытии Менеджера пользователей остались пользователи с несохраненными свойствами, программа предупредит об этом и предложит сохранить их.

Рис.41. Предупреждение о наличии несохраненных свойств пользователей