Как разблокировать защищенную от записи флешку, карту памяти или жесткий диск в Windows 10, 8, 7

Читайте, что делать если при попытке форматирования флешки, карты памяти или жесткого диска вы получаете сообщение: “Диск защищен от записи” (The disk is write-protected) . А также, как правильно снять защиту и разблокировать любое устройство, если вы не можете создать или скопировать файлы на флешку или карту памяти, потому что устройство защищено от записи.

Подобное сообщение вы можете получить не только на компьютере, но и на мобильном телефоне, планшете, телевизоре или автомобильной магнитоле. Для решения проблемы следуйте нашим указаниям.

Некоторые модели флешек, карт памяти и внешних дисков могут быть оснащены переключателям для блокировки устройства от записи. Наиболее распространены такие переключатели на SD картах. Внимательно осмотрите устройство и проверьте положение переключателя, если такой имеется.

Возможно ваше устройство заражено вирусом, который блокирует запись или форматирование диска. Проверьте его антивирусом и проведите лечение при необходимости.

Возможно ошибка записи возникает по причине переполнения флешки. Проверьте наличие необходимого свободного места и файловую систему на флешки. На FAT32 не получится записать файл размером более 4 ГБ.

Проведите разблокировку флешки с помощью командной строки:

- Запустите командную строку от имени администратора, введите команду Diskpart и нажмите Enter .

- Введите list disk и нажмите Enter .

- Найдите номер диска, который соответствует вашей флешке. Для выбора ориентируйтесь по размеру диска. Введите select disk N (где N это номер диска, который соответствует флешке) и нажмите Enter .

- Введите attributes disk clear readonly и нажмите Enter . Это разблокирует вашу флешку для записи. Мы также рекомендуем очистить и отформатировать флешку для дальнейшей работы. Выполняйте следующие действия только если на флешке нет важной информации .

- Ведите clean и нажмите Enter – это удалит всю информацию на флешке, включая служебную.

- Ведите create partition primary и нажмите Enter , это создаст новый раздел.

- Затем введите select partition 1 и нажмите Enter .

- Затем введите active и нажмите Enter , новый раздел станет активным.

- Затем введите format fs=fat32 quick и нажмите Enter , это отформатирует устройство в системе FAT32 .

- Затем введите assign и нажмите Enter , для присвоения флешке буквы диска.

Проведите разблокировку флешки в реестре Windows:

- Запустите команду выполнить, введите regedit и нажмите Enter .

- Перейдите в раздел HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ StorageDevicePolicies . Если у вас нет такого раздела, то создайте его.

- Установите значение параметра WriteProtect равное 0 . Создайте этот параметр если его нет на вашей системе.

Если во время копирования или создания файлов на устройстве вы видите сообщение: Вам необходимо разрешение на выполнение этой операции.

Или при попытке форматирования вы получаете сообщение: Для выполнения этой операции у вас недостаточно полномочий.

Значит необходимо удалить защиту от записи устройства в редакторе локальной групповой политики Windows:

- Запустите команду выполнить, введите gpedit.msc и нажмите Enter .

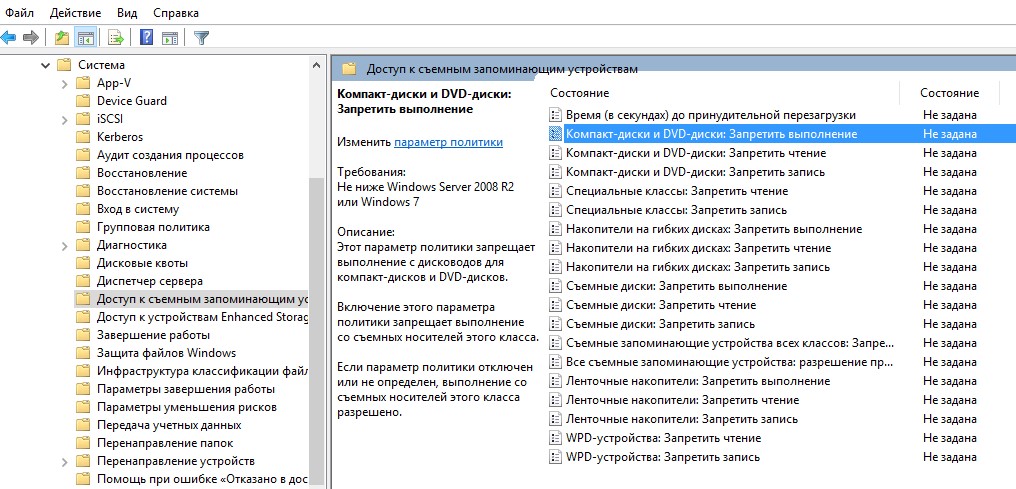

- Перейдите в раздел «Конфигурация компьютера» — «Административные шаблоны» — «Система» — «Доступ к съемным запоминающим устройствам» .

- Отключите свойство «Съемные диски: запретить запись» . Для этого дважды кликните по нему, установите значение Отключено и нажмите Ок .

- Повторите эти действия для раздела «Конфигурация пользователя» — «Административные шаблоны» — «Система» — «Доступ к съемным запоминающим устройствам» .

После проведенных действий попробуйте создать на флешке файл или папку. Если данное руководство не помогло вам, смотрите наши предыдущие видео об исправлении ошибок на флешке.

Запрет использования USB накопителей с помощью групповых политик (GPO) Windows

При подключении нового USB устройства к компьютеру, Windows автоматически определяет устройство и устанавливает подходящий драйвер. В результате пользователь практически сразу может использовать подключенное USB устройство или накопитель. В некоторых организациях для предотвращения утечки конфиденциальных данных и заражения компьютеров вирусами, возможность использования переносных USB накопителей (флешки, USB HDD, SD-карты и т.п) блокируют из соображений безопасности. В этой статье мы покажем, как с помощью групповых политик (GPO) заблокировать возможность использования внешних USB накопителей в Windows, запретить запись данных на подключенные флешки и запуск исполняемых файлов.

Настройка групповых политик управления доступом к внешним USB носителям в Windows

Во всех версиях Windows, начиная с Windows 7, вы можете гибко управлять доступом к внешним накопителям (USB, CD / DVD и др.) с помощью групповых политик (мы не рассматриваем радикальный способ отключения USB портов через настройки BIOS). Возможно программное запретить использование только USB накопителей. При этом вы можете использовать другие USB устройства такие как мышь, клавиатура, принтер и т.д, которые не определяются как съемный диск.

Групповые политики блокировки USB устройств будут работать, если инфраструктура вашего домена Active Directory соответствует следующим требованиям:

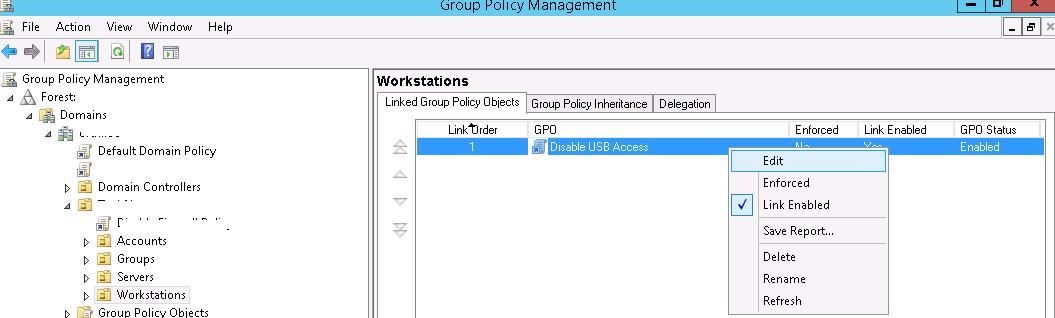

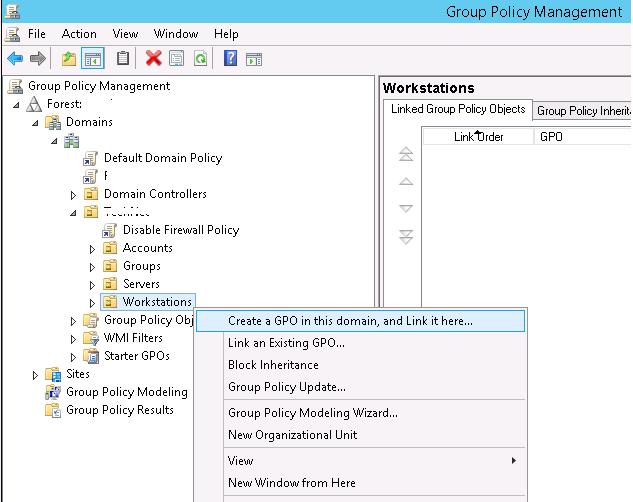

Итак, мы планируем запретить использование USB накопителей на всех компьютерах в определенном контейнере (OU) домена (можно применить политику запрета использования USB ко всему домену, но это затронет в том числе сервера и другие технологические устройства). Предположим, мы хотим распространить действие политики на OU с именем Workstations. Для этого, откройте консоль управления доменными GPO (gpmc.msc) и, щелкнув ПКМ по OU Workstations, создайте новую политику (Create a GPO in this domain and Link it here).

Перейдите в режим редактирования GPO (Edit).

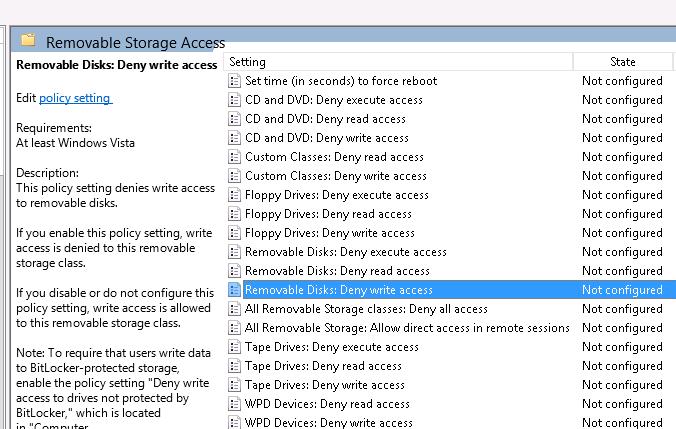

Настройки блокировки внешних запоминающих устройства есть как в пользовательском, так и в компьютерных разделах GPO:

- UserConfiguration-> Policies-> AdministrativeTemplates-> System->RemovableStorageAccess (Конфигурация пользователя -> Административные шаблоны -> Система ->Доступ к съемным запоминающим устройствам);

- ComputerConfiguration-> Policies-> AdministrativeTemplates-> System-> RemovableStorageAccess (Конфигурация компьютера-> Административные шаблоны -> Система ->Доступ к съемным запоминающим устройствам).

Если нужно заблокировать USB накопители для всех пользователей компьютера, нужно настроить параметры в разделе “Конфигурация компьютера”.

В разделе “Доступ к съемным запоминающим устройствам” (Removable Storage Access) есть несколько политик, позволяющих отключить возможность использования различных классов устройств хранения: CD/DVD дисков, флоппи дисков (FDD), USB устройств, ленты и т.д.

- Компакт-диски и DVD-диски: Запретить выполнение (CD and DVD: Deny execute access).

- Компакт-диски и DVD-диски: Запретить чтение (CD and DVD: Deny read access).

- Компакт-диски и DVD-диски: Запретить запись (CD and DVD: Deny write access).

- Специальные классы: Запретить чтение (Custom Classes: Deny read access).

- Специальные классы: Запретить запись (Custom Classes: Deny write access).

- Накопители на гибких дисках: Запретить выполнение (Floppy Drives: Deny execute access).

- Накопители на гибких дисках: Запретить чтение (Floppy Drives: Deny read access).

- Накопители на гибких дисках: Запретить запись (Floppy Drives: Deny write access).

- Съемные диски: Запретить выполнение (Removable Disks: Deny execute access).

- Съемные диски: Запретить чтение (Removable Disks: Deny read access).

- Съемные диски: Запретить запись (Removable Disks: Deny write access).

- Съемные запоминающие устройства всех классов: Запретить любой доступ (All Removable Storage classes: Deny all access).

- Все съемные запоминающие устройства: разрешение прямого доступа в удаленных сеансах (All Removable Storage: Allow direct access in remote sessions).

- Ленточные накопители: Запретить выполнение (Tape Drives: Deny execute access).

- Ленточные накопители: Запретить чтение (Tape Drives: Deny read access).

- Ленточные накопители: Запретить запись (Tape Drives: Deny write access).

- WPD-устройства: Запретить чтение (WPD Devices: Deny read access) – это класс портативных устройств (Windows Portable Device). Включает в себя смартфоны, планшеты, плееры и т.д.

- WPD-устройства: Запретить запись (WPD Devices: Deny write access).

Как вы видите, для каждого класса устройств вы можете запретить запуск исполняемых файлов (защита от вирусов), запретить чтение данных и запись/редактирование информации на внешнем носителе.

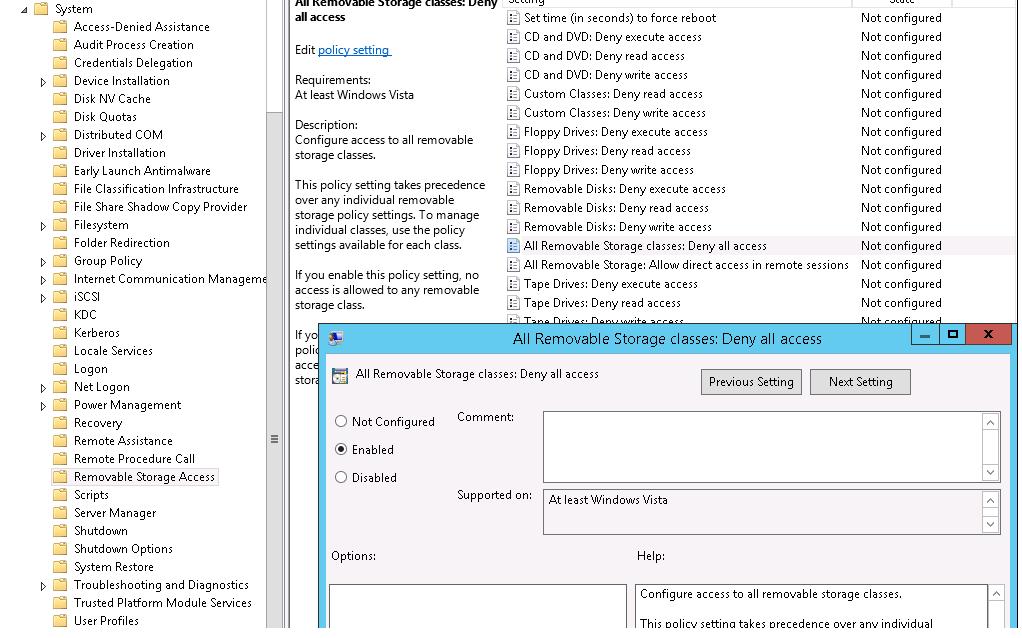

Максимальная ограничительная политика — All Removable Storage Classes: Deny All Access (Съемные запоминающие устройства всех классов: Запретить любой доступ) – позволяет полностью заблокировать доступ с компьютера к любым типам внешних устройств хранения. Чтобы включить эту политику, откройте ее и переведите в состояние Enable.

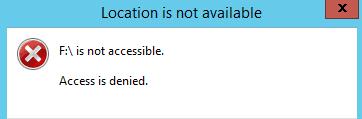

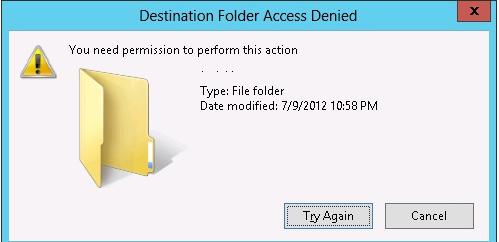

После активации политики и обновления ее на клиентах (gpupdate /force) внешние подключаемые устройства (не только USB устройства, но и любые внешние накопители) будут определять ОС, но при попытке их открыть появится ошибка доступа:

В этом же разделе политик можно настроить более гибкие ограничения на использование внешних USB накопителей.

К примеру, чтобы запретить запись данных на USB флешки, и другие типы USB накопителей, достаточно включить политику Removable Disk: Deny write access (Съемные диски: Запретить запись).

В этом случае пользователи смогут читать данные с флешки, но при попытке записать на нее информацию, получат ошибку доступа:

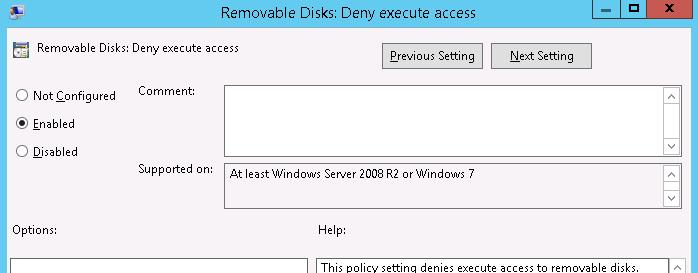

С помощью политики Removable Disks: Deny execute access (Съемные диски: Запретить выполнение) можно запретить запуск с USB дисков исполняемых файлов и файлов сценариев.

Как заблокировать USB накопители только определенным пользователям?

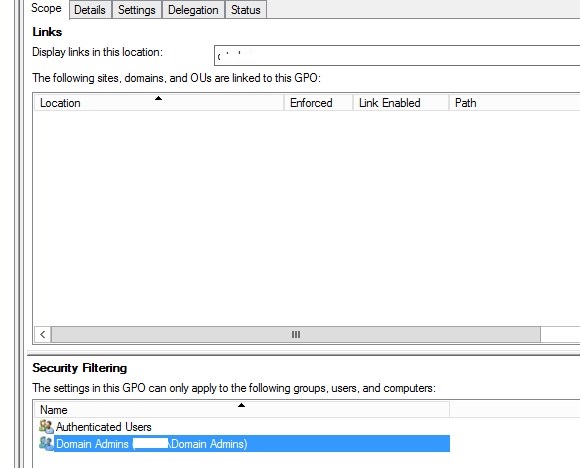

Довольно часто необходимо запретить использовать USB диски всем пользователям компьютера, кроме администраторов (или другие исключения в политики блокировки USB накопителей).

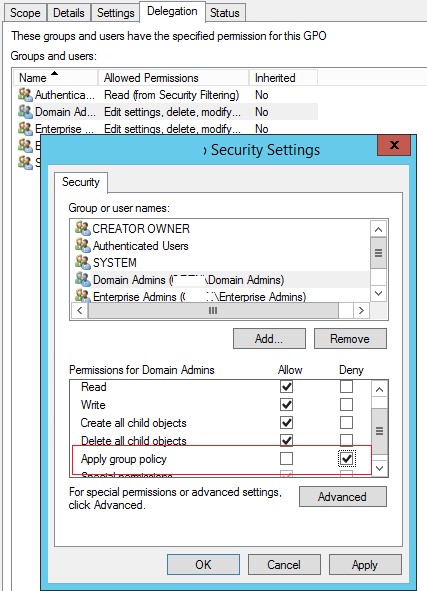

Проще всего это реализуется с помощью использования Security Filtering в GPO. Например, запретить применять политику блокировки USB к группе администраторов домена.

- Выберите в консоли Group Policy Management вашу политику Disable USB Access;

- В разделе Security Filtering добавьте группуDomain Admins;

- Перейдите на вкладку Delegation, нажмите на кнопкуAdvanced. В редакторе настроек безопасности, укажите что, группе Domain Admins запрещено применять данную GPO (Apply group policy – Deny).

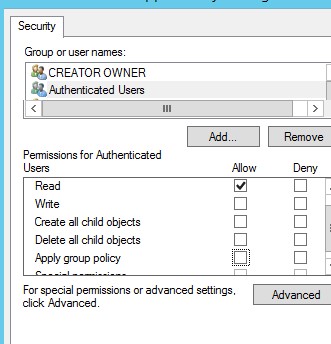

Может быть другая задача — нужно разрешить использование внешних USB накопителей всем, кроме определённой группы пользователей. Создайте группу безопасности “Deny USB” и в настройках безопасности политики добавить эту группу. Для этой группы выставите разрешения на чтение и применение GPO, а у группы Authenticated Users или Domain Computers оставить только разрешение на чтение (сняв галку у пункта Apply group policy).

Гибкое управление доступом к USB накопителям через реестр и GPO

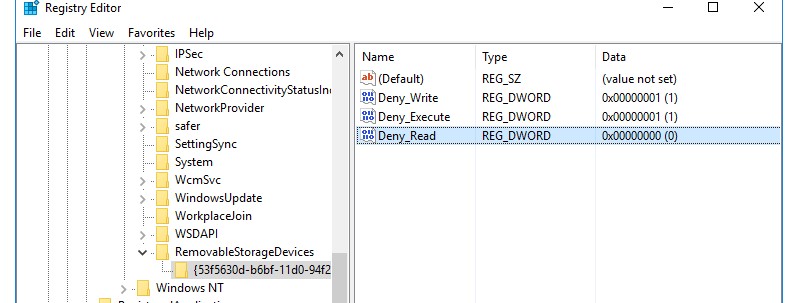

Более гибко управлять доступом к внешним устройствам можно с помощью настройки параметров реестра, которые задаются рассмотренными выше политиками через механизм Group Policy Preferences (GPP). Всем указанным выше политикам соответствуют определенные ключи реестра в ветке HKLM (или HKCU) \SOFTWARE\Policies\Microsoft\Windows\RemovableStorageDevices (по умолчанию этого раздела в реестре нет).

Чтобы включить ту или иную политику нужно создать в указанном ключе новую ветку с именем класса устройств, доступ к которым нужно заблокировать (столбец 2) и параметром REG_DWORD с типом ограничения Deny_Read (запрет чтения), Deny_Write (запрет записи) или Deny_Execute (запрет выполнения).

Если значение параметра равно 1— ограничение активно, если 0 – запрет использования данного класса устройств не действует.

| Имя политики | Подветка с именем Device Class GUID | Имя параметра реестра |

| Floppy Drives: Deny read access | Deny_Read | |

| Floppy Drives: Deny write access | Deny_Write | |

| CD and DVD: Deny read access | Deny_Read | |

| CD and DVD: Deny write access | Deny_Write | |

| Removable Disks: Deny read access | Deny_Read | |

| Removable Disks: Deny write access | Deny_Write | |

| Tape Drives: Deny read access | Deny_Read | |

| Tape Drives: Deny write access | Deny_Write | |

| WPD Devices: Deny read access | <6AC27878-A6FA-4155-BA85-F98F491D4F33> | Deny_Read |

| WPD Devices: Deny write access | <6AC27878-A6FA-4155-BA85-F98F491D4F33> | Deny_Write |

Указанные ключи реестра и параметры можно создать вручную. На скриншоте ниже я создал ключ RemovableStorageDevices, а в нем подраздел с именем . С помощью REG_DWORD параметров я запретил запись и запуск исполняемых файлов с USB накопителей.

С помощью данных ключей реестра и возможностями нацеливания политик GPP с помощью Item-level targeting вы сможете гибко применять политики, ограничивающие использование внешних устройств хранения. Вы можете применять политики к определённым группам безопасности AD, сайтам, версиям ОС, OU и другим характеристикам компьютеров (вплоть до возможности выборки компьютеров через WMI фильтры). Например, можно создать доменную группу Storage-Devices-Restrict и добавьте в нее учетные записи компьютеров, на которых нужно ограничить исопльзование USB накопителей. Эта группа указывается в вашей политике GPP в секции Item Level Targeting -> Security Group с опцией Computer in Group. В результате политика блокировки USB будет применяться к компьютерам, добавленным в эту группу AD.

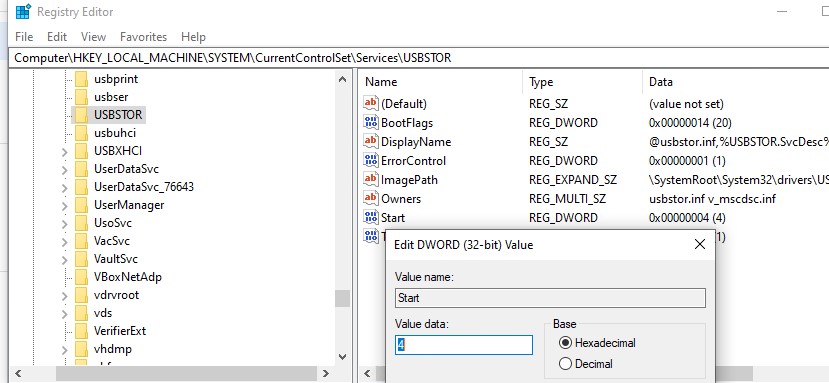

Полное отключение USB Storage Driver через реестр

Вы можете полностью отключить драйвер USBSTOR (USB Mass Storage Driver), который необходим для корректного определения и монтирования USB устройств хранения.

На отдельно стоящем компьютере вы можете отключить этот драйвер, изменив значение параметра Start (тип запуска) с 3 на 4. Можно это сделать через PowerShell командой:

Set-ItemProperty «HKLM:\SYSTEM\CurrentControlSet\services\USBSTOR» -name Start -Value 4

Перезагрузите компьютер и попробуйте подключить USB накопитель. Теперь он не должен появиться в проводнике или консоли управления дисками, а в диспетчере устройств вы увидите ошибку установки драйвера устройства.

С помощью Group Policy Preferences вы можете отключить запуск драйвера USBSTOR на компьютерах домена. Для этого нужно внести изменения в реестр через GPO.

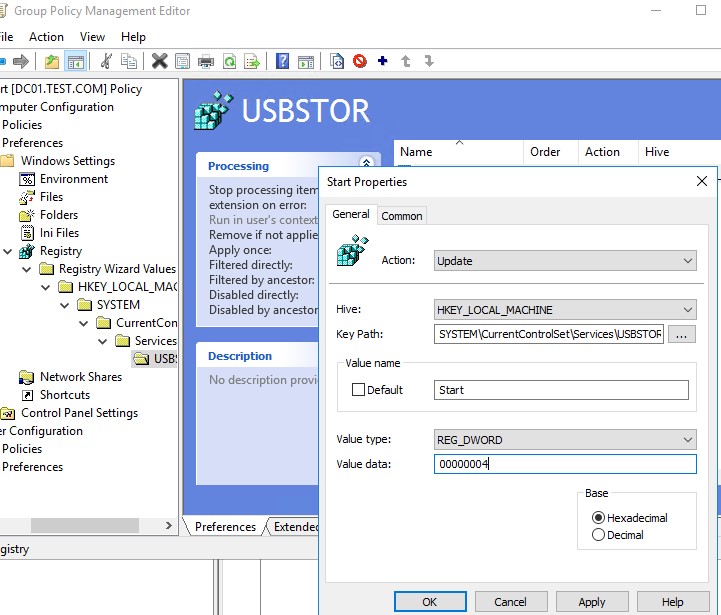

Эти настройки можно распространить на все компьютеры. Создайте новую групповую политику, назначьте ее на OU с компьютерами и в разделе Computer Configuration -> Preferences -> Windows Settings -> Registry создайте новый параметр со значениями:

- Action: Update

- Hive: HKEY_LOCAK_MACHINE

- Key path: SYSTEM\CurrentControlSet\Services\USBSTOR

- Value name: Start

- Value type: REG_DWORD

- Value data: 00000004

Разрешить подключение только определенной USB флешки

С помощью определённой настройки реестра можно разрешить подключение только определённой (одобренной) USB флешки к компьютеру. Вкратце рассмотрим, как это можно настроить.

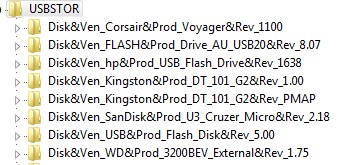

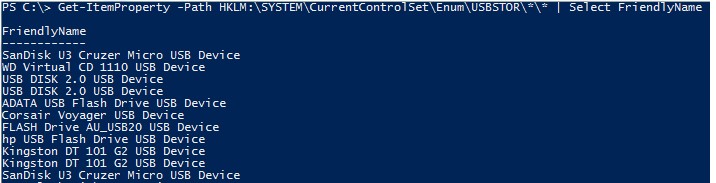

При подключении любого USB накопителя к компьютеру, драйвер USBSTOR устанавливает устройство и создает в ветке реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\USBSTOR отдельную ветку. в которой содержится информация о накопителе (например, Disk&Ven_Kingstom&Prod_DT_1010_G2&Rev_1.00 ).

Get-ItemProperty –Path HKLM:\SYSTEM\CurrentControlSet\Enum\USBSTOR\*\*| select FriendlyName

Вы можете удалить все разделы реестра для подключенных ранее USB флешек, кроме тех, которые вам нужны.

Затем нужно изменить разрешения на ветку реестра USBSTOR так, чтобы у всех (в том числе (SYSTEM и администраторов) были только права на чтение. В результате при подключении любой USB накопителя, кроме разрешенного, Windows не сможет установить устройство.